Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Kali Linux 2.0 с ядром 4.0 – Установка проприетарного драйвера NVIDIA – ускоренный видеодрайвер NVIDIA для Linux

Мар 19

- 20 866

- 8

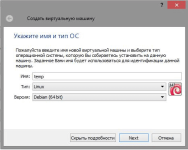

- Инструкция применима к Kali Linux 2.0 с ядром 4.0 и Kali Linux 1.1.0 с ядром 3.18.

- Если у вас видеокарта от AMD, то обратитесь к статье “Установка проприетарного драйвера AMD ATI fglrx на Kali Linux 1.1.0a“.

- Если у вас Kali Linux установлена в виртуальной машине, то она никогда не увидит вашу видеокарту. Т.е. эта инструкция не применима для ОС в виртуальной машине.

Эта инструкция объясняет, как установить проприетарный “NVIDIA Accelerated Linux Graphics Driver” или, проще говоря, драйвер NVIDIA на систему Kali Linux 2.0 с ядром 4.0. По умолчанию, Kali Linux устанавливает драйвер NVIDIA с открытым исходным кодом nouveau, который работает прекрасно, если вам нужно просто отображение. Наличие драйверов с открытым исходным кодом может...

Генерируем полезную нагрузку для gopher и эксплуатации SSRF c Gopherus

Мар 17

- 6 001

- 0

Приветствую Уважаемых Друзей и Форумчан.

Темой обзора будет описание софта,предназначенного для работы с уязвимостью SSRF.

Создан софт индийцем Tarunkant Gupta.

Если ресурс уязвим к SSRF,то Gopherus поможет сгенерировать полезную нагрузку согласно протоколу gopher.

Это будет возможностью совершить подделку запроса на стороне сервера с переводом в RCE.

Таким образом,реализуется не только удалённое выполнение кода,но и получение обратной оболочки на уязвимом сервере.

Инструмент отталкивается от доступных следующих портов:

1.MySQL (Port-3306)

2.FastCGI (Port-9000)

3.Memcached (Port-11211)

4.Redis (Port-6379)

5.Zabbix (Port-10050)

6.SMTP (Port-25)

Установка:

Код:

# git clone https://github.com/tarunkant/Gopherus.git

# cd Gopherus/

# chmod +x install.sh

# ./install.sh

# chmod +x gopherus.py

# ./gopherus.py --help -команда справкиСтатья Частичный деанон для пользователя Vk

Мар 16

- 6 036

- 2

Добрый день,Уважаемые Друзья и Форумчане.

Совершенно лёгкий обзор сегодня посвящён трудам нашего соотечественника.

Сразу оговорюсь,что только ради данного обзора не стоит покупать премиум-статус.

На Форуме достаточно других статей и курсов,ради которых действительно стоит заинтересоваться.

(Это я с уважением обращаюсь к тем,кто увидит вступление к обзору).

Буду честен с вами всеми и скажу сразу,что данный софт возвращает нас в прежние времена.

А именно,те,когда можно было прочитать информацию со скрытой страницы пользователя vk.

Почему публикую именно в премиум свой обзор,казалось бы о обычном софте?

Я не желаю проблем автору по каким-либо причинам.

Сам автор на подъёме своих работ и ссылка на них обязательно будет приведена в конце обзора.

Возможно вас заинтересует не только этот софт.

Итак,софт ,о котором пойдёт речь называется vk-deanonymizer.

Установка:

Код:

# git clone https://github.com/jieggii/vk-deanonymizer.git

# cd vk-deanonymizer/

# pip3...Статья Как обойти запрет на размещение ссылки

Мар 15

- 7 399

- 3

Как обойти запрет на размещение ссылки?

За ответ на этот вопрос, люди, зарабатывающие на партнерских программах и привлечении рефералов дорого бы отдали. Ведь большинство интернет ресурсов, особенно с большим количеством посетителей не разрешают размещать на своих страницах ссылки на сторонние сайты, даже простые, не говоря уже о реферальных. Возможно кто то уже и нашел хитроумный способ решения этой проблемы, но делиться со всеми он точно не станет. В крайнем случае будет продавать как мануал.

Как же разместить свою ссылку там, где это запрещено?

Гугл по данному запросу безмолвствует - выдает лишь способ размещения ссылки в ВК. Сразу оговорюсь – речь не пойдет об укорачивании, переадресации и прочей ерунде, которая уже давно не эффективна. Ваш аккаунт будет немедленно отправлен в бан. Особо изобретательные мастера пишут адрес на картинке, но, согласитесь вбивать его вручную никто не...

За ответ на этот вопрос, люди, зарабатывающие на партнерских программах и привлечении рефералов дорого бы отдали. Ведь большинство интернет ресурсов, особенно с большим количеством посетителей не разрешают размещать на своих страницах ссылки на сторонние сайты, даже простые, не говоря уже о реферальных. Возможно кто то уже и нашел хитроумный способ решения этой проблемы, но делиться со всеми он точно не станет. В крайнем случае будет продавать как мануал.

Как же разместить свою ссылку там, где это запрещено?

Гугл по данному запросу безмолвствует - выдает лишь способ размещения ссылки в ВК. Сразу оговорюсь – речь не пойдет об укорачивании, переадресации и прочей ерунде, которая уже давно не эффективна. Ваш аккаунт будет немедленно отправлен в бан. Особо изобретательные мастера пишут адрес на картинке, но, согласитесь вбивать его вручную никто не...

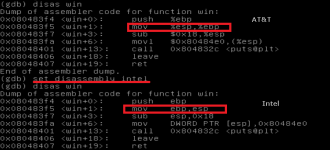

Статья Переполнение буфера и перезапись адреса возврата - Изучение методов эксплуатации на примерах, часть 5

Мар 15

- 14 879

- 20

Все части переполнение буфера

Предыдущая часть Переполнение буфера и перезапись указателя на функцию - разработка эксплойтов, часть 4

Следующая часть Переполнение буфера и размещение шеллкода в памяти - разработка эксплойтов, часть 6

Привет codeby =) Продолжу тему по разработке эксплоитов. В предыдущей статье мы научились перезаписывать указатель на функцию используя уязвимость переполнения буфера. В этой статье мы продолжим изучать переполнение буфера, рассмотрим еще один вариант как можно перезаписать указатель на функцию, а так же поговорим с вами о...

Предыдущая часть Переполнение буфера и перезапись указателя на функцию - разработка эксплойтов, часть 4

Следующая часть Переполнение буфера и размещение шеллкода в памяти - разработка эксплойтов, часть 6

Привет codeby =) Продолжу тему по разработке эксплоитов. В предыдущей статье мы научились перезаписывать указатель на функцию используя уязвимость переполнения буфера. В этой статье мы продолжим изучать переполнение буфера, рассмотрим еще один вариант как можно перезаписать указатель на функцию, а так же поговорим с вами о...

Статья Как установить Kali Linux на флешку и на внешний диск (простой способ)

Мар 14

- 43 760

- 17

Преимущества установки Linux на флешку

Преимуществ у установки Kali Linux на

Преимуществ у установки Kali Linux на

Ссылка скрыта от гостей

много:- возможность напрямую использовать всё железо компьютера (в том числе видеокарту, Wi-Fi устройства);

- как следствие предыдущего пункта — повышенная производительность (по сравнению с виртуальной машиной; если флеш карта достаточно быстрая) и возможность задействовать GPU для перебора хэшей или Wi-Fi-устройств для тестирования на проникновение Wi-Fi-сетей;

- на компьютер не вносится никаких изменений — ни в загрузчик, ни на диски;

- с одной флешки можно загрузиться на любом компьютере;

- ваша Kali Linux всегда с вами.

Статья Установка Kali Linux на смартфон или планшет

Мар 14

- 36 313

- 29

При упоминании об операционной системе Linux обычный пользователь ПК впадает в легкий ступор. Для большинства юзеров это что то из области высоких информационных технологий. Это одновременно и правда и миф. Освоить ее не сложнее, чем привычный продукт Microsoft. И в то же время в умелых руках это грозное оружие как хакеров, так и сисадминов.

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Статья Punto Switcher снятие пароля с "Дневник" (diary.dat)

Мар 13

- 7 202

- 1

Многие вирусописатели и хакеры используют Punto Switcher для задач кейлоггера (включая функцию дневник), не забывая установить пароль от лишних глаз.

Стандартное место для punto-switcher-setup-4.4.3-bild-407

но файл Дневника - "diary.dat"...

Дневник Punto Switcher поможет сохранить и упорядочить текстовую информацию, которую вы набираете на клавиатуре. Это может быть полезно для цитирования переписки в социальных сетях, на форумах и в чатах, для восстановления текста после сбоя компьютера или необратимого изменения документа и т. д. С помощью дневника Punto Switcher можно:

- Автоматически записывать текст из буфера обмена.

- Записать информацию, набираемую на клавиатуре.

- Сохранить выделенный текст с помощью горячих клавиш.

- Искать и выборочно просматривать сохраненную информацию.

- Удалить сохраненные записи.

C:\Users\{USER}\AppData\Roaming\Yandex\Punto Switcher\User Dataно файл Дневника - "diary.dat"...