Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Решено Вход через вконтакте на форум codeby

Мар 05

- 3 488

- 0

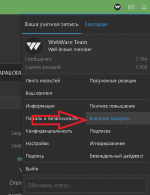

Для того, чтобы авторизовываться через ВК, надо сначала связать учетную запись форума с нашим приложением вконтакте:

Нажмите кнопку "Связать с Вконтакте"

При нажатии на кнопку будет предложено войти в учетную запись Вконтакте, или вас сразу перекинет на форму ввода пароля от форума:

Введите пароль от форума. В следующий раз не придется вводить логин и пароль для авторизации на форуме. Просто нажмите "Войти с помощью Вконтакте":

Нажмите кнопку "Связать с Вконтакте"

Важно! Электронная почта на сайте ВК и форуме должны совпадать.

При нажатии на кнопку будет предложено войти в учетную запись Вконтакте, или вас сразу перекинет на форму ввода пароля от форума:

Введите пароль от форума. В следующий раз не придется вводить логин и пароль для авторизации на форуме. Просто нажмите "Войти с помощью Вконтакте":

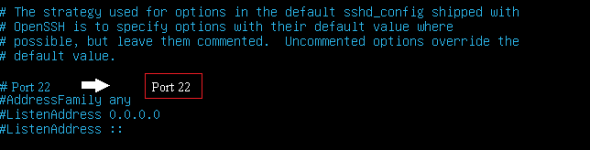

Статья «Сетевой Карфаген» | [Часть I] Поднятие Linux сервера, настройка Apache 2, PHP и MySQL

Мар 05

- 7 161

- 16

Всем шалом, мои дорогие форумчане Codeby.net!

Я проводил как то опрос чтобы узнать о вашем желание видеть мою техническую писанину. Прошло довольно много дней (недель?), мне не хватало ни времени, ни сил на начало написания этих статей. Но вот наконец то свершилось! Данную серию учебных пособий (шпаргалок) под названием «Сетевой Карфаген» я посвящу подробному разбору различных вопросов, нюансов и проектов в сфере сетевого программирования, что не мало важно в пентестинге и этичном хакинге. Начнем мы конечно же с основ и плавно будем переходить к более сложным вещам. Постараюсь максимально подробно все описать и ответить на все возникающие вопросы.

Но, перед началом, хотелось бы сказать отдельное спасибо уважаемому al04e за его труд в разборе языка программирования Python, как инструмента этичного хакинга, что и подтолкнуло меня оторваться от зубрежки и приступить к реализации некоторых личных проектов. Грац!

Поехали...

Я проводил как то опрос чтобы узнать о вашем желание видеть мою техническую писанину. Прошло довольно много дней (недель?), мне не хватало ни времени, ни сил на начало написания этих статей. Но вот наконец то свершилось! Данную серию учебных пособий (шпаргалок) под названием «Сетевой Карфаген» я посвящу подробному разбору различных вопросов, нюансов и проектов в сфере сетевого программирования, что не мало важно в пентестинге и этичном хакинге. Начнем мы конечно же с основ и плавно будем переходить к более сложным вещам. Постараюсь максимально подробно все описать и ответить на все возникающие вопросы.

Но, перед началом, хотелось бы сказать отдельное спасибо уважаемому al04e за его труд в разборе языка программирования Python, как инструмента этичного хакинга, что и подтолкнуло меня оторваться от зубрежки и приступить к реализации некоторых личных проектов. Грац!

Поехали...

Статья TeamViewer vs RDP (Tor)

Мар 04

- 6 635

- 16

Привет народ ! Сразу скажу что я пользователь обычного интернета c динамическим IP от своего провайдера и все компьютеры у меня за NAT-ом... (я думаю что 90% читающих данный материал имеют аналогичный интернет у себя дома)

Имея такие "не идеальные" возможности управлять удаленно через RDP прямо скажу не столь удобно или проще сказать не представляется возможным, поэтому я использую TeamViewer

TeamViewer удобен, быстр, и нужный компьютер привязан к ID номеру... НО есть и минусы... как раз таки эти минусы дали повод для написания данной статьи.

TeamViewer у меня работает 24H, я знаю его ID и конечно же находясь далеко от дома я решил зайти на свой комп! Ввожу ID и пароль... и тут мне выдает вот что

Скажем так... я получил некий облом. Хотя с другой стороны сложного ничего нет в том чтобы сбросить триал ID TeamViewer, но сделать это удаленно я не мог...

Вернувшись домой я подумал как мне привязать свой...

Имея такие "не идеальные" возможности управлять удаленно через RDP прямо скажу не столь удобно или проще сказать не представляется возможным, поэтому я использую TeamViewer

TeamViewer удобен, быстр, и нужный компьютер привязан к ID номеру... НО есть и минусы... как раз таки эти минусы дали повод для написания данной статьи.

TeamViewer у меня работает 24H, я знаю его ID и конечно же находясь далеко от дома я решил зайти на свой комп! Ввожу ID и пароль... и тут мне выдает вот что

Скажем так... я получил некий облом. Хотя с другой стороны сложного ничего нет в том чтобы сбросить триал ID TeamViewer, но сделать это удаленно я не мог...

Вернувшись домой я подумал как мне привязать свой...

Статья [Android] Xposed: Как скрыть наличие Xposed/Cydia

Мар 03

- 12 763

- 18

Привет,

Данная статья является логическим продолжением "Android/Xposed/Cydia: Ищем root и то, что может скрыть его", где я в прошлый раз рассказал как можно задетектить наличие root прав на девайсе. Сейчас рассмотрим то, как скрывать это для тех, кому это не нужно знать

Первым шагом нам нужно составить список способов, как можно получить Stack...

Данная статья является логическим продолжением "Android/Xposed/Cydia: Ищем root и то, что может скрыть его", где я в прошлый раз рассказал как можно задетектить наличие root прав на девайсе. Сейчас рассмотрим то, как скрывать это для тех, кому это не нужно знать

Но я хочу отдельно обратить ваше внимание на методе, который я описал в предыдущей статье и назвал "Xposed or Cydia". Кго суть -- это поиск подстрокВсе основные и часто используемые методы сокрытия su давно изучены и описаны, в том числе и кодом (хорошим примером является проект от Matt Joseph (devadvance) именуемый "rootcloak").

xposed или substrate в стектрейсе.Первым шагом нам нужно составить список способов, как можно получить Stack...

WinPE Forensics

Мар 02

- 6 557

- 2

Загрузочный образ Windows 10 Version 1709 Redstone3 build 16299*

This is a minimalist 32 WinPE/WinFE with a GUI shell (BBLean - based on BlackBox for Windows) - originally created for system deployment.

Загрузка с защитой от записи на исследуемый объект

программы:

программы:

Linux Reader 3.4;

FTK Imager 3.1.1.8;

7-Zip 18.06 добавлен

7-Zip plugins на данный момент плагин Forensic7z

поддерживает изображения в следующих форматах:

Экспертный формат сжатия свидетелей ASR (.S01)

Encase Формат файла изображения (.E01, .Ex01)

Encase Логический формат файла изображения (.L01, .Lx01)

Расширенный формат криминалистики (.AFF)

AccessData FTK Imager Логическое изображение (.AD1).

при нажатии правой кнопкой на рабочем столе получаем...

This is a minimalist 32 WinPE/WinFE with a GUI shell (BBLean - based on BlackBox for Windows) - originally created for system deployment.

Загрузка с защитой от записи на исследуемый объект

Linux Reader 3.4;

FTK Imager 3.1.1.8;

7-Zip 18.06 добавлен

7-Zip plugins на данный момент плагин Forensic7z

поддерживает изображения в следующих форматах:

Экспертный формат сжатия свидетелей ASR (.S01)

Encase Формат файла изображения (.E01, .Ex01)

Encase Логический формат файла изображения (.L01, .Lx01)

Расширенный формат криминалистики (.AFF)

AccessData FTK Imager Логическое изображение (.AD1).

Далее показ будет в виде фото

Вот так выглядит загруженный WinPE Forensics

Вот так выглядит загруженный WinPE Forensics

при нажатии правой кнопкой на рабочем столе получаем...

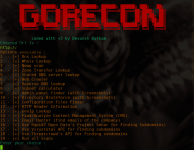

Обзор инструментов Gorecon и Dirscraper

Мар 02

- 5 647

- 3

Добрый день,Уважаемые Друзья и Форумчане.

Рассмотрим сегодня несколько полезных новинок из OSINT.

При этом,подобрал пример,какой неплохой может быть защита у тестируемого ресурса.

Первый инструмент,о котором хочу рассказать-это Gorecon.

Создал его Devansh Batham из Индии.

Инструмент предназначен для максимально возможного сбора информации о цели.

Задействует несколько утилит со сканером Nmap.

Пока это ещё только Beta-версия, но уже достаточно работоспособная.

Функции update нет, так что,если кого это смущает,могут дождаться более доработанного релиза.

Установка:

Достоинством и одновременно недостатком,является то,что некоторые опции запрашивают API-ключи.

С ними...

Рассмотрим сегодня несколько полезных новинок из OSINT.

При этом,подобрал пример,какой неплохой может быть защита у тестируемого ресурса.

Первый инструмент,о котором хочу рассказать-это Gorecon.

Создал его Devansh Batham из Индии.

Инструмент предназначен для максимально возможного сбора информации о цели.

Задействует несколько утилит со сканером Nmap.

Пока это ещё только Beta-версия, но уже достаточно работоспособная.

Функции update нет, так что,если кого это смущает,могут дождаться более доработанного релиза.

Установка:

Код:

# git clone https://github.com/devanshbatham/Gorecon.git

# cd Gorecon/

# chmod +x gorecon.go

# go get "github.com/devanshbatham/gorecon"

# go get "github.com/fatih/color"

# go get "github.com/likexian/whois-go"

# go get "github.com/gocolly/colly"

# go run gorecon.go --url example.com -команда запускаДостоинством и одновременно недостатком,является то,что некоторые опции запрашивают API-ключи.

С ними...

Статья [4] Burp Suite: Настройка параметров проекта

Мар 01

- 11 908

- 3

Приветствую, Codeby.net! Продолжаем разбираться в Burp Suite, эта статья посвящена настройка проекта, да, не атакам и взломам, а именно настройкам. Нужно пройти эту не очень захватывающую часть, чтобы свободно ориентироваться в инструменте, с которым вам, возможно, придётся часто работать.

Моё мнение, что свой рабочий арсенал, нужно знать досконально, итак, приступим.

В прошлых сериях:

Моё мнение, что свой рабочий арсенал, нужно знать досконально, итак, приступим.

В прошлых сериях:

Статья [3] Burp Suite: Установление доверия по HTTPS

Мар 01

- 10 328

- 7

Приветствую, Codeby.net! Продолжаем цикл статей посвященных тестированию web-приложений на проникновение с помощью Burp Suite.

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

- [2] Burp Suite. Атаки с помощью Intruder