Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Определяем кто дома с помощью ESP8266

Фев 12

- 35 538

- 35

Приветствую всех читателей Codeby!

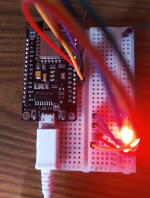

Сегодня мы создадим устройство, которое будет обнаруживать устройства вокруг. Сделаем простой проект, который будет обнаруживать, кто из родственников находиться дома, для примера.

Введение.

Функция этого проекта заключается в чтении близлежащего трафика Wi-Fi.Обнаруженные пакеты сравниваются со списком MAC-адресов, которые мы хотим отслеживать, и если MAC-адрес пакета соответствует одному в списке, мы включаем определенный светодиод, который связан с пользователем, владеющим устройством(в нашем случае - член семьи).

Например, когда кто-то из семьи возвращается домой, передача пакетов с его телефона будет обнаружена и заставит, например, синий светодиод включится.

Мы будем обнаруживать более одного устройства одновременно.

Смартфоны и другие устройства с поддержкой Wi-Fi отправляют...

Сегодня мы создадим устройство, которое будет обнаруживать устройства вокруг. Сделаем простой проект, который будет обнаруживать, кто из родственников находиться дома, для примера.

Введение.

Функция этого проекта заключается в чтении близлежащего трафика Wi-Fi.Обнаруженные пакеты сравниваются со списком MAC-адресов, которые мы хотим отслеживать, и если MAC-адрес пакета соответствует одному в списке, мы включаем определенный светодиод, который связан с пользователем, владеющим устройством(в нашем случае - член семьи).

Например, когда кто-то из семьи возвращается домой, передача пакетов с его телефона будет обнаружена и заставит, например, синий светодиод включится.

Мы будем обнаруживать более одного устройства одновременно.

Смартфоны и другие устройства с поддержкой Wi-Fi отправляют...

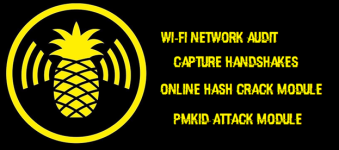

Статья [4] Wi-Fi Pineapple - Аудит Wi-Fi. Работа с модулями

Фев 11

- 8 238

- 6

Всем привет, представляю вашему вниманию, очередную статью, посвящённую Wi-Fi Pineapple, в частности Tetra.

В этой части мы разберем работы нескольких модулей, и я покажу, как они работают на практике.

Примечательно, что авторство двух модулей, рассматриваемых в этой статье, принадлежит одному из Grey Team, а именно - @n3d.b0y.

А мне выпала, честь их протестировать и познакомить вас с их функционалом.

Ниже, вы увидите список предыдущих статей по теме Wi-Fi Pineapple, если не читали, можете ознакомиться для начала:

В этой части мы разберем работы нескольких модулей, и я покажу, как они работают на практике.

Примечательно, что авторство двух модулей, рассматриваемых в этой статье, принадлежит одному из Grey Team, а именно - @n3d.b0y.

А мне выпала, честь их протестировать и познакомить вас с их функционалом.

Ниже, вы увидите список предыдущих статей по теме Wi-Fi Pineapple, если не читали, можете ознакомиться для начала:

Статья Kali Live USB с сохранением данных: пошаговая инструкция

Фев 11

- 186 751

- 86

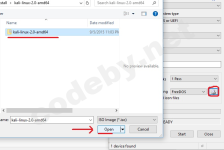

Kali Linux имеет по умолчанию 2 типа загрузки с флешки:

Kali Live USB — обычная загрузка Kali c USB флешки

Kali Live USB persistence (Потенциально стойкий) — сохранение данных на USB флешке. Это может быть чрезвычайно полезным дополнением, и позволяет сохранить документы, собранные результаты тестирования, конфигурации и т.д.

Для этого нам нужны 3 вещи :

Запускаем Rufus и выбираем файл Kali Linux

Далее выбираем мод DD Image

Жмем Start и OK. После того как образ был записан на флешке просто закрываем...

Kali Live USB — обычная загрузка Kali c USB флешки

Kali Live USB persistence (Потенциально стойкий) — сохранение данных на USB флешке. Это может быть чрезвычайно полезным дополнением, и позволяет сохранить документы, собранные результаты тестирования, конфигурации и т.д.

Для этого нам нужны 3 вещи :

- Rufus для создания образа на USB флешки

Ссылка скрыта от гостей

- MiniTool Partition Wizard

Ссылка скрыта от гостей

- И конечно же USB флешка минимум 4GB

Запускаем Rufus и выбираем файл Kali Linux

Далее выбираем мод DD Image

Жмем Start и OK. После того как образ был записан на флешке просто закрываем...

Статья Как настроить и изменить среду рабочего стола в Kali Linux

Фев 11

- 97 315

- 19

О, GNOME 3 в Kali 2.0? У меня к нему смешанные чувства, если не сказать больше! Как говорится, "так и вышло" – и это я про переход Kali Linux 2.0 на GNOME 3.

В одной из отличных книг по Linux, которую я читал, было мощное введение с таким предложением: "No, I want to tell you the story of how you can take back control of your computer" (Нет, я хочу рассказать вам историю о том, как вы можете вернуть контроль над вашим компьютером). И это ключевой момент! Мы сами решаем, что наш компьютер может, а что нет. На мой взгляд, GNOME 3 немного отклоняется от этого принципа.

Вместо того чтобы плодить сотни руководств типа "Как добавить ярлык программы на рабочий стол в Kali Linux 2.0" или "Где же моё главное меню в Kali Linux 2.0?", я решил подойти к вопросу более радикально. Не секрет, что именно из-за GNOME 3 я когда-то перешел с Ubuntu на Linux Mint. И хотя отказываться от Kali Linux 2.0 мы не будем (хотя альтернативы, конечно, есть!), мы определенно изменим окружение рабочего...

В одной из отличных книг по Linux, которую я читал, было мощное введение с таким предложением: "No, I want to tell you the story of how you can take back control of your computer" (Нет, я хочу рассказать вам историю о том, как вы можете вернуть контроль над вашим компьютером). И это ключевой момент! Мы сами решаем, что наш компьютер может, а что нет. На мой взгляд, GNOME 3 немного отклоняется от этого принципа.

Вместо того чтобы плодить сотни руководств типа "Как добавить ярлык программы на рабочий стол в Kali Linux 2.0" или "Где же моё главное меню в Kali Linux 2.0?", я решил подойти к вопросу более радикально. Не секрет, что именно из-за GNOME 3 я когда-то перешел с Ubuntu на Linux Mint. И хотя отказываться от Kali Linux 2.0 мы не будем (хотя альтернативы, конечно, есть!), мы определенно изменим окружение рабочего...

Великий CTF - Инструментарий

Фев 10

- 33 882

- 13

Дабы понять, что освещается и что происходит в головах умов решающих различного рода CTF -

Представляю Вашему вниманию список софта, предназначенный для решения практически любых задач

Это Утилиты, материал, пособия…

Если Вы нашли то, чего нет в статье, просьба оставлять комментарии, мы внесем правки и сделаем этот мануал для Вас и всего общества.

Зачем?

Да лично для себя в первую очередь, т.к. память у меня страдает. В первую очередь это большая заметка для забывак или интересующихся. У опытных уже сформирован инструментарий и им не приходиться прибегать к постороннему ПО. Особенно новичкам будет удобно и полезно.

Давайте так, выложу что есть, добавим, подправим и в итоге получим рабочий материал применимый в реальной жизни при решении аналогичных задач на различных площадках типа hackthebox.eu, root-me.org и так далее…

[COLOR=rgb(250, 197...

Представляю Вашему вниманию список софта, предназначенный для решения практически любых задач

Ссылка скрыта от гостей

(CTF).Это Утилиты, материал, пособия…

Если Вы нашли то, чего нет в статье, просьба оставлять комментарии, мы внесем правки и сделаем этот мануал для Вас и всего общества.

Зачем?

Да лично для себя в первую очередь, т.к. память у меня страдает. В первую очередь это большая заметка для забывак или интересующихся. У опытных уже сформирован инструментарий и им не приходиться прибегать к постороннему ПО. Особенно новичкам будет удобно и полезно.

Давайте так, выложу что есть, добавим, подправим и в итоге получим рабочий материал применимый в реальной жизни при решении аналогичных задач на различных площадках типа hackthebox.eu, root-me.org и так далее…

[COLOR=rgb(250, 197...

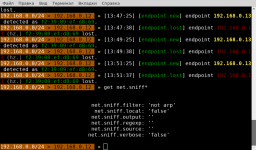

Статья Установка Golang и Bettercap в Linux

Фев 10

- 8 496

- 5

Приветствие

Приветствую всех читателей Codeby!

Сегодня мы поговорим об установке замечательного инструмента Bettercap в среду linux, хотя на борту Kali уже и присутствует bettercap, но так уж повелось что после нескольких лагов того или иного инструмента, возникает мысль об переустановке (в основном с gitlab) "лагающего" инструмента. Просто на мой взгляд проще установить, чем ковырять и исправлять какие либо погрешности в уже установленном(Хотя парой всё происходит как раз наоборот, но не в этом случае!).

Предисловие

Честно говоря уже написал и хотел было опубликовать небольшую статью об установке G0lang в Kali linux, как в поиске сразу же отобразился подобный пост, но так как я уже потратил немного своего времени, а выкладывать на других ресурсах не хочется, решил немного изменить статью об установке bettercap просто дополнив её ещё и установкой языка программирования Go. Тем более расписывал установку go в kali как раз...

Приветствую всех читателей Codeby!

Сегодня мы поговорим об установке замечательного инструмента Bettercap в среду linux, хотя на борту Kali уже и присутствует bettercap, но так уж повелось что после нескольких лагов того или иного инструмента, возникает мысль об переустановке (в основном с gitlab) "лагающего" инструмента. Просто на мой взгляд проще установить, чем ковырять и исправлять какие либо погрешности в уже установленном(Хотя парой всё происходит как раз наоборот, но не в этом случае!).

Предисловие

Честно говоря уже написал и хотел было опубликовать небольшую статью об установке G0lang в Kali linux, как в поиске сразу же отобразился подобный пост, но так как я уже потратил немного своего времени, а выкладывать на других ресурсах не хочется, решил немного изменить статью об установке bettercap просто дополнив её ещё и установкой языка программирования Go. Тем более расписывал установку go в kali как раз...

Статья Docker в приложениях asp.net core

Фев 10

- 9 046

- 1

Доброго времени суток, codeby.

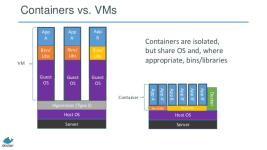

Перед тем как продолжить основной цикл статей, я решил рассказать об инструментах, дающих неимоверное ускорение разработки. Начнём мы с Docker.

Докер появился сравнительно давно, и смог завоевать сердца сообщества разработчиков ( и не только ). Знающий читатель может опустить дальнейшие абзацы, и перейти непосредственно к части контейнеризации, для всех остальных я хочу рассказать что такое Docker и главное какую проблему он решает.

Проблема.

Давайте представим, что нам необходимо разработать приложение. Но мы не знаем, ни где это приложение будет запускаться, ни кто им будет пользоваться.

Другими словами - мы решаем проблему кроссплатформенности. Так как существует огромное, постоянно растущее, множество операционных систем и платформ, мы должны предвидеть все варианты. Альтернативное решение - можно скомпилировать приложение под наиболее популярные платформы. Хмм, да, но это очень объемная и вовсе не тривиальная задача.

Более адекватное...

Перед тем как продолжить основной цикл статей, я решил рассказать об инструментах, дающих неимоверное ускорение разработки. Начнём мы с Docker.

Докер появился сравнительно давно, и смог завоевать сердца сообщества разработчиков ( и не только ). Знающий читатель может опустить дальнейшие абзацы, и перейти непосредственно к части контейнеризации, для всех остальных я хочу рассказать что такое Docker и главное какую проблему он решает.

Проблема.

Давайте представим, что нам необходимо разработать приложение. Но мы не знаем, ни где это приложение будет запускаться, ни кто им будет пользоваться.

Другими словами - мы решаем проблему кроссплатформенности. Так как существует огромное, постоянно растущее, множество операционных систем и платформ, мы должны предвидеть все варианты. Альтернативное решение - можно скомпилировать приложение под наиболее популярные платформы. Хмм, да, но это очень объемная и вовсе не тривиальная задача.

Более адекватное...

Статья Упрощаем разработку typescript, react, redux, axios, less

Фев 10

- 7 765

- 3

Доброго времени суток, codeby. Сегодня расскажу как подружить легендарный стэк react+redux с typescript. Есть два способа - начнем со сложного, простой способ подразумевает использование create-react-app.

Зачем вообще это делать? Основная причина в том же, в чём и основное преимущество typescriptа над javascript. Это типизация. И да это действительно преимущество. У TypeScripta она очень продуманная, а как следствие позволяет делать просто, сложные вещи. Очень грубо говоря, typescript - это расширения языка javascript, основное преимущество которого это строгая типизация. И благодаря ей мы можем быстрее разрабатывать, достигается это за счёт подсветок от IDE, проверки типов при компиляции и так далее.

Если вы разрабатывали что-то больше 100 000 строк кода на javascript, вы хоть раз да сталкивались с недостатком строгой типизации. Не случайно ведь Facebook переписывает свой проект jest ( фреймворк для тестирования frontend ) с flow ( проекта Facebook для создания строгой типизации...

Зачем вообще это делать? Основная причина в том же, в чём и основное преимущество typescriptа над javascript. Это типизация. И да это действительно преимущество. У TypeScripta она очень продуманная, а как следствие позволяет делать просто, сложные вещи. Очень грубо говоря, typescript - это расширения языка javascript, основное преимущество которого это строгая типизация. И благодаря ей мы можем быстрее разрабатывать, достигается это за счёт подсветок от IDE, проверки типов при компиляции и так далее.

Если вы разрабатывали что-то больше 100 000 строк кода на javascript, вы хоть раз да сталкивались с недостатком строгой типизации. Не случайно ведь Facebook переписывает свой проект jest ( фреймворк для тестирования frontend ) с flow ( проекта Facebook для создания строгой типизации...

Статья Раскрытие принципа DI, DI-контейнер

Фев 10

- 5 877

- 1

Доброго времени суток, codeby. Сегодня хочу развеять туман над одним из ключевых принципов SOLID - Dependency Injections (DI), внедрение ( инъекция ) зависимостей.

Для начала стоит сказать пару слов о принципах SOLID вообще. Это аббревиатура полученная путем сложения названия принципов проектирования выведенных Робертом Мартином на протяжении многих лет практики разработки архитектур программного обеспечения. Эти принципы можно увидеть чуть ли не во всех его книгах. Принципы SOLID - это набор эвристических правил, которые помогают строить легко масштабируемые и легко поддерживаемые в дальнейшем системы.

S - Single responsibility principle ( принцип единственной ответственности )

O - Open/Closed principle ( принцип открытости/закрытости )

L - Liskov Substitution principle principle (принцип подстановки Барбары Лисков)

I - Interface Segregation principle ( принцип разделения интерфейсов )

D - Dependency Injections principle ( принцип инъекции зависимостей )...

Для начала стоит сказать пару слов о принципах SOLID вообще. Это аббревиатура полученная путем сложения названия принципов проектирования выведенных Робертом Мартином на протяжении многих лет практики разработки архитектур программного обеспечения. Эти принципы можно увидеть чуть ли не во всех его книгах. Принципы SOLID - это набор эвристических правил, которые помогают строить легко масштабируемые и легко поддерживаемые в дальнейшем системы.

S - Single responsibility principle ( принцип единственной ответственности )

O - Open/Closed principle ( принцип открытости/закрытости )

L - Liskov Substitution principle principle (принцип подстановки Барбары Лисков)

I - Interface Segregation principle ( принцип разделения интерфейсов )

D - Dependency Injections principle ( принцип инъекции зависимостей )...