Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Каталог PHP, JS, HTML: каталог статей "list of articles"

Фев 23

- 5 535

- 0

Статьи

- Web-Shells или как управлять сервером после получения доступа

- Вывод минимальной цены по разделу в мета-тегах в CMS bitrix

- [0] - Безопасность языка PHP. Начало и что еще будет

- [1] - Безопасный PHP. Защита от XSS атак.

- [2] - Безопасный PHP. Защита от SQL-Injection

- [2] WiFi Pineapple - Создаем модуль. Часть 1...

10 лучших бесплатных TFTP серверов для Windows, Linux и Mac

Фев 22

- 35 358

- 0

TFTP имеет решающее значение для поддержки исправлений и конфигураций встроенных устройств и будет существовать еще долгое время. Данный протокол часто встречается в таких устройствах, как маршрутизаторы, медиа-стримеры и мобильные телефоны. Это основной способ, которым файлы микропрограммного обеспечения отправляются на эти устройства для обновления или исправления. TFTP не подходит для использования через Интернет из-за недостаточной безопасности. FTP более распространен для использования через Интернет, и более безопасный SFTP становится все более популярным для...

Статья ARP заражение и спуфинг: обнаружения и предотвращения

Фев 21

- 9 697

- 7

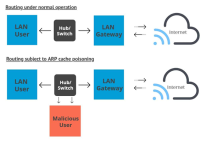

Заражение протокола разрешения адресов (Address Resolution Protocol (ARP)) - это атака, которая включает в себя отправку поддельных сообщений ARP по локальной сети. Она также известна как ARP спуфинг, отравление/заражение ARP и отравление/заражение кэша ARP.

Эти атаки пытаются перенаправить трафик с первоначально запланированного хоста на злоумышленника. ARP отравление делает это, связывая адрес Media Access Control (MAC) злоумышленника с IP-адресом цели. Это работает только против сетей, которые используют ARP.

ARP отравление - это тип атаки «человек посередине» (man-in-the-middle), который может использоваться для остановки сетевого трафика, его изменения или перехвата. Данная техника часто используется, чтобы инициировать дальнейшие наступательные действия, такие как перехват сеанса или DoS атака (denial-of-service).

Что такое протокол разрешения адресов (Address Resolution Protocol...

Netflow (сетевой поток) vs sFlow: какая между ними разница и какой из них лучше?

Фев 20

- 12 868

- 0

Сэм открывает панель анализатора и просматривает круговые диаграммы, графики и другие индикаторы, которые суммируют текущий трафик и его историю по всей сети организации. С помощью нескольких кликов Сэм тщательно изучает данные, обнуляя основную причину всплеска трафика. Сэм сможет исправить эту ситуацию до того, как начнут поступать первые жалобы - «Почему сеть такая медленная?». Затем, кофе.

Современные организации зависят от своей сложной высокопроизводительной сети, поэтому мониторинг и анализ трафика стали...

Sitadel Web Application Security Scanner

Фев 20

- 5 044

- 3

Добрый день,Уважаемые Друзья и Форумчане.

Сегодняшний обзор будет о небольшом инструменте,который умеет проводить аудит сайтов.

За эти дни много инструментов протестировал,но остался ими недоволен,только время потерял.

Если уж и делиться с вами своими впечатлениями,то это от теста тех утилит,которые приносят наглядную результативность.

Знакомьтесь, это Web Application Security Scanner под названием Sitadel.

Создал его Shenril из Японии.

Sitadel совместим для работы с версией python3

Затаскивать его будем на Kali Linux, поэтому установка немного будет отличаться от указанной на странице автора.

Установка:

Инструмент проводит следующие

Сегодняшний обзор будет о небольшом инструменте,который умеет проводить аудит сайтов.

За эти дни много инструментов протестировал,но остался ими недоволен,только время потерял.

Если уж и делиться с вами своими впечатлениями,то это от теста тех утилит,которые приносят наглядную результативность.

Знакомьтесь, это Web Application Security Scanner под названием Sitadel.

Создал его Shenril из Японии.

Sitadel совместим для работы с версией python3

Затаскивать его будем на Kali Linux, поэтому установка немного будет отличаться от указанной на странице автора.

Установка:

Код:

# git clone https://github.com/shenril/Sitadel.git

# cd Sitadel/

# chmod +x setup.py

# chmod +x sitadel.py

# python setup.py install

# pip3 install .

# python3 sitadel.py --help -команда запуска с выводом справкиInjection

HTML Injection

SQL Injection

LDAP Injection

XPath Injection...

HTML Injection

SQL Injection

LDAP Injection

XPath Injection...

Статья [2] Burp Suite: Атаки с помощью Intruder

Фев 19

- 19 650

- 6

Привет форуму и его жителям. Продолжаем цикл статей о Burp Suite, сразу перейдём к делу.

Отсылка к предыдущим частям:

Отсылка к предыдущим частям:

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

Статья Миниатюрная сотовая станция на базе LimeSDR Mini и Orange Pi Zero

Фев 19

- 53 682

- 77

Добрейший вечерочек. Хотел бы обратить ваше внимание на насущную тему сотового фрикинга и того, каким он может стать в будущем (уже стал?). Лично для меня "Атака с помощью карманной сотовой станции" звучит из ряда вон по киберпанковски. Но современные одноплатники вкупе с SDR позволяют создавать миниатюрные сотовые станции всех поколений (2g/ 3g/ 4g), телевизионные вышки, электронные отмычки и много чего ещё.

Я же в этом треде хочу рассказать о сборке мини-сотовой станции 2G на базе LimeSDR-Mini и Orange Pi Zero. Почему не 3G и не 4G? Потому что мы не сможем подключиться к такой сети без собственной запрограмированной сим-карты. Защита в сетях последнего поколения требует, что бы в телефоне была симка с криптографическим ключом именно от этой сети. А так как сейчас на руках у меня не оказалось ни пустых симок, ни программатора, то придётся отложить эту затею на...

Я же в этом треде хочу рассказать о сборке мини-сотовой станции 2G на базе LimeSDR-Mini и Orange Pi Zero. Почему не 3G и не 4G? Потому что мы не сможем подключиться к такой сети без собственной запрограмированной сим-карты. Защита в сетях последнего поколения требует, что бы в телефоне была симка с криптографическим ключом именно от этой сети. А так как сейчас на руках у меня не оказалось ни пустых симок, ни программатора, то придётся отложить эту затею на...

Статья Атака через фейковое обновление: разбираем MITM на классическом примере

Фев 19

- 12 018

- 10

Привет, codeby.net!

Эта статья посвящена теме, которая давно не дает мне покоя, — фейковым обновлениям ПО. Меня в целом захватывает мир атак типа

Ссылка скрыта от гостей

, особенно их реализация внутри локальной сети. И подмена обновлений — один из самых коварных векторов. Года полтора назад я наткнулся на фреймворк Evilgrade и загорелся идеей понять его механику. Первая попытка разобраться с наскока провалилась, и я, честно говоря, забил. Но сегодня я вернулся к этой теме, и на этот раз добился результата.Сразу оговорюсь: это не пошаговая инструкция для взлома. Моя цель — разобрать методологию атаки, показать ее внутреннюю кухню на простом и наглядном примере. Суть материала — продемонстрировать, как это работает...

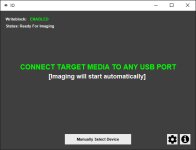

Статья zero-click forensic imaging - инструмент для криминалистической визуализации с нулевым кликом

Фев 19

- 5 131

- 1

zero-click forensic imaging (IO) - инструмент для криминалистической визуализации с нулевым кликом, разработанный для использования в условиях высокой нагрузки. IO автоматически включает программную блокировку записи, обнаруживает изменения на подключенных устройствах и начинает создавать изображения E01 с подключенного целевого носителя без какого-либо вмешательства пользователя. Кроме того, журналы ввода-вывода включают критическую информацию об устройстве, которая требуется экспертам MEDEX (судебно-медицинская экспертиза), такую как тип устройства, модель, имя, размер, геометрия, хэши MD5 и SHA1, серийный номер оборудования, серийный номер тома для каждого раздела и VID устройства. / PID.

Кроме того, IO был спроектирован с нуля, чтобы обеспечить одновременную обработку и анализ данных наряду с визуализацией. Не влияя на общее время визуализации, IO создает отчеты по сортировке, которые включают общее количество файлов и извлеченную информацию о географическом местоположении из...

Кроме того, IO был спроектирован с нуля, чтобы обеспечить одновременную обработку и анализ данных наряду с визуализацией. Не влияя на общее время визуализации, IO создает отчеты по сортировке, которые включают общее количество файлов и извлеченную информацию о географическом местоположении из...

Статья Meterpreter снова в деле: 100% FUD with Metasploit 5

Фев 17

- 58 368

- 99

Введение

Доброго времени суток друзья! Рад снова вас видеть! Написать эту статью я намеревался еще до официального релиза

Ссылка скрыта от гостей

, но вечно не хватающее время и некоторые другие обстоятельства не позволили этому сбыться.Сегодня речь пойдет как вы уже могли понять из заголовка - об обходе антивируса. С Metasploit 5 у нас появилась возможность "из коробки" шифровать shellcode с помощью AES-256. Таким образом наш shellcode становится абсолютно не читаемым для антивирусов. Конечно можно было бы ограничиться ссылкой на github или на официальное видео в youtube, но мне захотелось пойти дальше.

Основная часть

Начнем с установки последней версии Metasploit-Framework.

Добавляем в систему ключ и адрес репозитория

Bash:

sudo wget -qO -...Категории

Команда онлайн

-

LuxkerrCodeby Team