Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Стеганография - аля Цикада 3301

Фев 04

- 10 435

- 8

На кануне нового 2019 года, 15 Декабря 2018 г. наткнулся в сети на такую интересную тему, как Cicada 3301. К сожалению не смог уделить должное внимание данной теме, как раз за день до этого стартовала крупнейшая в СНГ лаборатория Pentestit Lab 12, врайтап по которой можете найти на этом форуме в разделе CTF. Так вот, что это такое и вот Вам вырезка из wiki:

Цикада 3301 — таинственная организация, публикующая головоломки в Интернете. 4 января 2012 года на сайте

Цикада 3301 — таинственная организация, публикующая головоломки в Интернете. 4 января 2012 года на сайте

Ссылка скрыта от гостей

был размещен пост: «Привет. Мы ищем лиц с высоким интеллектом. Для этого мы разработали тест. В этом изображении есть скрытое сообщение. Найдите его, и оно покажет вам, как найти нас. С нетерпением ждем тех немногих, кому удастся пройти весь путь. Удачи...ВОПРОСЫ новичков и НЕ ТОЛЬКО: каталог "list of articles".

Фев 04

- 17 474

- 0

Статьи

- Минимальная анонимность часть первая. Подготовка основной ОС.

- Минимальная анонимность часть вторая. Kali Linux на VB.

- Этот незаслуженнно разрекламированный Whonix-gateway.

- Wget Копирование сайтов лендингов Мануал

- Ricochet Анонимный протокол передачи мгновенных сообщений

- Начальная защита своих данных на Android...

Статья Минимальная анонимность часть первая. Подготовка основной ОС.

Фев 03

- 18 186

- 15

Приветствую Друзей и Уважаемых Жителей Форума.

По немногочисленным просьбам из ЛС решил описать небольшой способ по анонимности.

Мануал будет разделён на несколько частей и больше написан для новичков,т.к. опытные ребята вряд ли почерпнут для себя что-то новое.

Сразу скажу,что он отличается от курса Paranoid нашего форума и касается вопроса минимальной анонимности в сети.

Это сделано специально,чтобы решения не пересекались и не были похожими.

Курс Paranoid гибок и подстраиваем под современные реалии.Он крут на самом деле,и его стоит изучать и практиковать.

Не претендую на высшие баллы,но моменты некоторые готов обговорить с вами.

Я поделюсь как можно выходить в сеть и каким образом ,чтобы быть защищённым в это самое время.

Это ничего общего не имеет с обходом систем антифрода,так что критика здравая приветствуется,но без этого всего,лишнего,как говорится.

Дополнениям буду рад...

По немногочисленным просьбам из ЛС решил описать небольшой способ по анонимности.

Мануал будет разделён на несколько частей и больше написан для новичков,т.к. опытные ребята вряд ли почерпнут для себя что-то новое.

Сразу скажу,что он отличается от курса Paranoid нашего форума и касается вопроса минимальной анонимности в сети.

Это сделано специально,чтобы решения не пересекались и не были похожими.

Курс Paranoid гибок и подстраиваем под современные реалии.Он крут на самом деле,и его стоит изучать и практиковать.

Не претендую на высшие баллы,но моменты некоторые готов обговорить с вами.

Я поделюсь как можно выходить в сеть и каким образом ,чтобы быть защищённым в это самое время.

Это ничего общего не имеет с обходом систем антифрода,так что критика здравая приветствуется,но без этого всего,лишнего,как говорится.

Дополнениям буду рад...

Статья [1] Burp Suite: Знакомство с основным инструментарием

Фев 03

- 16 666

- 18

Всем привет! Перед вами вторая статья и цикла Burp Suite. Тестирование web-приложений на проникновение.

Предыдущая часть:

Я надеюсь, вы последовали моим рекомендациям и скачали весь необходимый софт:

Предыдущая часть:

Я надеюсь, вы последовали моим рекомендациям и скачали весь необходимый софт:

- Oracle VirtualBox

- Mozilla Firefox Browser

- 7-Zip file archiver

- Burp Suite - Community or Professional

- Oracle Java

- OWASP BWA VM

- Подготовка...

Статья [2] Wi-Fi Pineapple - Создаем модуль. Часть 1

Фев 02

- 7 790

- 2

Привет, codeby.net!

Вводная информация

Создаем модуль. Часть 2

В данной статье мы разберем что из себя представляет WiFi Pineapple изнутри и настроим рабочую среду для комфортной разработки в будущем.

Одно из преимуществ ананаса это то что можно разрабатывать собственные модули тем самым расширив функционал устройства на основе API. Это дает нам возможность не тратя много времени автоматизировать рутинную работу что позволит в будущем гораздо эффективней проводить аудит беспроводных сетей.

Прежде чем начать нам надо разобраться с чем мы имеем дело. WiFi Pineapple использует кастомизированную прошивку

Ссылка скрыта от гостей

от hack5. Веб-интерфейс построен с использование технологий...CTF CTF HTB - Beatles

Фев 01

- 6 027

- 4

Привет, а вот и первый врайтап из очень популярной CTF платформы Hackthebox, вот и пруф популярности:

Уж больно понравилась эта стеганография и ровно поэтому решил ее запостить, надеюсь и Вы оцените...

Скачав архив мы видим изображение и пойдем по привычному для нас пути:

Stegsolve.jar

Хочу Вам дать понять, что при работе со стеганографией Вы сразу понимали какой софт использовать для максимально быстрого результата, т.е. если Вы начнете смотреть изображение бинарно к примеру:

или

Мы получаем много мусора:

Дальше пробуем инструментом, который мы показывали ранее - созвучным с иконкой браузера поисковика от Яндекса:

А ще лучше сразу научиться так, если мы работаем со...

Уж больно понравилась эта стеганография и ровно поэтому решил ее запостить, надеюсь и Вы оцените...

Скачав архив мы видим изображение и пойдем по привычному для нас пути:

Stegsolve.jar

Хочу Вам дать понять, что при работе со стеганографией Вы сразу понимали какой софт использовать для максимально быстрого результата, т.е. если Вы начнете смотреть изображение бинарно к примеру:

Bash:

cat -b BAND.JPG

Bash:

nl BAND.JPGМы получаем много мусора:

Дальше пробуем инструментом, который мы показывали ранее - созвучным с иконкой браузера поисковика от Яндекса:

Bash:

strings BAND.JPGСтатья [0] Burp Suite: Тестирование web-приложений на проникновение

Янв 31

- 18 355

- 18

Приветствую уважаемую аудиторию портала Codeby.net!

Хочу анонсировать цикл статей, целиком посвященный тестированию web-приложений на проникновение.

В частности, детальному разбору функционала, анализу вектора атак, проведению атак на web-приложения и сайты с помощью Burp Suite.

Материала много, и я постараюсь в этом цикле дать практические знания, выбрав самое главное и полезное, из массы, имеющейся в наличии информации.

Во вводной статье, которую вы сейчас читаете, рассмотрим следующие моменты:

Хочу анонсировать цикл статей, целиком посвященный тестированию web-приложений на проникновение.

В частности, детальному разбору функционала, анализу вектора атак, проведению атак на web-приложения и сайты с помощью Burp Suite.

Материала много, и я постараюсь в этом цикле дать практические знания, выбрав самое главное и полезное, из массы, имеющейся в наличии информации.

Во вводной статье, которую вы сейчас читаете, рассмотрим следующие моменты:

- Что такое...

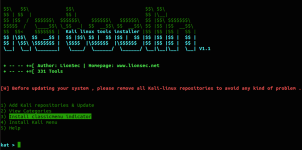

Возможно ли превратить Ubuntu в Kali linux с помощью katoolin? Практика сборки для общего развития.

Янв 31

- 13 070

- 3

Всем доброго дня/вечера/ночи. На одной из страниц форума, в разделе soft, я видел уже упоминание о инструменте katoolin. В кратце о программе: по словам разработчика, этот инструмент позволяет установить инструменты kali linux на другой deb-дистрибутив. Напомню, что это может быть Ubuntu, Debian, Xubuntu, Lubuntu и тд. Так вот, я попробую воспользоваться данным инструментом, и записать свои впечатления. А вы, прочитав статью, узнаете на практике как и что, а то не все мануалы курить:=) Можете рассматривать статью в качестве мануала, или записок практика.

Стоит сказать, что я буду использовать самую новую Ubuntu на данный момент: 18.04.1 (64-bit), установлено все будет на VirtualBox, с 4 гб памяти и 4 ядрами процессора по 2.67GHz.

Приступим. Процесс установки я рассказывать не буду, имеем уже готовую установленную систему. Открываем терминал, и устанавливаем python и git:

После установки клонируем katoolin:

Стоит сказать, что я буду использовать самую новую Ubuntu на данный момент: 18.04.1 (64-bit), установлено все будет на VirtualBox, с 4 гб памяти и 4 ядрами процессора по 2.67GHz.

Приступим. Процесс установки я рассказывать не буду, имеем уже готовую установленную систему. Открываем терминал, и устанавливаем python и git:

sudo apt-get install python git -yПосле установки клонируем katoolin:

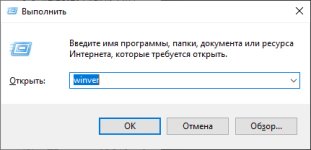

git clone...Статья Windows version detection (определение версии Windows)

Янв 31

- 4 702

- 1

Одна из первоочередных задач компьютерно-технической экспертизы это определение операционной системы, её версии, модификации, build.

Зная версию ОС Вы сможете подготовить план действий для изучения артефактов, так как в разных версиях есть отличия - разные функции, ID event logs, ключи реестра и.т.п.Мы с Вами рассмотрим ОС из семейства microsoft - windows 10 (

Ссылка скрыта от гостей

)Текущая версия системы, номер сборки находятся в значении параметра CurrentBuildNumber, который физически хранится в:

путь ->

c:\Windows\System32\config\файл ->

SOFTWAREреестр ->

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

1. В работающей системе мы можем увидеть это:Вызовом команды -> "Win+R"->"WinVer"press(Enter)

система нам...