Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья [1] Wi-Fi Pineapple Tetra - Настройка и подключение Cloud C2

Янв 31

- 16 001

- 31

Приветствую, уважаемую аудиторию форума Codeby.net.

В этой, второй статье, из цикла посвященного разбору возможностей и эмуляций атак на беспроводные сети, с помощью Wi-Fi Pineapple Tetra, я хочу описать следующие пункты:

Собираем, и подготавливаем Tetra к работе:

Подключаем USB – кабели к порту eth1 – на Tetra, под таким именем и будет определяться устройство в списке сетевых интерфейсов Kali Linux.

Проверяем активные сетевые подключения:

Pineapple - определилась системой, как я и говорил, под именем - eth1.

Обращаемся в браузере по адресу хоста, и попадаем в панель управления нашей Tetra:

Следуя...

В этой, второй статье, из цикла посвященного разбору возможностей и эмуляций атак на беспроводные сети, с помощью Wi-Fi Pineapple Tetra, я хочу описать следующие пункты:

- Первое включение и подготовка к работе.

- Подключение Wi-Fi Pineapple Tetra к Cloud C2 от Hak5.

Собираем, и подготавливаем Tetra к работе:

Подключаем USB – кабели к порту eth1 – на Tetra, под таким именем и будет определяться устройство в списке сетевых интерфейсов Kali Linux.

Проверяем активные сетевые подключения:

Код:

ifconfigPineapple - определилась системой, как я и говорил, под именем - eth1.

Обращаемся в браузере по адресу хоста, и попадаем в панель управления нашей Tetra:

Следуя...

Статья [0] Wi-Fi Pineapple - Вводная информация

Янв 30

- 12 734

- 3

Привет, codeby.net!

Эта вводная статья о WiFi Pineapple. Постепенно данная тема будет наполняться материалом, по возможности охватывая все аспекты данного устройства. Любой желающий у кого есть что добавить также может внести свой вклад в развитие данной темы.

WiFi Pineapple NANO и TETRA - это аппаратно-программное обеспечение 6-го поколения. Разработанное компанией Hack5 для тестирования на проникновенность беспроводной сети. В основе которого лежит PineAP, расширенный набор инструментов для разведки, отслеживания, трекинга и составления отчетов. Управление осуществляется через веб-интерфейс. Подключиться к нему можно с любого устройства. Платформа поддерживает установку модулей что позволяет расширить функционал. Также есть API для разработчиков что позволяет создать собственный модуль под свои нужды.

Эта вводная статья о WiFi Pineapple. Постепенно данная тема будет наполняться материалом, по возможности охватывая все аспекты данного устройства. Любой желающий у кого есть что добавить также может внести свой вклад в развитие данной темы.

WiFi Pineapple NANO и TETRA - это аппаратно-программное обеспечение 6-го поколения. Разработанное компанией Hack5 для тестирования на проникновенность беспроводной сети. В основе которого лежит PineAP, расширенный набор инструментов для разведки, отслеживания, трекинга и составления отчетов. Управление осуществляется через веб-интерфейс. Подключиться к нему можно с любого устройства. Платформа поддерживает установку модулей что позволяет расширить функционал. Также есть API для разработчиков что позволяет создать собственный модуль под свои нужды.

Шифрование файлов с EncryptPad.

Янв 30

- 14 062

- 1

Всем доброго времени суток уважаемые участники форума. Сегодня рассмотрим простое в использование приложение - EncryptPad, которое позволяет шифровать текст, фотографии или архивы с помощью пароля, ключевого файла либо с помощью обоих средств.

Да некоторые скажут, что существуют и аналоги таких программ, но сегодня рассмотрим именно эту утилиту.

Введение. Потребность в шифрование информации.

В цифровом мире открытый текст является “лакомой” целью для злоумышленника.

Хранение чего-либо важного в открытом виде означает, очевидно, что каждый может это прочитать,но, сейчас есть много бесплатных и простых способов сохранить ваши данные в более безопасном состоянии и именно сегодня мы рассмотрим инструмент для сохранение ваших файлов от чужих глаз.

Управление шифрованием.

Во-первых, вы можете установить пароль, который нужно...

Да некоторые скажут, что существуют и аналоги таких программ, но сегодня рассмотрим именно эту утилиту.

Введение. Потребность в шифрование информации.

В цифровом мире открытый текст является “лакомой” целью для злоумышленника.

Хранение чего-либо важного в открытом виде означает, очевидно, что каждый может это прочитать,но, сейчас есть много бесплатных и простых способов сохранить ваши данные в более безопасном состоянии и именно сегодня мы рассмотрим инструмент для сохранение ваших файлов от чужих глаз.

Управление шифрованием.

Во-первых, вы можете установить пароль, который нужно...

Решено Кто снимал на камеру Горринга и куда исчез КиберБеркут?

Янв 29

- 12 812

- 45

V

Сегодня на протяжении нескольких часов первые полосы российских новостных агентств занимает новость об увольнении заместителя Росгеологии г-на Горринга.

В новостях имеется видео, на котором упомянутый господин сидит перед компьютером в геймерском кресле и общается с какой-то особью женского пола. Их диалог зашёл в какое-то неприятное для чиновника русло. Но речь не о содержании разговора.

Можно почитать и посмотреть видео з

Кто снимал этого чувака ? Как он подцепил троян ?

Не думаю, что он стал жертвой рассылки, спама.

Кто-то следит за людьми такого уровня ?

А ещё помнится, как новости программы "Время" несколько лет назад украшали достижения хакерской группировки КиберБеркут. Вероятно, авторы новостей что-то осознали и...

В новостях имеется видео, на котором упомянутый господин сидит перед компьютером в геймерском кресле и общается с какой-то особью женского пола. Их диалог зашёл в какое-то неприятное для чиновника русло. Но речь не о содержании разговора.

Можно почитать и посмотреть видео з

Ссылка скрыта от гостей

.Кто снимал этого чувака ? Как он подцепил троян ?

Не думаю, что он стал жертвой рассылки, спама.

Кто-то следит за людьми такого уровня ?

А ещё помнится, как новости программы "Время" несколько лет назад украшали достижения хакерской группировки КиберБеркут. Вероятно, авторы новостей что-то осознали и...

Статья Поднимаем IDS SNORT для обнаружения хакера в сети

Янв 29

- 9 224

- 3

Всем доброго дня. На одной из страниц форума мне попадалось обсуждение темы: как обнаружить вторжение в корпоративную сеть. Я пообещал снять видео на эту тему, однако понял, что оно получится долгое и не интересное, поэтому решил написать статью. Возможно кто-то ее использует как мануал к действию.

Начнем с теории.

Изначально, после попадания в сеть, хакер начинает ее изучать. Это, в первую очередь, различные приемы сканирования, а значит генерация большого объема трафика, который в штатном режиме не используется в больших количествах. Вот именно по трафику и можно вычислить несанкционированный доступ. Для этого применяются 2 вида программного или аппаратного обеспечения: IPS и IDS.

IDS (

Начнем с теории.

Изначально, после попадания в сеть, хакер начинает ее изучать. Это, в первую очередь, различные приемы сканирования, а значит генерация большого объема трафика, который в штатном режиме не используется в больших количествах. Вот именно по трафику и можно вычислить несанкционированный доступ. Для этого применяются 2 вида программного или аппаратного обеспечения: IPS и IDS.

IDS (

Ссылка скрыта от гостей

) или система обнаружения вторжений представляет собой программный или аппаратный комплекс, который устанавливается в сети и анализирует трафик на предмет «нежелательного». Существует огромное...Статья Whonix Gatawey. Ещё один взгляд, ещё один ракурс.

Янв 29

- 5 693

- 11

В этой статье не будет свойственных мне предисловий, повествующих о капризах прибалтийской погоды. Не будет повествований о поворотах судьбы.

Сейчас мне хочется написать сухую статью-инструкцию по установке шлюза и рабочей станции "Whonix Gatawey" на виртуальную машину KVM.

"Новичкам" (это не политика, я не про газ) следует знать, что данная статья является продолжением вчерашней, а целью написания является популяризация виртуальной машины KVM на десктопных линуксах. Читателю преподнесён альтернативный взгляд на виртуальный шлюз WhonixGatawey.

Для начала посмею предположить, что у каждого...

Сейчас мне хочется написать сухую статью-инструкцию по установке шлюза и рабочей станции "Whonix Gatawey" на виртуальную машину KVM.

"Новичкам" (это не политика, я не про газ) следует знать, что данная статья является продолжением вчерашней, а целью написания является популяризация виртуальной машины KVM на десктопных линуксах. Читателю преподнесён альтернативный взгляд на виртуальный шлюз WhonixGatawey.

Для начала посмею предположить, что у каждого...

Разблокировка ПК с помощью сканера отпечатка пальцев Android.

Янв 28

- 11 124

- 9

Сегодня мы рассмотрим довольно странный способ, как с помощью вашего телефона Android со сканером отпечатка пальцев можно разблокировать ПК на ОС Windows. Мы рассмотрим, как настроить удаленный отпечаток с вашего телефона, чтобы вы могли разблокировать компьютер практически из любого места.

Кто знает - возможно, вы даже захотите использовать его как часть своей повседневной жизни, а не вводить свой пароль или ПИН-код все время.

Скажу сразу, что тестировалось только на ОС Windows 7.

Введение.

В наши дни почти каждый телефон имеет своего рода биометрическую защиту, но этого нельзя сказать о компьютерах с ОС Windows. Хотя сканеры отпечатков пальцев становятся все более распространенными среди ноутбуков и настольных компьютеров, они еще не получили широкого распространения.

Хоть безопасность биометрии является дискуссионной, вы не можете отрицать, что сканирование отпечатков...

Кто знает - возможно, вы даже захотите использовать его как часть своей повседневной жизни, а не вводить свой пароль или ПИН-код все время.

Скажу сразу, что тестировалось только на ОС Windows 7.

Введение.

В наши дни почти каждый телефон имеет своего рода биометрическую защиту, но этого нельзя сказать о компьютерах с ОС Windows. Хотя сканеры отпечатков пальцев становятся все более распространенными среди ноутбуков и настольных компьютеров, они еще не получили широкого распространения.

Хоть безопасность биометрии является дискуссионной, вы не можете отрицать, что сканирование отпечатков...

Статья Никто не может служить двум господам... Или устанавливаем KVM.

Янв 28

- 15 641

- 29

Евангелие от Матфея

…

6:24. Никто не может служить двум господам: ибо или

одного будет ненавидеть, а другого любить

Библия, Новый Завет

…

6:24. Никто не может служить двум господам: ибо или

одного будет ненавидеть, а другого любить

Библия, Новый Завет

Тема анонимности в сети с завидным постоянством всплывает в различных частях интернета. Я неоднократно убеждалась в том, что эта тема абсолютно неблагодарна. Не потому что анонимности в интернете нет, а потому, что существует множество её решений. Выбор того или иного решения - вопрос абсолютно индивидуальный и субъективный.

В прошлой статье усилиями форумчан были рассмотрены ошибки и их решения при пропускании интернет трафика пользователя через виртуальный шлюз Whonix Gateway, установленный на виртуальную машину...

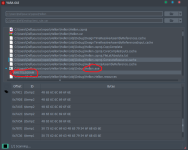

Статья Пишем свой сигнатурный антивирус на C#. Часть 2 - Пишем Yara правила.

Янв 27

- 9 742

- 5

Приветствую гостей и участников портала Codeby.net. Сегодня продолжим подготовку к написанию своего антивируса AV, в первой части мы рассмотрели как получить базу правил, как ее привести в порядок и как обнаруживать вирусы, в этой части мы рассмотрим как писать Yara правила.

Ссылка на первую часть - Пишем свой сигнатурный антивирус на C#. Часть 1 - Небольшой экскурс в YARA.

Сразу перейдем к делу.

Введение в правила YARA.

Давайте начнем с рассмотрения различных компонентов, которые могут быть частью правила.

Как минимум, правило должно иметь имя и условие. Самое простое из возможных правил будет выглядеть следующим образом:

Это правило ничего не делает. И наоборот, это правило соответствует чему угодно:

Ссылка на первую часть - Пишем свой сигнатурный антивирус на C#. Часть 1 - Небольшой экскурс в YARA.

Сразу перейдем к делу.

Введение в правила YARA.

Давайте начнем с рассмотрения различных компонентов, которые могут быть частью правила.

Как минимум, правило должно иметь имя и условие. Самое простое из возможных правил будет выглядеть следующим образом:

Код:

rule test_for_codeby { condition: false }

Код:

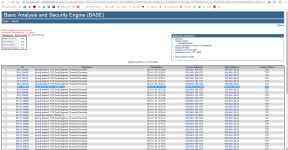

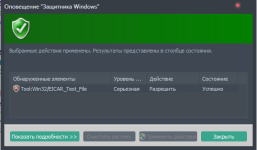

rule...Статья Пишем свой сигнатурный антивирус на C#. Часть 1 - Небольшой экскурс в YARA.

Янв 23

- 18 071

- 3

Всем доброго времени суток уважаемые участники форума. В этот раз мы напишем свой сигнатурный антивирус(Название можете предложить в комментариях). Возможно также добавиться какой-то функционал. Теперь перейдем к теме, а именно к 1-й части - "Небольшой экскурс в YARA".

Что будет и чего ожидать.

Как говорилось ранее, наша задача написать сигнатурный антивирус. Сам процесс будет описан в 3-й части.

Мы все знаем, что гораздо интереснее взламывать что-то, чем строить защиту от атак, вирусов и прочей нечисти. Но иногда стоит встать на другую сторону. Сегодня мы встанем на путь, в котором будем обнаруживать вредоносное ПО...

Что будет и чего ожидать.

Как говорилось ранее, наша задача написать сигнатурный антивирус. Сам процесс будет описан в 3-й части.

- В первой части мы разберем Yara проект. Разберем как установить инструмент, как получить yara-правила, найдем угрозы.

- Во второй части научимся сами писать yara-правила.

- В третьей части напишем антивирус.

Мы все знаем, что гораздо интереснее взламывать что-то, чем строить защиту от атак, вирусов и прочей нечисти. Но иногда стоит встать на другую сторону. Сегодня мы встанем на путь, в котором будем обнаруживать вредоносное ПО...