Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья [Post Exploitation] - Проброс портов без доступа к роутеру или чем опасен UPnP IGD

Дек 26

- 12 202

- 5

Введение

Здравствуйте жители и гости CodeBy! Хочу сделать маленький обзор одной утилиты для работы с UPnP IGD и продемонстрировать как злоумышленник может использовать этот протокол в своих целях (точнее один из возможных сценариев). Полагаю как вы уже знаете UPnP (Universal Plug and Play) - это набор сетевых протоколов упрощающих настройку сетевых устройств в локальной сети. Одним из них и является IGD (Internet Gateway Device Protocol) - протокол для динамического проброса портов в сетях NAT. Наверное вы подумали что проблема затрагивает только IPv4. Но нет, не смотря на то что в IP шестой версии нету "преобразования сетевых адресов" и каждое устройство в сети получает публичный адрес, во второй версии стандарта UPnP IGD для него нашлось решение -...

Рынок SIEM систем: инструмент SPLUNK

Дек 25

- 5 423

- 1

Доброго времени суток, уважаемые форумчане!

Сегодня поговорим об инструменте, который делает жизнь безопасника, системного администратора и даже DevOps'а немного проще (ну или сложнее, смотря как настроить). Листая ленту новостей на хабре, securitylab или даже в телеграм-каналах по ИБ, вы наверняка натыкались на загадочную аббревиатуру SIEM. Что это за зверь и почему он стал must-have в 2025 году? Давайте разбираться!

Security Information and Event Management – если по-простому, это система с модульной архитектурой, которая собирает, анализирует и коррелирует данные со всей вашей инфраструктуры. Источником данных может быть что угодно: от роутера в серверной до смарт-кофеварки в офисе (да-да, IoT тоже мониторим). Важный момент: SIEM сам по себе ничего не блокирует и не предотвращает – он как опытный детектив, который находит улики и кричит: "Эй, тут что-то подозрительное происходит!"

Фундаментом любой SIEM...

Сегодня поговорим об инструменте, который делает жизнь безопасника, системного администратора и даже DevOps'а немного проще (ну или сложнее, смотря как настроить). Листая ленту новостей на хабре, securitylab или даже в телеграм-каналах по ИБ, вы наверняка натыкались на загадочную аббревиатуру SIEM. Что это за зверь и почему он стал must-have в 2025 году? Давайте разбираться!

Security Information and Event Management – если по-простому, это система с модульной архитектурой, которая собирает, анализирует и коррелирует данные со всей вашей инфраструктуры. Источником данных может быть что угодно: от роутера в серверной до смарт-кофеварки в офисе (да-да, IoT тоже мониторим). Важный момент: SIEM сам по себе ничего не блокирует и не предотвращает – он как опытный детектив, который находит улики и кричит: "Эй, тут что-то подозрительное происходит!"

Фундаментом любой SIEM...

Конкурс Написание СМС трояна для Android [ 2 часть ]

Дек 24

- 5 392

- 8

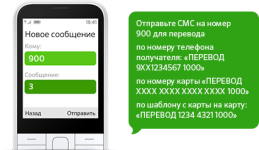

Вот и доплыли до 2 части разработки смс трояна, в ней мы обсудим наш MainActivity, фишинг с окнами, сокрытие нашего приложение, поговорим про смс банкинг и прочие вещи. Приступим!

Что обозначает этот xml файлик? В нашем случае он не нужен, даже мешает нам. Это лицо нашего приложения, именно то, что видит в нем пользователь, когда заходит в наше приложение. Но мы же троян? Верно? Нам не нужно это, ведь мы скрываемся и работаем без интерфейса автономно. Конечно, можете туда что-то написать по типу: "Ожидайте, загрузка...", "ERROR 100X500" и так далее. Но в моем случае я не стал это делать, может, если я захочу обновить этот инструмент ПЕНТЕСТА я добавлю это, но не сейчас и не в этом гайде. Вот где находится этот файлик в андроид студио и что у меня там написано.

Вот так вот и живем. Кстати, в андроид студио есть целый редактор, ничего не надо вводить...

Вот так вот и живем. Кстати, в андроид студио есть целый редактор, ничего не надо вводить...

activity_main.xml ( интерфейс )

Что обозначает этот xml файлик? В нашем случае он не нужен, даже мешает нам. Это лицо нашего приложения, именно то, что видит в нем пользователь, когда заходит в наше приложение. Но мы же троян? Верно? Нам не нужно это, ведь мы скрываемся и работаем без интерфейса автономно. Конечно, можете туда что-то написать по типу: "Ожидайте, загрузка...", "ERROR 100X500" и так далее. Но в моем случае я не стал это делать, может, если я захочу обновить этот инструмент ПЕНТЕСТА я добавлю это, но не сейчас и не в этом гайде. Вот где находится этот файлик в андроид студио и что у меня там написано.

Конкурс Написание СМС трояна для Android [ 1 часть ]

Дек 24

- 6 172

- 7

Приветствую! Планирую сделаю серию гайдов по написанию смс трояна на эту замечательную ось. Это будет вступительная часть, думаю, вы все поймете. Поехали!

Предисловие

Начиналось все с жажды наживы. Да и думаю у всех тех, кто читает эту статью есть это желание. Поэтому мы вы ее и читаете, давайте по честному. Я не скрываю, что хотел подзаработать данным способом, что является незаконным. Благо я уже нашел место в этом мире и занялся более выгодной и неприхотливой работой.

Я нигде не брал исходники, я хотел сделать свой проект на полностью чистой основе. Выкладываю я это лишь для того, чтобы обогатить свой и ваш опыт в данной сфере.

ПРИМЕНЕНИЕ ПОДОБНОГО ПО ОТНОШЕНИЮ К ЛЮДЯМ С ЦЕЛЬЮ ПОЙМАТЬ ЛЕГКОГО БАБЛА КАРАЕТСЯ ЗАКОНОМ!

Предисловие

Я нигде не брал исходники, я хотел сделать свой проект на полностью чистой основе. Выкладываю я это лишь для того, чтобы обогатить свой и ваш опыт в данной сфере.

ПРИМЕНЕНИЕ ПОДОБНОГО ПО ОТНОШЕНИЮ К ЛЮДЯМ С ЦЕЛЬЮ ПОЙМАТЬ ЛЕГКОГО БАБЛА КАРАЕТСЯ ЗАКОНОМ!

Среда разработки

Среду разработки для андроид приложений выберем вполне обычную для таких случаев: Android Studio. Как же установить его и приступить к работе...

Статья [4 часть] Получение сообщений из базы данных Telegram, Viber и WhatsApp (доработка модуля работы с БД Viber)

Дек 22

- 20 048

- 29

Всем привет!

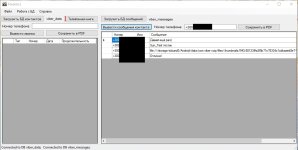

В предыдущих статьях был описан способ изъятий сообщений из БД Telegram, Viber и WhatsApp:

- [1 часть] Получение сообщений из базы данных Telegram

- [2 часть] Получение сообщений из базы данных Telegram и Viber

- [3 часть] Получение сообщений сообщений из базы данных Telegram, Viber и WhatsApp

Был замечен некорректный вывод сообщений пользователей с работой БД Viber. Модуль доработал и модифицировал.

И так, работать с программой точно так же как и раньше.

Модификация заключается в том, что если с помощью Viber пользователь не пользовался звонками то раздел с звонками будет пустым и...

В предыдущих статьях был описан способ изъятий сообщений из БД Telegram, Viber и WhatsApp:

- [1 часть] Получение сообщений из базы данных Telegram

- [2 часть] Получение сообщений из базы данных Telegram и Viber

- [3 часть] Получение сообщений сообщений из базы данных Telegram, Viber и WhatsApp

Был замечен некорректный вывод сообщений пользователей с работой БД Viber. Модуль доработал и модифицировал.

И так, работать с программой точно так же как и раньше.

Модификация заключается в том, что если с помощью Viber пользователь не пользовался звонками то раздел с звонками будет пустым и...

Статья Анализ Wi-Fi трафика с Probequest: понимание и защита данных

Дек 22

- 20 813

- 21

Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума!

Введение.Начнем с того, что все устройства Wi-Fi(роутеры) посылают сигнальные пакеты(Beacon Frames), для того чтобы другие устройства знали о существование точки и подключались к этой сети. Забегая наперед скажу, что помимо проблем с конфиденциальностью, такие пакеты можно использовать для отслеживания устройств и проведения различных атак, такие как Злой двойник.

В этой статье я попытаюсь объяснить, как обнаружить устройства которые посылают такие пакеты и что вообще с ними можно...

Конкурс Будни ламера часть 4

Дек 20

- 5 622

- 4

"Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума! "

Запомни истину читатель - лишь кто в трудах, кто без зависти, злобы идет своим путем достигнет желаемого. Оковы бытия тянут к горизотну заката, желчь зависти растворяет энергетику, самобичевание пораждает гнев вышних сил, если ты к этому добавишь алкоголь, лень, жизнь трутня - ты пропал. Болото поглотит тебя, твоя жизнь станет подобно одноклеточному существу живущего на рефлексах, инстинктах. Научись освобождать свой разум, почувствую аромат жизни, который выражается не в новой...

Запомни истину читатель - лишь кто в трудах, кто без зависти, злобы идет своим путем достигнет желаемого. Оковы бытия тянут к горизотну заката, желчь зависти растворяет энергетику, самобичевание пораждает гнев вышних сил, если ты к этому добавишь алкоголь, лень, жизнь трутня - ты пропал. Болото поглотит тебя, твоя жизнь станет подобно одноклеточному существу живущего на рефлексах, инстинктах. Научись освобождать свой разум, почувствую аромат жизни, который выражается не в новой...

Статья Мобильная лаборатория на Android: инструменты для тестирования безопасности

Дек 20

- 20 947

- 27

Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума!

В данной статье проведу апробацию > тридцати мировых hacktools, разработанные/портированные под Android. Некоторые инструменты являются PRO-tools, «некоторые игрушками», а...

В одной жизни Вы - Томас Андерсон,

программист в одной крупной уважаемой компании.

У Вас есть медицинская страховка,

Вы платите налоги

и ещё - помогаете консьержке выносить мусор.

Другая Ваша жизнь - в компьютерах,

и тут Вы известны как хакер Нео»

...(фильм Матрица)

Внимание! Вся информация в данной статье предоставлена в ознакомительных целях. Статья не рекомендуется к чтению тем, кто не знаком с таким понятием, как «полный Root».

В данной статье проведу апробацию > тридцати мировых hacktools, разработанные/портированные под Android. Некоторые инструменты являются PRO-tools, «некоторые игрушками», а...

CTF ch4inrulz: 1.0.1:CTF Прохождение

Дек 20

- 7 159

- 7

Привет Codeby, сегодня мы пройдем еще одно задачу CTF под названием ch4inrulz: 1.0.1 которую мы можем загрузить с Vulnhub.com и установить (

В описание сказано, что данная уязвимая машина была специально разработана для Top Jackan 2018 CTF. Ключевая особенность заключается в том, что данная машина была предназначена для имитации реальных атак.

Уровень средний.

Определение IP

Первая наша задача это узнать IP адрес машины. Сделать это можно хоть с помощью arp-scan хоть с netdiscover. Я загляну на аренду DHCP адресов в настройках своего роутера.

По старинке, как всегда, мы начинаем наш анализ со сканирования портов. Для этой цели используем nmap. Команда: nmap

Также для анализа я использую программу...

Ссылка скрыта от гостей

).В описание сказано, что данная уязвимая машина была специально разработана для Top Jackan 2018 CTF. Ключевая особенность заключается в том, что данная машина была предназначена для имитации реальных атак.

Уровень средний.

Определение IP

Первая наша задача это узнать IP адрес машины. Сделать это можно хоть с помощью arp-scan хоть с netdiscover. Я загляну на аренду DHCP адресов в настройках своего роутера.

По старинке, как всегда, мы начинаем наш анализ со сканирования портов. Для этой цели используем nmap. Команда: nmap

-sV -p- 192.168.1.248. Результат сканирования:Также для анализа я использую программу...

Статья XXE-уязвимости: углубленное исследование и методы анализа

Дек 19

- 4 761

- 6

И снова здравствуйте, уважаемые жители мегаполиса. В прошлый раз мы остановились на том, что я вплотную подобрался к тому, чтобы начать читать интересующие меня логи, но вернемся немного назад. Как же я все-таки нашел то, что привело к компрометации этого сервера. Конечно же, RCE получить я не смог, все-таки для этого нужно, чтобы запущенное приложение работало под Java версии <1.7. У меня же версия была явно выше, в частности 1.8. Все дело в том, что в новых версиях Java был отключен сетевой протокол Gopher, с помощью которого можно было реализовать в том числе и RCE. Как, не знаете о таком? На тот момент я тоже не знал о нем. Но если есть желание и стремление окунуться в него с головой, то вперед навстречу знаниям

Ссылка скрыта от гостей

Хотя можете себя не утруждать, он уже настолько непопулярен, что вряд ли вы когда-то о нем еще услышите, ну а если вдруг услышите, то напишите мне на абонентский ящик с темой...