Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Бесплатные программы для распознавания текста (OCR) под Linux

Ноя 18

- 7 920

- 0

Есть ли хорошие программы для распознавания текста на Linux?

Знаете как называлась эта статья вначале? Она называлась «Бесплатные программы для распознавания текста (OCR) под Windows»… Задумка была рассмотреть программы, которые используют движок для распознавания текста tesseract-ocr (сейчас его развивает Гугл). Сначала намечался обзор по большому количеству программ, потом их осталось три, потом я хотел рассказать о двух программах, которые бесплатные, но могут конкурировать с ABBYY FineReader, затем я решил, что и одна программа — тоже неплохо. Но, в конце-концов, я пришёл к выводу, что программы или бесплатные или хорошие (хотя бы рабочие).

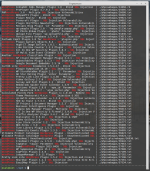

Если вы читаете эту статью, значит с распознаванием текста на Linux мне повезло больше. Почему tesseract-ocr и почему на нём сошёлся свет клином? tesseract-ocr — это бесплатный, с открытым исходным кодом движок...

Статья Пошаговое руководство для получения безопасного доступа в dark net и deep web

Ноя 18

- 18 651

- 17

Google индексирует лишь небольшую часть интернета. По некоторым оценкам, сеть содержит в 500 раз больше контента, чем то, что Google может предоставить нам в качестве результатов на наши поисковые запросы. Ссылки, которые Google и другие поисковые системы возвращают при вводе запроса, называются “surface web,” («поверхностной сетью»), в то время как весь другой контент, не подлежащий поиску, упоминается как “deep web” («глубокая сеть») или “invisible web” («невидимая сеть»). Большая часть этой информации скрыта просто потому, что подавляющее большинство пользователей не считают ее...

Статья Революция в мобильном тестировании безопасности: обзор ANDRAX

Ноя 17

- 61 146

- 50

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение

Доброго времени суток! Сегодня я хочу вам продемонстрировать революционное приложение в сфере пентеста на Android — ANDRAX. Появилось оно довольно недавно, и по этому еще не стало достаточно известным.

До недавних пор, Android пентестерам приходилось отдельно скачивать утилиту через Termux, либо если у пентестера имелся определенный телефон, который поддерживал, NetHunter - то использовать его. Но ANDRAX помогает избежать этих сложностей.

Что же это за программа?

ANDRAX - это приложение для пентестинга, разработанная специально для Android.

Разработка ANDRAX началась 08/09/2016, и исключительно для бразильских пентестеров. Но ANDRAX был полностью пересмотрен и выпущен в 10/10/2018, став доступным для всех. Программа была разработана...

Бесплатная программа для распаковки архивов RAR5 и образов VMDK, VDI

Ноя 17

- 3 316

- 0

Некоторое время назад достаточно популярный архиватор WinRAR обновился до версии WinRAR 5. Я не особо слежу за этой программой (и совершенно ей не пользуюсь), но нельзя было не заметить, что появился новый алгоритм сжатия данных RAR5.

Как следствие, у тех, кто не пользуется WinRAR версии 5 и более поздними, возник вопрос:

Чем открыть формат RAR5?

Теперь есть бесплатная программа, да ещё и кроссплатформенная и с открытым исходным кодом для открытия RAR5. Эта программа — 7-Zip, любимейший мой архиватор. Начиная с версии 7-Zip 15.06 beta добавлена возможность извлекать архивы RAR5.

Самую последнюю версию программы вы сможете скачать с официального сайта:

Ссылка скрыта от гостей

.Как извлечь файлы из виртуальных дисков VMDK, VDI

Начиная с версии 15.07 beta от 2015-09-17, 7-Zip также способна...

База данных эксплойтов от Offensive Security (создателей Kali Linux)

Ноя 17

- 10 927

- 0

Git репозиторий Базы данных эксплойтов и searchsploit: сходства и различия

База данных эксплойтов (The Exploit Database) — это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, она создаётся и поддерживается для тестировщиков на проникновение и исследователей уязвимостей. Её цель — это создание и обслуживание самой полной коллекции эксплойтов, собранных от прямых подписок, списков почтовых рассылок и других публичных источников. Эксплойты представленных в свободном доступе в базе данных с удобной навигацией. База данных эксплойтов — это в большей степени хранилище эксплойтов и рабочих моделей, чем советы, что делает её ценным ресурсом для тех, кому нужны рабочие данные прямо сейчас. Говоря простым языком, большая часть содержащегося в базе — это рабочие эксплойты.

Репозиторий обновляется ежедневно — по мере того, как становятся...

База данных эксплойтов (The Exploit Database) — это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, она создаётся и поддерживается для тестировщиков на проникновение и исследователей уязвимостей. Её цель — это создание и обслуживание самой полной коллекции эксплойтов, собранных от прямых подписок, списков почтовых рассылок и других публичных источников. Эксплойты представленных в свободном доступе в базе данных с удобной навигацией. База данных эксплойтов — это в большей степени хранилище эксплойтов и рабочих моделей, чем советы, что делает её ценным ресурсом для тех, кому нужны рабочие данные прямо сейчас. Говоря простым языком, большая часть содержащегося в базе — это рабочие эксплойты.

Репозиторий обновляется ежедневно — по мере того, как становятся...

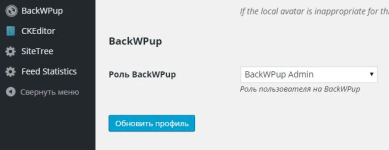

BackWPUp исчез из меню панели — решение проблемы

Ноя 17

- 2 682

- 0

BackWPUp — это отличный плагин для WordPress, который позволяет делать бэкап сайта, при этом архив с резервной копией можно закачать на популярные файловые хранилища, например в

После недавних обновлений, вы могли заметить, что BackWPUp стал недоступен в панели управления сайтом. В этой небольшой заметке я объясню, как вернуть отображение BackWPUp в панели управления WordPress.

Для начала перейдите во вкладку «Пользователи». В этой вкладке выберите пользователя, для которого вы хотите включить BackWPUp. Пролистните в самый низ страницы профиля и найдите надпись «Роль BackWPup».

Теперь выберите «BackWPUp Admin» и нажмите обновить профиль:

[ATTACH...

Ссылка скрыта от гостей

. О том, как пользоваться, правильно настроить этот плагин рассказано в статье «Как сделать бэкап сайта с WordPress в Dropbox».После недавних обновлений, вы могли заметить, что BackWPUp стал недоступен в панели управления сайтом. В этой небольшой заметке я объясню, как вернуть отображение BackWPUp в панели управления WordPress.

Для начала перейдите во вкладку «Пользователи». В этой вкладке выберите пользователя, для которого вы хотите включить BackWPUp. Пролистните в самый низ страницы профиля и найдите надпись «Роль BackWPup».

Теперь выберите «BackWPUp Admin» и нажмите обновить профиль:

[ATTACH...

Статья Улучшение навыков документирования для профессионального OSINT

Ноя 17

- 7 632

- 4

"Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение"

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

OSINT

Если не знаете что это - прошу

Ссылка скрыта от гостей

. OSINT — очень мощная штука. Благодаря OSINT'у, можно взломать сайт без инъекций, фишинга, СИ и прочего.Поиск данных, либо процесс OSINT, происходит таким образом:

1. Планирование.

2. Тщательный сбор любой информации.

3. Ее анализ, и отсечение всего ненужного.

4. Использование данных, для нахождения слабых звений.

Эта схему стоит запомнить, что бы не погрязнуть в одном из пунктов. Ведь иногда можно собирать информацию длительное...

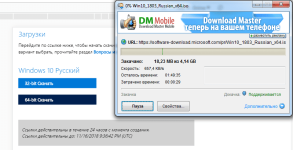

Статья Скачиваем Windows 10 без программ и торрентов

Ноя 16

- 7 140

- 16

Всем привет!

Сегодня я хочу поделиться одной фичей - как скачать Windows 10 без программ и торрентов, используя официальный сайт Мелкософта.

На

Что нужно сделать:

1. Заходим на

2. Нажимаем на клавиатуре F12 и попадаем в инструменты разработчика. Нажимаем на эмуляцию мобильных устройств. Тоже самое можно сделать используя горячие клавиши Ctrl + Shift + M...

Сегодня я хочу поделиться одной фичей - как скачать Windows 10 без программ и торрентов, используя официальный сайт Мелкософта.

На

Ссылка скрыта от гостей

нет возможности скачать iso образ напрямую. Но есть одна хитрость -для яблочников не работает основной инструмент создания и записи образа Windows 10 – Media Creation Tools. Microsoft предоставляет альтернативную загрузку образа для них в виде скачивания полноценного образа .Что нужно сделать:

1. Заходим на

Ссылка скрыта от гостей

в браузере гугл хром (можно в другом, всё одинаково).2. Нажимаем на клавиатуре F12 и попадаем в инструменты разработчика. Нажимаем на эмуляцию мобильных устройств. Тоже самое можно сделать используя горячие клавиши Ctrl + Shift + M...

Metasploit – руководство пользователя

Ноя 15

- 23 533

- 7

Это неофициальный перевод руководства пользователя Metasploit на русский язык. Перевод может содержать неточности. Оригинал статьи на английском языке

Ссылка скрыта от гостей

, на официальном сайте правообладателя.Содержание

Сравнение версий продукта

Начало работы с Metasploit

-

Ссылка скрыта от гостей

- Работа Metasploit Pro...

Категории

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 3 370 (пользователей: 12, гостей: 3 358)