Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Установка Metasploit на Windows — руководство пользователя

Ноя 07

- 17 794

- 7

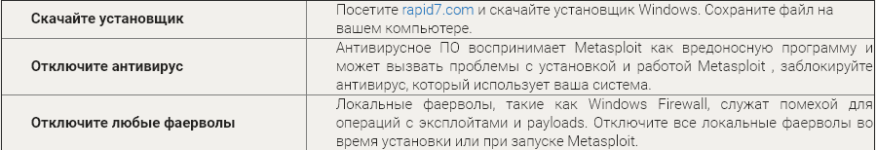

Об установщике Metasploit

Стандартный установщик

Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Стандартный установщик

Ссылка скрыта от гостей

использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Настройка уязвимых целей в Metasploit

Ноя 07

- 5 572

- 0

Настройка уязвимой цели в Metasploit

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

Сегментация и тестирование фаервола в Metasploit

Ноя 07

- 3 397

- 0

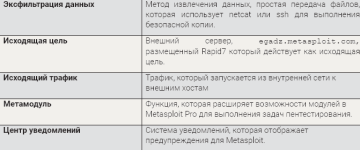

Когда фаерволы неправильно настроены, или придерживаются слабой политики исходящего трафика, они открывают сеть к атакам со стороны обратных оболочек, эксфильтрации данных и других форм эксплуатации. Для того чтобы определить открытые порты, которые разрешают исходящий трафик, и удостоверится, что ваша политика фильтрации исходящего трафика блокирует трафик должным образом, вы можете запустить Метамодуль тестирования фаервола и сегментации.

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует...

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует...

Metasploit — Совместная работа команды

Ноя 07

- 4 003

- 0

Совместная работа команды

Поддержка мульти-пользователей предоставляет вам возможность сотрудничать с другими членами команды. Вы и ваша команда можете использовать один и тот же экземпляр Metasploit Pro для выполнения задач, просмотра данных, а также обмена проектами. Вы можете получить доступ к Metasploit Metasploit Pro через веб-интерфейс, который работает на локальной машине или в сети.

Некоторые функции, которые вы можете реализовать для улучшения взаимодействия в команде – это ограничения сети, теги хоста и комментарии хоста. Эти функции позволяют создавать отдельные рабочие нагрузки для каждого члена команды, а также разделить взаимодействие на логические части. Например, вы можете назначить хосты конкретному члену команды для проверки.

Добавление пользователей в проект

Вы можете дать участникам команды доступ к проекту таким образом, чтобы они могли просматривать, редактировать и запускать задачи в проекте.

Поддержка мульти-пользователей предоставляет вам возможность сотрудничать с другими членами команды. Вы и ваша команда можете использовать один и тот же экземпляр Metasploit Pro для выполнения задач, просмотра данных, а также обмена проектами. Вы можете получить доступ к Metasploit Metasploit Pro через веб-интерфейс, который работает на локальной машине или в сети.

Некоторые функции, которые вы можете реализовать для улучшения взаимодействия в команде – это ограничения сети, теги хоста и комментарии хоста. Эти функции позволяют создавать отдельные рабочие нагрузки для каждого члена команды, а также разделить взаимодействие на логические части. Например, вы можете назначить хосты конкретному члену команды для проверки.

Добавление пользователей в проект

Вы можете дать участникам команды доступ к проекту таким образом, чтобы они могли просматривать, редактировать и запускать задачи в проекте.

- В основном...

Статья C# Как создать и добавить узел в TreeView

Ноя 07

- 14 136

- 0

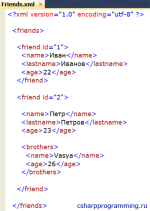

Создание и добавление узлов в элементе TreeView

В данной статье хочу показать на простом примере, как можно программно создавать и добавлять узлы в элементе управления TreeView.

Создание узлов

Каждый узел в элементе TreeView представляет собой объект класса TreeNode.

С помощью свойств: Name и Text можно задать имя и лейбл (текст, который будет отображаться в элементе TreeView) для созданного узла.

Создание и добавление корневых узлов

Элемент управления TreeView используется для вывода данных в виде дерева. Самый первый узел дерева, к которому затем крепятся все остальные узлы, называется корневым. В одном элементе...

В данной статье хочу показать на простом примере, как можно программно создавать и добавлять узлы в элементе управления TreeView.

Создание узлов

Каждый узел в элементе TreeView представляет собой объект класса TreeNode.

C#:

//создание узла

TreeNode node = new TreeNode();

C#:

TreeNode node = new TreeNode();

node.Name = "friends";

node.Text = "друзья";

//либо

TreeNode node = new TreeNode() { Name = "friends", Text = "друзья" };Элемент управления TreeView используется для вывода данных в виде дерева. Самый первый узел дерева, к которому затем крепятся все остальные узлы, называется корневым. В одном элементе...

Развернутое сканирование c Metasploit

Ноя 07

- 7 671

- 0

Развернутое сканирование

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование...

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование...

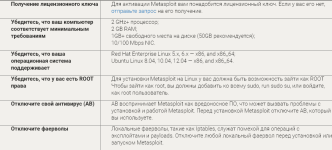

Как установить Metasploit из Linux Console

Ноя 07

- 11 764

- 2

Об установщике Metasploit из Linux Console

Стандартный установщик Linux поможет вам проинсталлировать Metasploit на Red Hat Enterprise и Ubuntu Linux. Установщик может быть запущен в графическом режиме или режиме командной строки для установки Metasploit на автономный Linux сервер.

Установщик Linux поможет вам определить, куда проинсталлировать Metasploit, и какой порт он будет использовать. Когда начнется установка, все подчиненные программы и службы также будут установлены.

Перед началом работы

Поддержка

Rapid7 стремится обеспечить вас разнообразными опциями поддержки. Пользователи Metasploit Pro и Express могут написать на support@rapid7.com или войти на

Официальная команда поддержки не доступна для Metasploit Framework или Metasploit Community. Однако...

Стандартный установщик Linux поможет вам проинсталлировать Metasploit на Red Hat Enterprise и Ubuntu Linux. Установщик может быть запущен в графическом режиме или режиме командной строки для установки Metasploit на автономный Linux сервер.

Установщик Linux поможет вам определить, куда проинсталлировать Metasploit, и какой порт он будет использовать. Когда начнется установка, все подчиненные программы и службы также будут установлены.

Перед началом работы

Поддержка

Rapid7 стремится обеспечить вас разнообразными опциями поддержки. Пользователи Metasploit Pro и Express могут написать на support@rapid7.com или войти на

Ссылка скрыта от гостей

для получения помощи.Официальная команда поддержки не доступна для Metasploit Framework или Metasploit Community. Однако...

Статья Чтение и загрузка csv файла на C#

Ноя 07

- 21 798

- 1

Загрузка csv файла с выводом данных в dataGridView

Сегодня хочу показать на простом примере, как выполняется загрузка и чтение CSV файла с помощью языка c#. И так, для начала создадим Windows Forms приложение, после чего поместим на форму два элемента управления: кнопку и datagridview, в который будем выводить полученные данные.

Затем создадим csv файл (cars.csv) и поместим в него 4 записи. Как Вы, наверное, знаете, формат csv подразумевает наличие некоторых правил формирования документа, так например: каждая строка заканчивается символами CLRF, а каждая запись, которая содержится в строке, запятыми.

На этом подготовительная работа закончена и теперь переходим к решению основной задачи.

И так, чтобы прочитать и загрузить CSV файл нам понадобиться метод ReadAllLines, который позволяет построчно считать данные из файла.

[ATTACH type="full"...

Сегодня хочу показать на простом примере, как выполняется загрузка и чтение CSV файла с помощью языка c#. И так, для начала создадим Windows Forms приложение, после чего поместим на форму два элемента управления: кнопку и datagridview, в который будем выводить полученные данные.

Затем создадим csv файл (cars.csv) и поместим в него 4 записи. Как Вы, наверное, знаете, формат csv подразумевает наличие некоторых правил формирования документа, так например: каждая строка заканчивается символами CLRF, а каждая запись, которая содержится в строке, запятыми.

На этом подготовительная работа закончена и теперь переходим к решению основной задачи.

И так, чтобы прочитать и загрузить CSV файл нам понадобиться метод ReadAllLines, который позволяет построчно считать данные из файла.

C#:

string [] cars = File.ReadAllLines(@"C:\Cars.csv");Поднимаем виртуальную машину для тестирования атак

Ноя 07

- 11 403

- 0

О руководстве по настройке тестовой машины для атак

Данное руководство предоставляет инструкции для настройки виртуальной машины Metasploitable в качестве целевой. Следующие разделы описывает аудиторию, структуру и условные обозначения, которые будут использоваться в этом руководстве.

Целевая аудитория

Данное руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

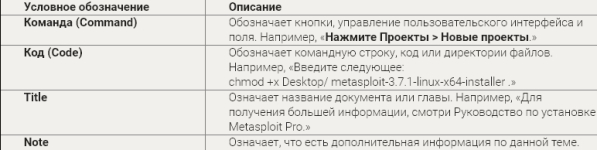

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Вы можете посетить пользовательский центр или написать команде поддержки Rapid7, чтобы задать вопросы и получить поддержку для работы в Metasploit Pro и Metasploit Express...

Данное руководство предоставляет инструкции для настройки виртуальной машины Metasploitable в качестве целевой. Следующие разделы описывает аудиторию, структуру и условные обозначения, которые будут использоваться в этом руководстве.

Целевая аудитория

Данное руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

- О руководстве

- Настройка Metasploitable

- Начало работы с Metasploitable

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Вы можете посетить пользовательский центр или написать команде поддержки Rapid7, чтобы задать вопросы и получить поддержку для работы в Metasploit Pro и Metasploit Express...

Статья C# Как загрузить картинку в picturebox из TreeView

Ноя 07

- 5 499

- 0

Загружаем картинку в PictureBox из TreeView

В этой статье хочу показать, как загрузить картинку в PictureBox при выборе узла в элементе управления TreeView.

Для начала создадим новый проект типа Windows Forms Application на языке c#. Затем добавим на форму два элемента управления: TreeView и PictureBox.

В элементе TreeView создадим дерево, состоящее из нескольких элементов.

Созданный метод поместим для выполнения в обработчике события Form_Load.

Теперь нам нужно сделать так, чтобы при выборе узла в элементе TreeView автоматически загружалась картинка в элемент...

В этой статье хочу показать, как загрузить картинку в PictureBox при выборе узла в элементе управления TreeView.

Для начала создадим новый проект типа Windows Forms Application на языке c#. Затем добавим на форму два элемента управления: TreeView и PictureBox.

В элементе TreeView создадим дерево, состоящее из нескольких элементов.

C#:

private void CreateTree()

{

TreeNode root = treeView1.Nodes.Add("cars");

TreeNode firstChild = root.Nodes.Add("toyota");

firstChild.Nodes.Add("Corolla");

firstChild.Nodes.Add("Camry");

TreeNode lastChild = root.Nodes.Add("bmw");

lastChild.Nodes.Add("x5");

lastChild.Nodes.Add("x6");

}

C#:

private void Form1_Load(object sender, EventArgs e)

{

CreateTree();

}