Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Metasploitable3: Ваша первая лаборатория для пентеста. Установка и настройка в 2025 году

Ноя 07

- 14 836

- 7

Всем привет! Сегодня мы обновим и дополним классическое руководство по развертыванию одной из самых известных уязвимых машин для практики — Metasploitable3. Эта бесплатная виртуальная машина от создателей Metasploit, компании Rapid7, стала настоящим "must have" для всех, кто делает первые шаги в тестировании на проникновение.

Metasploitable3 — это специально созданная "песочница", наполненная уязвимостями. Она идеально подходит для множества задач: от освоения Metasploit Framework и отработки техник эксплуатации до разработки эксплойтов, подготовки к собеседованиям или просто решения задач в стиле CTF.

Скачать Metasploitable3 с официального репозитория GitHub

Что "под капотом"? Уязвимые сервисы

Эта лаборатория имитирует типичную корпоративную сеть с Windows-сервером и включает в себя огромный набор...Статья VolUtility — фреймворк веб интерфейса Volatility

Ноя 07

- 4 380

- 0

Структура веб интерфейса Volatility

Многие пользователи используют веб интерфейс одного из самых популярных криминалистических фреймворков — The Volatility Framework. The Volatility Framework является полностью открытой коллекцией инструментов, реализованных в Python в соответствии с GNU General Public License, для извлечения цифровых артефактов из образцов энергозависимой памяти (RAM).

Веб-интерфейс для анализа энергозависимой памяти (Web Interface for Volatility Memory Analysis), VolUtility запускает плагины и сохраняет выходные данные в базе данных mongo. Этот фреймворк веб-интерфейса извлекает файлы из плагинов (которые поддерживают dump-dir) и хранят их в базе данных, а также ищет во всех плагинах и в содержимом файлов с помощью строки поиска и правил yara. Позволяет вам продолжать работу с несколькими образами в одной базе данных.

Установка...

Как динамически добавить узел в TreeView?

Ноя 07

- 4 885

- 0

Динамическое добавление узлов в элементе TreeView

В этой статье хочу показать на простом примере, как можно динамически добавлять новые узлы (nodes) в элементе управления TreeView.

Для начала создадим новый проект типа Windows Forms Application на языке c#. После чего добавим на форму элемент управления TreeView.

Затем создадим в элементе TreeView небольшую структуру (дерево).

Подпишемся на событие Form_Load и вызовем созданный метод.

...

В этой статье хочу показать на простом примере, как можно динамически добавлять новые узлы (nodes) в элементе управления TreeView.

Для начала создадим новый проект типа Windows Forms Application на языке c#. После чего добавим на форму элемент управления TreeView.

Затем создадим в элементе TreeView небольшую структуру (дерево).

C#:

private void CreateTree()

{

TreeNode root, child;

root = treeView1.Nodes.Add("auto", "Автомобили");

child = root.Nodes.Add("marka", "Toyota");

child.Nodes.Add("model", "Corolla");

child.Nodes.Add("model", "Camry");

child = root.Nodes.Add("marka", "BMW");

child.Nodes.Add("model", "x5");

child.Nodes.Add("model", "x6");

}

C#:

private void Form1_Load(object sender, EventArgs e)

{

CreateTree();

}Статистика и события в режиме реального времени в метасплоит

Ноя 07

- 2 774

- 0

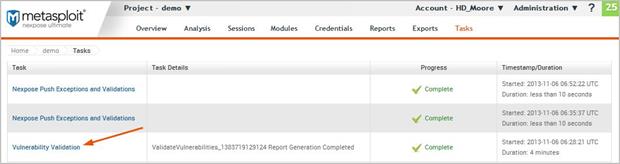

Статистика и события в режиме реального времени

Окно результатов отображает статистику в режиме реального времени для теста и журнала задач. Вы можете нажать на вкладки в верхней части окна, чтобы переключиться между статистикой и журналом задач. Также можно автоматически сделать проверку уязвимостей и получить доступ к странице конфигурации исключений.

Доступ к результатам

Окно результатов автоматически появляется при запуске Мастера проверки уязвимости.

Чтобы открыть окно результатов:

- В рамках проекта выберите Tasks > Show Tasks.Откроется страница задач.

- Найдите задачу проверки уязвимости.

- Нажмите имя задачи в Vulnerability Validation. Откроется окно...

Статья WordPress Exploit Framework

Ноя 07

- 4 302

- 0

Скачать wordpress-exploit-framework

Требования

Убедитесь в том, что на вашей системе установлен Ruby 2.2.x, и после установите все необходимые зависимости с помощью открытия командной строки/терминала в директории WPXF и выполнения команды bundle install

Если bundler отсутствует в вашей системе, вы можете установить его, запустив gem install bundler

Убедитесь, что у вас есть все инструменты, необходимые для компиляции C расширения:

Код:

sudo apt-get install build-essential patch

Код:

sudo apt-get install...Статья IoTSeeker: сетевой сканер для выявления уязвимых IoT устройств

Ноя 07

- 2 643

- 0

Этот сканнер проверяет сеть на наличие конкретных типов IoT устройств, для того, чтобы определить используют ли они заводские учетные записи по умолчанию. Недавние перебои с Интернетом были связаны с использованием устройств IoT (камер видеонаблюдения, видеорегистраторов и других) с учетными данными по умолчанию. Одна из основных задач данного инструмента — это помочь организациям просканировать их сети, с целью обнаружения данных типов IoT устройств и определения используют ли они измененные учетные данные или по-прежнему заводские. Обратите внимание, что вредоносное ПО Mirai, предположительно использовавшееся для массового отключения интернета 21 октября 2016 года, в основном фокусируется на службах telnet. IoTSeeker фокусируется на службах HTTP /...

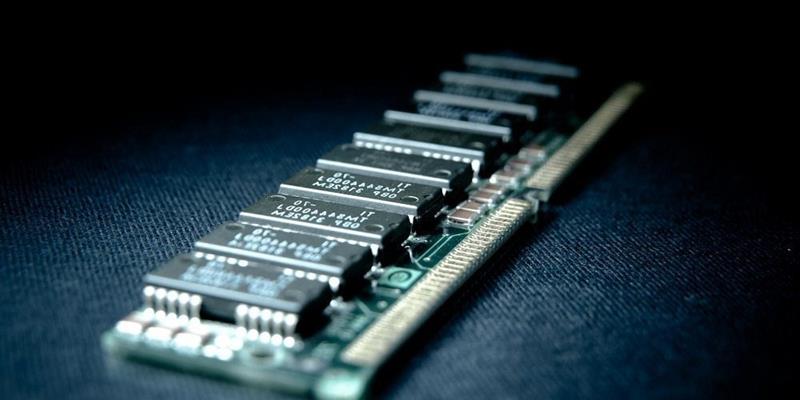

Статья RAM Capturer — сбор информации из энергозависимой памяти

Ноя 07

- 9 232

- 8

Belkasoft Live RAM Capturer является небольшим бесплатным криминалистическим инструментом, который позволяет надежно извлекать абсолютно все содержимое энергозависимой памяти компьютера, даже если оно защищено активной анти-отладочной или анти-дампинговой системой. Также доступны отдельные 32-bit и 64-bit сборки, задача которых состоит в том, чтобы данный инструмент оставлял как можно меньше следов. Дампы памяти, обнаруженные с помощью Belkasoft Live RAM Capturer, могут быть проанализированы Live RAM Analysis в Belkasoft Evidence Center. совместим со всеми версиями и выпусками Windows, включая XP, Vista, Windows 7, 8 и 10, 2003 и 2008 Server.

Почему дамп...

Kernel Fuzzer — межплатформенный фреймворк

Ноя 07

- 3 320

- 0

В течение некоторого времени существовало несколько наборов инструментов, которые предлагали методы выявления уязвимостей в ядрах, в частности ядра POSIX. Тем не менее, ни один из них не определил метод для общего фаззинга в ядрах Windows и POSIX и не был обновлен в течение некоторого времени.

Ссылка скрыта от гостей

Скачать Kernel Fuzzer

Это основное ядро Kernel Fuzzer с примерами вызовов библиотеки и Syscalls для запуска фаззинга Windows. Fuzzer был протестирован на Windows 7/10, OS X и...

Статья Охотник за пользователями WinAPI: hunter

Ноя 07

- 3 064

- 0

Во время работы Red Team вполне обычным является отслеживание/охота на конкретных пользователей. Предположим, что у нас уже есть доступ к рабочему столу в качестве обычного пользователя (не важно как мы его получили, всегда «предполагаем взлом») в Windows Домене и мы планируем расширить его. Мы хотим знать, где пользователь вошел в систему, если он является локальным администратором в любом поле, к каким группам он принадлежит, есть ли у него доступ к общим папкам файла и т. д. Перечисление хостов, пользователей и групп также поможет лучше понять макет домена.

Скачать Hunter

Возможно, вы думаете, «используйте Powerview». В последнее время одной из наиболее распространенных проблем, с которыми я сталкиваюсь во время упражнений Red Team, является тот...

Статья HoneyBadger v2: фреймворк для активной геолокации и защиты от кибератак

Ноя 07

- 2 280

- 0

Целевой геолокационный фреймворк: HoneyBadger v2

HoneyBadger является фреймворком для целевой геолокации. Хотя honeypots традиционно используются для пассивного обнаружения вредоносных действующих лиц, HoneyBadger все же является инструментом активной защиты, позволяющий определить, кто является злоумышленником и где он находится. HoneyBadger использует так называемых «агентов», построенных в различных технологиях, которые собирают необходимую информацию от целевого хоста для их географического расположения. Эти агенты предоставляют информацию в виде отчетов API HoneyBadger, где данные хранятся и становятся доступными в пользовательском интерфейсе HoneyBadger.

Скачать HoneyBadger v2

Вам необходим

- Python 2.x