Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Pastejacker: Автоматизация Атак Манипуляции Буфером Обмена

Окт 31

- 4 222

- 1

Добрый день,Друзья и Уважаемые Форумчане.

Сегодня хочу с вами поговорить о новом ,спорном,кстати,софте.

Который сделан для реализации атаки pastejacking.

Создан он одним из замечательных авторов - Karim shoair ( D4Vinci)

Прекрасная арабская школа пентеста, Египет.

Потрясающие инструменты для пентеста, мимо которых редко кто прошёл.

Давайте сначала вспомним,что собой представляет атака pastejacking.

Ранее помним,что была такая атака,с задействованием буфера обмена с копированием зловредной команды с частью кода css.

Пока Дилан Эйри не разнообразил такую атаку и вместо css предложил использовать javascript.

Он и изобрёл тем самым метод,который называется Pastejacking.

Опасность в том ,что не надо копировать в таком случае всё,а достаточно нескольких символов.

Существует несколько способов проведения такой атаки и D4Vinci их учёл в своём инструменте.

Атаковать возможно машины как Windows ,так и Linux.

Первый способ основан на полном использовании javascript...

Статья Истории За Кодом: Притча о Тривиальности Силовых Атак

Окт 30

- 5 877

- 10

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение.

Статья является приквелом к циклу, который я хочу запустить: Истории за кодом. В нём я расскажу о вещах, которых как мне кажется не хватает местным «кодерам». Будут разговоры об архитектуре, базах данных, напишем с вами свой sqlmap, разберём пару эксплойтов, напишем сканер по диапазону, автоатакер по диапазонам и прочее. Будет очень весело. От меня код, проект на gitlab, постоянные ревью ваших пул реквестов, обсуждения и открытые таски. В целом – это то, что я хотел сделать для школы codeby, но делаю бесплатно и на добровольных началах. Своего рода интерактивная обучалка-стажировка для всех. Быстрая публикация статьи и не очень близкая по духу мне тема, связана, разумеется, с конкурсом. Итак погнали.

Современная enterprise разработка, нашими усилиями, свелась к использованию и знанию...

Конкурс По тематике "Тестирование Веб-Приложений на проникновение"

Окт 30

- 10 679

- 17

Конкурс приурочен к старту одноименного курса Курс "Тестирование Веб-Приложений на проникновение с нуля" - codeby web-security

- Для участия в конкурсе надо опубликовать авторскую статью в разделе Этичный хакинг и тестирование на проникновение и выбрать префикс "Конкурс"

- Скопируйте и вставьте в начало своей статьи этот текст: "Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение"

- Конкурс стартует сразу с момента...

Уязвимость в libssh (CVE-2018-10933)

Окт 30

- 3 913

- 8

Всем привет, жители codeby. Большинство конечно наверное видели уже новость об уязвимости в libssh, тут об этом никто не писал (я по крайней мере не видел). Это конечно не статья, а что-то типа маленькой новости. Ближе к делу.

На прошлой неделе, была выявлена уязвимость в библиотеке libssh, которая позволяет подключиться к уязвимому серверу, без пароля, а заключается в отправке сообщения ssh серверу

вместо ожидаемого ему

Уязвимые версии данной библиотеки до 0.7.6 и 0.8.4, но уже есть патчи безопасности и дыру залатали.

Сотрудники Leap Security, опубликовали скрипт, который можно использовать для поиска уязвимых устройств.

leapsecurity/libssh-scanner

Уже есть несколько эксплоитов:

На прошлой неделе, была выявлена уязвимость в библиотеке libssh, которая позволяет подключиться к уязвимому серверу, без пароля, а заключается в отправке сообщения ssh серверу

SSH2_MSG_USERAUTH_SUCCESSвместо ожидаемого ему

SSH2_MSG_USERAUTH_REQUESTУязвимые версии данной библиотеки до 0.7.6 и 0.8.4, но уже есть патчи безопасности и дыру залатали.

Сотрудники Leap Security, опубликовали скрипт, который можно использовать для поиска уязвимых устройств.

leapsecurity/libssh-scanner

Уже есть несколько эксплоитов:

Статья [0x03] Исследуем Portable Executable [Создаём программу без компилятора (часть 1)]

Окт 28

- 27 744

- 9

Доброго времени суток, друзья. В прошлой статье, мы изучили принципы виртуальной адресации и процесс загрузки исполняемого файла в память. Ну а эта статья (и следующая), создана для того, чтобы закрепить полученный в двух прошлых статьях материал. В этой статье нас ожидает программирование на машинных кодах, глубокая работа с памятью, сборка таблицы импорта вручную и т.д.. Сделаем мы это путём создания вручную собственного исполняемого .exe файла без использования средств сборки (компилятора и линкера), а используя только Hex-редактор. Для полноценного понимания нынешней статьи, прочитайте две предыдущих. Ну-с, приступим.

Подготовка

Для начала, если у вас нету hex-редактора, то скачайте его. Я же, использую бесплатный и...

Soft Разработка многопоточного сканера портов на Python

Окт 27

- 14 522

- 21

Приветствую всех читателей!

Начну с того, а зачем изобретать велосипед, если их уже куча написана? Все мы понимаем, что велосипеды разные - чёрные, белые, красные )))

Когда я посмотрел примеры многопоточных сканеров, то понял, что большая часть из них имеет диапазон типа

Сканеры же, имеющий подобранные порты типа [21, 22, 23, 25, 38, 43, и т.д. были однопоточными, и работали весьма медленно...

В итоге я решил собрать новый велосипед из старых запчастей. Я хотел следующее:

1) Простой короткий код

2) Многопоточность

3) Указания нужных портов

Погнали:

Подключаем модуль threading для работы с потоками. Подключаем модуль socket для...

Начну с того, а зачем изобретать велосипед, если их уже куча написана? Все мы понимаем, что велосипеды разные - чёрные, белые, красные )))

Когда я посмотрел примеры многопоточных сканеров, то понял, что большая часть из них имеет диапазон типа

for port in range(1,100): , значит перебор портов будет с 1 по 99. Если мне понадобится порт например 20000, то при попытке записи ]for port in range(1,20001): сканер загнётся от переполнения памяти и невозможности создания нового потока.Сканеры же, имеющий подобранные порты типа [21, 22, 23, 25, 38, 43, и т.д. были однопоточными, и работали весьма медленно...

В итоге я решил собрать новый велосипед из старых запчастей. Я хотел следующее:

1) Простой короткий код

2) Многопоточность

3) Указания нужных портов

Погнали:

Подключаем модуль threading для работы с потоками. Подключаем модуль socket для...

Статья [0x02] Исследуем Portable Executable [Загрузка PE-файла]

Окт 27

- 20 718

- 8

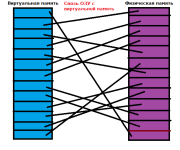

Доброго времени суток, читатели. В прошлой статье, мы поверхностно изучили строение и формат PE-файла. В этой статье, мы изучим виртуальную память, познакомимся с процессом загрузки PE-файла в память, изучим его структуру в памяти, а также изучим процесс импорта. Если вы не прочитали предыдующую статью, то обязательно прочитайте.

Виртуальная память

Статья C2 с использованием DNS по HTTPS (DoH)

Окт 27

- 4 334

- 0

Постоянный доступ к сети цели является одним из основных этапов в любой наступательной операции. Во время нашей деятельности мы используем различные типы маяков для повседневных операций. При сбое всех маяков они могут восстановить доступ к сети цели. Таким образом, маяк должен функционировать таким образом, чтобы не привлекать внимание голубой команды(защитников).

Почему вы должны создавать разнообразие в C2?

Построение различных уровней и применение диверсификации являются важными механизмами для достижения надежности и операционной безопасности (OPSEC) для вашего сервера управления и контроля. Среди прочего, хороший C2 имеет следующие характеристики:

-Наличие резервных каналов, если отключится другой канал

-Разведка одного канала напрямую не разоблачает другие каналы

-Воздействие ваших имплантатов на целевые системы ограничено

Общая схема, используемая различными группами APT для достижения этой цели, заключается в использовании каналов C2 с очень простой...

Почему вы должны создавать разнообразие в C2?

Построение различных уровней и применение диверсификации являются важными механизмами для достижения надежности и операционной безопасности (OPSEC) для вашего сервера управления и контроля. Среди прочего, хороший C2 имеет следующие характеристики:

-Наличие резервных каналов, если отключится другой канал

-Разведка одного канала напрямую не разоблачает другие каналы

-Воздействие ваших имплантатов на целевые системы ограничено

Общая схема, используемая различными группами APT для достижения этой цели, заключается в использовании каналов C2 с очень простой...

WinSpy backdoor

Окт 27

- 4 749

- 2

Добрый день,Уважаемые Друзья и Форумчане.

Сегодня рассмотрим свежий софт WinSpay.

Он представляет из себя генератор файла-backdoor c произвольным именем и расширением exe.

Работа его основана на совмещённой деятельности с Metasploit и получением сессии.

Автор этого инструмента Tunisian Eagles из Туниса.

Инструмент был обнародован 7 дней назад к сожалению,поэтому он в открытом разделе.

И всё же на всякие вирус-тоталы заливать не надо файл,думаю это понятно.

Зависимости:

1 - metasploit-framework

2 - xterm

3 - apache2

4 - whiptail

Предназначен WinSpy для атаки целей с атакующих машин BackBox Linux,Kali linux и Parrot os.

В основе его работы заложена переадресация с ресурса serveo на ресурс,который позволяет сократить ссылку и скачать файл.

Автор обзора и Администрация Форума предупреждают о запрете применения рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения...

Сегодня рассмотрим свежий софт WinSpay.

Он представляет из себя генератор файла-backdoor c произвольным именем и расширением exe.

Работа его основана на совмещённой деятельности с Metasploit и получением сессии.

Автор этого инструмента Tunisian Eagles из Туниса.

Инструмент был обнародован 7 дней назад к сожалению,поэтому он в открытом разделе.

И всё же на всякие вирус-тоталы заливать не надо файл,думаю это понятно.

Зависимости:

1 - metasploit-framework

2 - xterm

3 - apache2

4 - whiptail

Предназначен WinSpy для атаки целей с атакующих машин BackBox Linux,Kali linux и Parrot os.

В основе его работы заложена переадресация с ресурса serveo на ресурс,который позволяет сократить ссылку и скачать файл.

Автор обзора и Администрация Форума предупреждают о запрете применения рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения...