Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Узнаем дату установки Windows

Сен 18

- 4 173

- 0

P

Существует множество способов определить, когда на компьютере установлена операционная система Windows. В этом посте вы найдете несколько примеров.

Дата установки очень важна во время судебной экспертизы.

Имейте в виду, что в Windows 10 эта дата может ссылаться на последнее крупное обновление (например, creators update).

1. Извлечение из реестра Windows с помощью Powershell:

Можно получить дату и время непосредственно из реестра:

Значение ключа реестра «InstallDate» выражается как время UNIX, в количестве секунд с 1 января 1970 года.

Чтобы преобразовать его в читаемый человеком формат в той же Powershell, вы должны написать:

...

Дата установки очень важна во время судебной экспертизы.

Имейте в виду, что в Windows 10 эта дата может ссылаться на последнее крупное обновление (например, creators update).

1. Извлечение из реестра Windows с помощью Powershell:

Можно получить дату и время непосредственно из реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ InstallDateЗначение ключа реестра «InstallDate» выражается как время UNIX, в количестве секунд с 1 января 1970 года.

Чтобы преобразовать его в читаемый человеком формат в той же Powershell, вы должны написать:

Код:

$date = Get-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\' | select -ExpandProperty InstallDate

(Get-Date "1970-01-01 00:00:00.000Z") + ([TimeSpan]::FromSeconds($date))Статья Установка Kali Linux на Raspberry Pi 3 Model B+

Сен 15

- 72 997

- 99

В последнее время на форуме стали появляться вопросы про Raspberry Pi 3 и установку на него Kali Linux. На форуме уже имеется подобная статья, но я решил вынести тему в отдельную в связи с наличием альтернативного образа и варианта для установки системы.

Если Вы хотели купить себе компактный одноплатный компьютер для пентеста, но не можете выбрать, то советую взять Raspberry Pi 3 Model B+, которая вышла в марте 2018 года. На сегодняшний эта плата является наиболее мощным вариантом из линейки Raspberry Pi.

[ATTACH type="full" width="700px"...

Если Вы хотели купить себе компактный одноплатный компьютер для пентеста, но не можете выбрать, то советую взять Raspberry Pi 3 Model B+, которая вышла в марте 2018 года. На сегодняшний эта плата является наиболее мощным вариантом из линейки Raspberry Pi.

[ATTACH type="full" width="700px"...

Статья Хакинг для самых маленьких или всё тот-же брут ))

Сен 14

- 5 403

- 6

V

Проснувшись обласканная тёплыми лучами Солнца, я почувствовала вдохновение.

Вам знакомо чувство вдохновения ?

Если нет, то на мой взгляд, вы чего-то недополучаете в этой жизни, мой уважаемый читатель. Возможно, следующая Ваша жизнь будет более красочной. Встретимся ...

Но если ответ на предыдущий вопрос - положительный, то Вы не хуже меня знаете, что это чувство непродолжительно. И нужно поймать момент для его материализации. Данная статья является проявлением материализации моих утренних чувств, выбросом накопленных мыслей, а также хоть каким-то подтверждением статуса "RED" на форуме СODEBY.

Как все мои предыдущие статьи, эта основана на реальных событиях )) Но это не точно....

Надеюсь, ни для кого не является секретом тот факт, что на форуме производится раздача дедиков. К халявным дедикам, как и к роутерам Микротик, я испытываю огромную симпатию. Эта симпатия выражается в использовании мощностей взломанных...

Вам знакомо чувство вдохновения ?

Если нет, то на мой взгляд, вы чего-то недополучаете в этой жизни, мой уважаемый читатель. Возможно, следующая Ваша жизнь будет более красочной. Встретимся ...

Но если ответ на предыдущий вопрос - положительный, то Вы не хуже меня знаете, что это чувство непродолжительно. И нужно поймать момент для его материализации. Данная статья является проявлением материализации моих утренних чувств, выбросом накопленных мыслей, а также хоть каким-то подтверждением статуса "RED" на форуме СODEBY.

Как все мои предыдущие статьи, эта основана на реальных событиях )) Но это не точно....

Надеюсь, ни для кого не является секретом тот факт, что на форуме производится раздача дедиков. К халявным дедикам, как и к роутерам Микротик, я испытываю огромную симпатию. Эта симпатия выражается в использовании мощностей взломанных...

Статья Запускаем x86 windows приложения на ARM процессорах (Raspberry PI 2-3, Nethunter, и т. д.)

Сен 04

- 30 331

- 34

Всем привет, хочу поделится с вами статьей о том как запустить на arm процессорах приложения под windows x86 с помощью Exagear и Wine. В частности на телефоне с установленным Nethunter, хотя аналогичные действия можно выполнить и на других девайсах (Raspberry PI, OnDroid и т.д.).

И так приступим к делу:

1. Нам понадобится скачать с официального сайта Exagear пакеты для установки под своё устройство:

2. Скачиваем два архива, из таблеткой от жадности Exagear, в атачах...

И так приступим к делу:

1. Нам понадобится скачать с официального сайта Exagear пакеты для установки под своё устройство:

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

2. Скачиваем два архива, из таблеткой от жадности Exagear, в атачах...

Статья RDP Cache Forensics на стороне клиента

Сен 03

- 9 022

- 6

Механизм кэширования RDP уменьшает объем данных, которые необходимо отправить клиенту RDP. Это делается путем кэширования тех частей экрана, которые не изменились с момента последнего обновления дисплея.

Есть два типа файла кеша:

Кэш-файлы хранят сырые растровые изображения в виде плиток. Размер каждой плитки может...

При использовании клиента mstsc.exe в Windows кеш хранится в профиле пользователя.

Кэш состоит из сжатых данных растрового изображения, которые необходимо извлечь, прежде чем сможете их просмотреть.

Целью кэша, как Вы можете себе представить, является повышение производительности за счет сохранения разделов экрана, которые редко меняются.

Кэш состоит из сжатых данных растрового изображения, которые необходимо извлечь, прежде чем сможете их просмотреть.

Целью кэша, как Вы можете себе представить, является повышение производительности за счет сохранения разделов экрана, которые редко меняются.

- *.bmc

- Cachennnn.bin (где nnnn - это 4-значное число)

Код:

c:\Users\{user}\AppData\Local\Microsoft\Terminal Server Client\Cache\Кэш-файлы хранят сырые растровые изображения в виде плиток. Размер каждой плитки может...

GhostTunnel: Методика Скрытой Передачи Данных в Изолированных Средах

Сен 03

- 3 457

- 1

GhostTunnel - скрытый метод передачи, который может быть использован в изолированной среде.

GhostTunnel использует 802.11 probe request и beacon фрэймы для связи и не нуждается в установлении Wi-Fi соединения. Агент использует нативный Wi-Fi API и может быть реализован для разных платформ.

Преимущества

GhostTunnel использует 802.11 probe request и beacon фрэймы для связи и не нуждается в установлении Wi-Fi соединения. Агент использует нативный Wi-Fi API и может быть реализован для разных платформ.

Преимущества

- Скрытность.

- Никакого вмешательства в существующее соединение.

- Может обходить брандмауэры.

- Может использоваться для атаки изолированных сетей.

- Канал связи не зависит от существующего сетевого соединения.

- Поддержка до 256 клиентов

- Эффективный диапазон до 50 метров

- Кросс-платформенность.

- Может использоваться для атаки на любое устройство с модулем беспроводной связи, протестировано от Windows 7 до Windows 10 и OSX.

Пакуем Python в EXE

Сен 01

- 106 394

- 88

Всем известно что питон это интерпретируемый, а не компилируемый язык . И в первую очередь рассчитан для работы в командной строке. Тем не менее, существует много вариантов оформления кода в GUI при необходимости. Но сегодня речь пойдёт об упаковке программы в EXE.

Зачем вообще это надо? Да по сути и не надо в большинстве случаев. Но бывает, что вы написали или скопировали какую-нибудь интересную тулзу, и хотите с ней поделиться. Конечно, если у того, кому вы отправляете прогу есть Python, то проблем нет. А бывает, что человек не шарит совсем в кодинге, и как пользователь тоже не имеет установленного питона нужной версии.

Вот тогда и выручает упаковка файла или файлов в EXE. Такой файл будет запускаться и работать по клику мышки, всё очень просто.

Для сборки файлов в экзешник есть разные приложения. Я рассмотрю самый простой, без всяких заморочек, с которым разберётся любой новичок.

Скачиваем прогу [SPOILER="Convert to...

Зачем вообще это надо? Да по сути и не надо в большинстве случаев. Но бывает, что вы написали или скопировали какую-нибудь интересную тулзу, и хотите с ней поделиться. Конечно, если у того, кому вы отправляете прогу есть Python, то проблем нет. А бывает, что человек не шарит совсем в кодинге, и как пользователь тоже не имеет установленного питона нужной версии.

Вот тогда и выручает упаковка файла или файлов в EXE. Такой файл будет запускаться и работать по клику мышки, всё очень просто.

Для сборки файлов в экзешник есть разные приложения. Я рассмотрю самый простой, без всяких заморочек, с которым разберётся любой новичок.

Скачиваем прогу [SPOILER="Convert to...

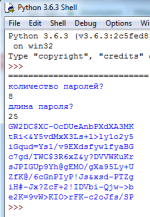

Пишем простой генератор сложных паролей

Авг 31

- 112 123

- 69

Тема не новая, генераторов существует множество, однако такой простой код и глазу приятен, и место не занимает.

Для начала вставим в шапку кодировку и версию питона. Импортируем модуль random для генерации случайной последовательности. Зададим переменную chars и вобьём буквы в разном регистре, цифры и какие-нибудь спецсимволы для получения максимально взломостойкого пароля.

Чтобы программа тупо не генерила один пароль или строго заданное количество, разрешим пользователю самому решать сколько паролей он хочет сгенерировать. Кроме этого дадим возможность определять и длину пароля.

Осталось добавить самое главное - цикл случайной генерации символов, букв и цифр из нашей...

Для начала вставим в шапку кодировку и версию питона. Импортируем модуль random для генерации случайной последовательности. Зададим переменную chars и вобьём буквы в разном регистре, цифры и какие-нибудь спецсимволы для получения максимально взломостойкого пароля.

Python:

# -*- coding:utf -8 -*-

#!/usr/bin/python3

import random

chars = '+-/*!&$#?=@<>abcdefghijklnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890'

Python:

number = input('количество паролей?'+ "\n")

length = input('длина пароля?'+ "\n")

number = int(number)

length = int(length)