Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Дистрибутивы Linux,о которых говорят лишь архивы

Окт 13

- 3 666

- 2

Приветствую всех Друзей,Уважаемых Форумчан и Читателей.

Предлагаю немного отдохнуть.

На самом деле,много дистрибутивов,которые уже не поддерживаются.

Все их я описывать не буду,но можно показать несколько,заслуживающих внимания.

Они интересны своей необычностью,названиями и функционалом.

При желании,меняем репы,вставляем свои и дистрибутив превращается в поддерживаемый и полноценный.

Но есть одно "но"-программы могут при обновлении перестать работать.

От этого такие дистрибутивы не застрахованы.

Ссылки на скачивание приводить намеренно не стану,кто пожелает-сам найдёт.

Дистрибутив,о котором будет обзор называется Lucifer Linux.

Проект выстрелил в 2012 году и на данный момент заморожен.

Наверное главные адепты просто повзрослели.

Базировался он на Arch Linux c ядром 3.6.11

Предназначался для оккультистов.

Украшала рабочий стол дефолтная тема в мистико-готичном стиле.

Тему можно было изменить на более привычную.

...

...Статья Пишем сценарий для определения уязвимого ПО на Python

Окт 12

- 4 272

- 8

Приветствую всех! Сегодня с утра пришла идея к написанию данного сценария. Я смог написать его и решил поделиться с вами, возможно он будет вам полезен.

Он будет получать список установленных программ в windows и искать уязвимые версии.

Скрипт сыроват, но я планирую доделать его, добавить полную автоматизацию, чтобы он показывал сразу все уязвимое ПО.

Приступим к написанию.

Вот такие либы я буду юзать:

Тк.к сценарий я пишу для windows, то чтобы был цветной текст в консоле, мы должны дописать:

Добавим свои аргументы:

Введем переменные:

Он будет получать список установленных программ в windows и искать уязвимые версии.

Скрипт сыроват, но я планирую доделать его, добавить полную автоматизацию, чтобы он показывал сразу все уязвимое ПО.

Приступим к написанию.

Вот такие либы я буду юзать:

Код:

from subprocess import check_output

import argparse

from termcolor import *

import coloramaТк.к сценарий я пишу для windows, то чтобы был цветной текст в консоле, мы должны дописать:

colorama.init()Добавим свои аргументы:

Код:

parser = argparse.ArgumentParser(description='Find vuln PO')

parser.add_argument('-vs', help ='Vuln version PO')

parser.add_argument('-nm', help ='PO Name')

args = parser.parse_args()

vulnvers = args.vs

namepo = args.nmВведем переменные:

Код:

count = 0

count2 = 0

s = []

s2 = []

a = check_output(["wmic"...Veronica-framework .Милое имя с недобрыми возможностями.

Окт 11

- 6 662

- 18

Добрый вечер ещё раз.

На этот раз могут радоваться пользователи Windows.

Хочу познакомить таких Ребят с framework Veronica.

И,те кто превратил свою машину Windows в атаующего киборга -это для вас.

На Linux можно запустить ,но там много сложностей,одним wine не отделаться,а это уже конкретные костыли и будет ли корректно работать,не знаю.

Кстати,это китайская школа пентеста.

Создателем этого framework является человек с ником B1eed.

Скачать это оружие можно по этой ссылке: тут

И в самом низу нажмите кнопочку"скачать" 下载

Там архив,в котором всё необходимое.

Клонировать инструмент не надо-там ничего нет,кроме инструкций.Вот так-то.

Т.е.,файлов запуска Veronica-framework .exe вы там не найдёте,не теряйте время.

Категорически запрещается использование рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена исключительно для...

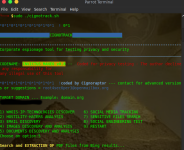

Signotrack и небольшая разведка.

Окт 11

- 3 927

- 2

Добрый день,Уважаемые Форумчане и Друзья.

На расслаблении сегодня решил запилить этот пост (а там посмотрим,до позднего вечера времени много).

Может ещё чего вам покажу .

Данный скрипт предназначен для лёгкой разведки.

Он относится к проверке ресурса (домена даже скорее всего) на конфиденциальность и утечку данных.

В работе достаточно прост.Ничем таким тяжёлым он не обременяет тестируемые ресурсы.

Ищет документы,фото-файлы,ссылки,почту и делает анализ на содержание в этих файлах метаданных(кроме почты,естественно).

Написан скрипт автором Cignoraptor-ita из Италии.

Но,тем не менее,автор специализируется на исследованиях в области социальной инженерии, судебной экспертизы.

И занимается контрразведкой с анонимностью.

Итальянские представители pentest ,насколько знаю,ещё не были представлены на нашем ресурсе.

Ну вот,Ребята,встречаем.Новый скрипт,надо отдать должное,что вовсе и неплохой.

Есть конечно frameworks,которые могут достойно и заменить и включают в...

Статья Антенны и антенно-фидерное хозяйство - 4

Окт 10

- 3 579

- 1

Доброго здравия соратники!

В предыдущих частях я немного коснулся устройства, характеристик и принципов работы антенн. Но рассказ был бы неполным без упоминания о фидере.

Итак, Фидер! Слово фидер происходит от английского слова feed - питать.

Фидер - это электрическая цепь или вспомогательное устройство, с помощью которых радиочастотный сигнал попадает от передатчика в антенну или от антенны к приёмнику.

В зависимости от частоты источника сигнала применяют различные конструкции фидеров:

1) на частотах до 3 Мгц в основном применяют проводные фидеры, или витые пары.

2) на частотах от 3 Мгц до 3 Ггц применяют коаксиальный кабель.

3) от 3 Ггц до 300 Ггц - металлические и диэлектрические волноводы.

Но самые распространённые, это коаксиальные кабели. О них и хотелось бы поговорить.

Коаксиальный кабель - это кабель, состоящий из центрального проводника, вокруг которого, по всей длине расположена оплётка.

...

...

В предыдущих частях я немного коснулся устройства, характеристик и принципов работы антенн. Но рассказ был бы неполным без упоминания о фидере.

Итак, Фидер! Слово фидер происходит от английского слова feed - питать.

Фидер - это электрическая цепь или вспомогательное устройство, с помощью которых радиочастотный сигнал попадает от передатчика в антенну или от антенны к приёмнику.

В зависимости от частоты источника сигнала применяют различные конструкции фидеров:

1) на частотах до 3 Мгц в основном применяют проводные фидеры, или витые пары.

2) на частотах от 3 Мгц до 3 Ггц применяют коаксиальный кабель.

3) от 3 Ггц до 300 Ггц - металлические и диэлектрические волноводы.

Но самые распространённые, это коаксиальные кабели. О них и хотелось бы поговорить.

Коаксиальный кабель - это кабель, состоящий из центрального проводника, вокруг которого, по всей длине расположена оплётка.

Конкурс Объявляю конкурс до 17 октября на лучшую статью по теме "Развертывание и администрирование инфраструктуры для моделирования комплексных атак"

Окт 10

- 4 605

- 11

P

Уважаемые пользователи форума,

В честь открытия нашего нового сервиса Консультации Codeby, мы объявляем конкурс на лучшую статью по теме "Развертывание и администрирование инфраструктуры для моделирования комплексных атак" до 17 октября 2018. Автор лучшей статьи получает бесплатно консультацию у Инструктора сервиса Codeby Consult @Underwood длительностью 60 минут. Победитель конкурса сможет оценить уникальные возможности нового сервиса.

Основные направления специализации Underwood:

- Проектирование и развертывание удаленной инфраструктуры для моделирования комплексных атак

- Управление, мониторинг и администрирование сегментов атакующей инфраструктуры

- Методики защиты, сокрытия и усложнения идентификации трафика сегментов атакующей инфраструктуры

Конкурс:

1) Написать статью не менее 500 слов на тему...

Статья Преобразование в читабельный вид Даты Времени в БД SQLite (Web Browser)

Окт 09

- 6 770

- 2

Всем привет! В процессе работы с БД SQLite в таблицах Дата и Время хранится с типом данных integet:

Для преобразования Даты и времени в БД History(Opera) используем следующий код SQL в программе DB Browser for SQLite:

Для преобразования Даты и времени в БД History(Opera) используем следующий код SQL в программе DB Browser for SQLite:

Значение в ячейке last_visit_time – это дата и время, которая хранится в 17 символах и исчисление идёт с 01.01.1601, поэтому для её преобразования потребуется нехитрая конструкция:

Значение в ячейке last_visit_time – это дата и время, которая хранится в 17 символах и исчисление идёт с 01.01.1601, поэтому для её преобразования потребуется нехитрая конструкция:

...

SQL:

SELECT datetime(last_visit_time / 1000000 + (strftime('%s', '1601-01-01')), 'unixepoch','localtime') AS [Дата],

url AS [URL], title AS [Сайт], visit_count AS [Количество посещений]

FROM urls

ORDER BY last_visit_time DESC

SQL:

datetime(last_visit_time / 1000000 + (strftime('%s', '1601-01-01')), 'unixepoch','localtime')Статья Сборка кошельков криптовалют на Linux - алгоритм Neoscrypt

Окт 09

- 765

- 2

Всем привет!

Для начала выясним а зачем вообще уметь собирать кошельки?

Можно просто изменить цветовое оформление и иконки, собрать кошель и радоваться индивидуальному дизайну. Но это самое малое что можно сделать. Также можно было собрать свой форк (копию) монеты и выйти на рынок. Ну или поюзать эксплойт например )))

В сети на эту тему информации чуть больше нуля, а та что есть нерабочая.

Для примера соберём кошелёк Innova, просто у меня об этой монетке хорошие воспоминания. За 3 недели *** к деревянных поднял и вывел на хайпе.

Собирать будем на ubuntu 16.04, можно пользоваться и виртуалкой. Во избежание проблем рекомендую пользоваться чистой сборкой.

Приступим:

Запустим терминал и обновим пакеты

Заходим на innovacoin/innova смотрим справку, изучаем зависимости. Не всегда они все там могут быть указаны.

Ставим зависимости

Для начала выясним а зачем вообще уметь собирать кошельки?

Можно просто изменить цветовое оформление и иконки, собрать кошель и радоваться индивидуальному дизайну. Но это самое малое что можно сделать. Также можно было собрать свой форк (копию) монеты и выйти на рынок. Ну или поюзать эксплойт например )))

В сети на эту тему информации чуть больше нуля, а та что есть нерабочая.

Для примера соберём кошелёк Innova, просто у меня об этой монетке хорошие воспоминания. За 3 недели *** к деревянных поднял и вывел на хайпе.

Собирать будем на ubuntu 16.04, можно пользоваться и виртуалкой. Во избежание проблем рекомендую пользоваться чистой сборкой.

Приступим:

Запустим терминал и обновим пакеты

sudo apt-get update && sudo apt-get full-upgradeЗаходим на innovacoin/innova смотрим справку, изучаем зависимости. Не всегда они все там могут быть указаны.

Ставим зависимости

sudo apt-get install -y...Статья Антенны и антенно-фидерное хозяйство - 3

Окт 07

- 5 193

- 4

Доброго здравия!

Продолжим знакомиться с антеннами?

Есть несколько основных типов антенн.

1) Симметричный полуволновой вибратор (диполь)

Это самая простая в изготовлении антенна.

А вот так выглядит её диаграмма направленности в плоскости вибратора. А в перпендикулярной вибратору плоскости, диаграмма представляет собой окружность.

Настройка диполя сводится к определению точки подключения фидера. Поскольку фидеры имеют разное волновое сопротивление, а импеданс антенны различен по всей длинне, то антенну нужно согласовать с фидером путём расчёта точки подключения или установкой согласующего устройства. И второй этап настройки, установка резонансной частоты антенны путём коррекции длин плеч вибратора.

Симметричный полуволновой вибратор имеет много модификаций: разрезной вибратор, шунтовый вибратор, петлевой вибратор, Inverted-V, уголковая антенна, и много других.

2) Несимметричный...

Продолжим знакомиться с антеннами?

Есть несколько основных типов антенн.

1) Симметричный полуволновой вибратор (диполь)

Это самая простая в изготовлении антенна.

А вот так выглядит её диаграмма направленности в плоскости вибратора. А в перпендикулярной вибратору плоскости, диаграмма представляет собой окружность.

Настройка диполя сводится к определению точки подключения фидера. Поскольку фидеры имеют разное волновое сопротивление, а импеданс антенны различен по всей длинне, то антенну нужно согласовать с фидером путём расчёта точки подключения или установкой согласующего устройства. И второй этап настройки, установка резонансной частоты антенны путём коррекции длин плеч вибратора.

Симметричный полуволновой вибратор имеет много модификаций: разрезной вибратор, шунтовый вибратор, петлевой вибратор, Inverted-V, уголковая антенна, и много других.

2) Несимметричный...

Статья Откровенное интервью с хакером. Пентесты и как взломать банкомат. Хакерская школа.

Окт 03

- 30 522

- 152

V

Во втором выпуске Люди PRO – хакер в маске. Раскрываем хакерские секреты и как от них защититься, говорим о том, чем хакинг отличается от кардинга, кто такие кардеры и почему хакеры считаются элитой киберпреступного мира, где купить оборудование для хакерского взлома и во сколько это обойдется, за что отвечает каждый элемент компьютера хакера, как взломать банкомат, как взломать Wi-FI, что из себя представляет нашумевшая группировка хакеров Анонимус (Anonimous), как защитить свой сайт от хакеров, почему российские власти хотят заблокировать Телеграмм, о DDoS-атаках и многом другом.