Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья RID Hijacking: повышаем привилегии обычного user до Administrator (rid_hijack, metasploit, Kali Linux)

Окт 21

- 10 040

- 13

RID Hijacking (или “угон RID”) — уязвимость найденная специалистом по безопасности из Колумбии Себастьяном Кастро, которая представляет из себя возможность получить права админа и добиться устойчивого присутствия в системе. Метод основан на подмене одного из параметров учетных записей в системе — относительного идентификатора (RID).

Интересно, что данную уязвимость специалист опубликовал в своем блоге еще в декабре 2017, но новость осталась незамеченной и даже несмотря на то что эксперт отправил в Microsoft отчет сразу после проверки своей теории на практике, ответа он не...

Статья Создаём свой собственный анонимный Socks5, или личная не публичная Нода в Tor !

Окт 21

- 5 503

- 10

Создаём свой собственный анонимный Socks5, или личная не публичная Нода в Tor !

Преимущества:

- Шифрование трафика

- Socks Работает за Nat

1) Удаленный компьютер.

На удаленном компьютере запускаем NAT Tor Socks.

После запуска мы получим Socks вида

User:Pass@hkpjz3d3qpxhq4dc.onion:10028

или hkpjz3d3qpxhq4dc.onion:10028 (если не используем Login assword)

assword)

Все ! теперь нам нужно только подключиться к данному...

Преимущества:

- Шифрование трафика

- Socks Работает за Nat

1) Удаленный компьютер.

На удаленном компьютере запускаем NAT Tor Socks.

После запуска мы получим Socks вида

User:Pass@hkpjz3d3qpxhq4dc.onion:10028

или hkpjz3d3qpxhq4dc.onion:10028 (если не используем Login

Все ! теперь нам нужно только подключиться к данному...

Статья Получение и расшифровка рукопожатий

Окт 21

- 12 715

- 7

Всем привет!

Думаю многие хотят халявный интернет, или просто проверить безопасность своей точки доступа, а сделать это можно лишь "взломав" WIFI.

Сделать это можно многими способоми, но в данной статье рассмотрим инструменты wifite и airgeddon.

Установка WIFITE

Начнем с wifite:

Немного информации:

Особенности:

Думаю многие хотят халявный интернет, или просто проверить безопасность своей точки доступа, а сделать это можно лишь "взломав" WIFI.

Сделать это можно многими способоми, но в данной статье рассмотрим инструменты wifite и airgeddon.

Установка WIFITE

Начнем с wifite:

Немного информации:

Особенности:

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и...

Пишем парсер на Python - грабим Proxy ч.2

Окт 21

- 26 271

- 8

Продолжим начатое.

В прошлой СТАТЬЕ мы спарсили список прокси, и получили очищенный от мусора вывод в виде словаря. Чтобы совсем всё получилось идеально (убрать кавычки и фигурные скобки), нужно словарь перевести в строку.

Для этого напишем цикл, и разместим его сразу под словарём data. Чтобы цикл был рабочим, нужно переменную b сделать глобальной.

Можно также убрать пробел в начале записи с помощью lstrip(), и вывод на печать будет такой print(d.lstrip())

Запускаем программу, и получаем чистый список данных в виде строк

Но конечно лучше же иметь запись результатов в текстовом файле. Поэтому мы поменяем вывод на запись в файл и получим на выходе proxy.txt

В прошлой СТАТЬЕ мы спарсили список прокси, и получили очищенный от мусора вывод в виде словаря. Чтобы совсем всё получилось идеально (убрать кавычки и фигурные скобки), нужно словарь перевести в строку.

Для этого напишем цикл, и разместим его сразу под словарём data. Чтобы цикл был рабочим, нужно переменную b сделать глобальной.

Python:

global b

d = " "

for i in data:

b = data[i]

c = i+": "+data[i]

d = d+c+', 'Можно также убрать пробел в начале записи с помощью lstrip(), и вывод на печать будет такой print(d.lstrip())

Запускаем программу, и получаем чистый список данных в виде строк

Но конечно лучше же иметь запись результатов в текстовом файле. Поэтому мы поменяем вывод на запись в файл и получим на выходе proxy.txt

Python:

with open('proxy.txt', 'a') as f...Статья Анализ Безопасности Сервера Drupal: Учебное Исследование

Окт 20

- 5 601

- 0

Приветствую уважаемую аудиторию форума Codeby.net.

В этой статье мы рассмотрим реальный взлом сервера, на котором расположен сайт, уязвимый к эксплоиту Drupalgeddon2. О нем достаточно информации в сети, потому заострять внимание на этом мы не будем.

Используем все доступные нам средства безопасности и анонимности, если этого нет, то можно работать и так:

И приступаем к действиям, нам понадобится:

Для начала, скачиваем скрипт позволяющий использовать уязвимость Drupalgeddon2, в результате применения которого, мы должны получить шелл drupalgeddon2 от пользователя www-data (apache user).

В этой статье мы рассмотрим реальный взлом сервера, на котором расположен сайт, уязвимый к эксплоиту Drupalgeddon2. О нем достаточно информации в сети, потому заострять внимание на этом мы не будем.

Используем все доступные нам средства безопасности и анонимности, если этого нет, то можно работать и так:

И приступаем к действиям, нам понадобится:

- Атакующая платформа на базе Linux. (Я использую Kali Linux + Raspbian)

- Адрес сервера, на котором расположен уязвимый сайт.

Ссылка скрыта от гостей

.Для начала, скачиваем скрипт позволяющий использовать уязвимость Drupalgeddon2, в результате применения которого, мы должны получить шелл drupalgeddon2 от пользователя www-data (apache user).

Код:

git clone...Пишем парсер на Python - грабим Proxy ч.1

Окт 20

- 66 011

- 30

Приветствую тебя читатель!

Продолжение здесь: Пишем парсер на Python - грабим Proxy ч.2

Конечно же все вы когда-нибудь пользовались прокси, и сегодня мы научимся делать парсер для добычи оных.

Прокси-сервер — промежуточный сервер, позволяющий замаскировать собственное местоположение.

Парсер - это программа, которая автоматизирует сбор информации с заданных ресурсов.

Приступим:

Для начала мы накидаем такую конструкцию

Модуль requests нужен для обращения к серверу, BeautifulSoup анализирует html код, и последняя запись это точка входа в главную функцию main() которую мы напишем в самом конце программы.

Далее создадим функцию get_html которая принимает аргумент site. Переменная r обращается к requests методом get и получает чтение site. Функция возвращает r выведенную в...

Продолжение здесь: Пишем парсер на Python - грабим Proxy ч.2

Конечно же все вы когда-нибудь пользовались прокси, и сегодня мы научимся делать парсер для добычи оных.

Прокси-сервер — промежуточный сервер, позволяющий замаскировать собственное местоположение.

Парсер - это программа, которая автоматизирует сбор информации с заданных ресурсов.

Приступим:

Для начала мы накидаем такую конструкцию

Python:

import requests

from bs4 import BeautifulSoup

if __name__ == '__main__':

main()Модуль requests нужен для обращения к серверу, BeautifulSoup анализирует html код, и последняя запись это точка входа в главную функцию main() которую мы напишем в самом конце программы.

Далее создадим функцию get_html которая принимает аргумент site. Переменная r обращается к requests методом get и получает чтение site. Функция возвращает r выведенную в...

Статья 25 лучших инструментов и программ для мониторинга сети в 2018 (21-25 позиции рейтинга)

Окт 20

- 5 484

- 0

Продолжение темы 25 лучших инструментов и программ для мониторинга сети в 2018 (11-20 позиции рейтинга)

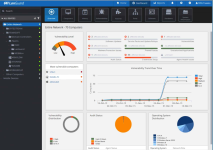

21. ThousandEyes

Далее в нашем списке идет ThousandEyes. Это облачная платформа мониторинга сети, которая позволяет отслеживать её общую производительность. Это включает общий контроль вплоть до выявления DDoS атак и неавторизованных пользователей. ThousandEyes отслеживает вашу сеть в режиме реального времени, гарантируя, что вы будете в курсе всего, что происходит.

Современная графика является одной из ключевых характеристик этого инструмента. Все, начиная от дизайна приборной панели и заканчивая отдельными элементами графики и дисплеями, выглядит очень «отполированным». Это обеспечивает очень комфортную среду во время мониторинга сети. Существует также вид карты, который позволяет вам видеть физическое...

21. ThousandEyes

Далее в нашем списке идет ThousandEyes. Это облачная платформа мониторинга сети, которая позволяет отслеживать её общую производительность. Это включает общий контроль вплоть до выявления DDoS атак и неавторизованных пользователей. ThousandEyes отслеживает вашу сеть в режиме реального времени, гарантируя, что вы будете в курсе всего, что происходит.

Современная графика является одной из ключевых характеристик этого инструмента. Все, начиная от дизайна приборной панели и заканчивая отдельными элементами графики и дисплеями, выглядит очень «отполированным». Это обеспечивает очень комфортную среду во время мониторинга сети. Существует также вид карты, который позволяет вам видеть физическое...

25 лучших инструментов и программ для мониторинга сети в 2018 (11-20 позиции рейтинга)

Окт 20

- 5 754

- 0

Продолжение темы 25 лучших инструментов и программ для мониторинга сети в 2018 (первые 10 позиций рейтинга)

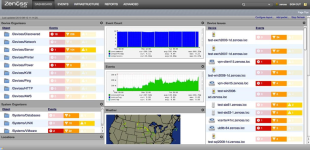

11. Observium

Observium - это решение для мониторинга сети, которое предназначено для организаций любого размера для отслеживания производительности вашей сети. Сайт observium может похвастаться впечатляющим диапазоном компаний, которые активно пользуются услугами данного проекта, с такими именами, как Yahoo, Twitch и Spotify, и это всего лишь некоторые из тех, кто использует этот продукт. Как поставщик программного обеспечения для мониторинга сети, Observium решила использовать SNMP в качестве основного протокола для сбора информации, хотя в нем также используются LLDP, CDP, FDP и EDP.

Любая платформа, использующая протокол SNMP, может быть идентифицирована с помощью функции автоматического обнаружения. Это...

11. Observium

Observium - это решение для мониторинга сети, которое предназначено для организаций любого размера для отслеживания производительности вашей сети. Сайт observium может похвастаться впечатляющим диапазоном компаний, которые активно пользуются услугами данного проекта, с такими именами, как Yahoo, Twitch и Spotify, и это всего лишь некоторые из тех, кто использует этот продукт. Как поставщик программного обеспечения для мониторинга сети, Observium решила использовать SNMP в качестве основного протокола для сбора информации, хотя в нем также используются LLDP, CDP, FDP и EDP.

Любая платформа, использующая протокол SNMP, может быть идентифицирована с помощью функции автоматического обнаружения. Это...

DarkSpiritz - Pentesting Framework

Окт 18

- 4 266

- 6

Приветствую, гостей и обитателей форума Codeby.net. В этой статье я хочу обратить ваше внимание на фреймворк для проведения полноценного тестирования на проникновение (в рамках доступных модулей), под названием DarkSpiritz.

DarkSpiritz – это обновлённый и оптимизированный фреймворк, пришедший на замену, довольно известному ранее, фреймворку Roxysploit.

DarkSpiritz – очень удобен в использовании, если вы ранее работали с Metasploit или Roxysploit то, вам не составит труда разобраться с DarkSpiritz, к тому же, разработчики снабдили его большим количеством справочных материалов.

Приступим к установке, в моём случае, она производится на ОС - Kali Linux 2018.3:

Далее, стоит обратить внимание на один важный момент, скорее всего, у вас в системе установлено несколько версий Python (у меня, да) а фреймворк написан на Python 2, поэтому, все...

DarkSpiritz – это обновлённый и оптимизированный фреймворк, пришедший на замену, довольно известному ранее, фреймворку Roxysploit.

DarkSpiritz – очень удобен в использовании, если вы ранее работали с Metasploit или Roxysploit то, вам не составит труда разобраться с DarkSpiritz, к тому же, разработчики снабдили его большим количеством справочных материалов.

Приступим к установке, в моём случае, она производится на ОС - Kali Linux 2018.3:

Код:

git clone https://github.com/DarkSpiritz/DarkSpiritzДалее, стоит обратить внимание на один важный момент, скорее всего, у вас в системе установлено несколько версий Python (у меня, да) а фреймворк написан на Python 2, поэтому, все...

Статья 25 лучших инструментов и программ для мониторинга сети в 2018 (первые 10 позиций рейтинга)

Окт 17

- 18 314

- 0

Рынок инструментов, предназначенных для мониторинга сети, является переполненным сотнями различного рода продуктов. Мы поставили задачу найти 25 лучших инструментов сетевого мониторинга на 2018 год. Мы включили бесплатное, платное, а также программное обеспечение с открытым исходным кодом для таких операционных систем как Windows, Mac и Linux.

За последние несколько лет инструменты сетевого мониторинга постоянно находятся в состоянии эволюции. Поставщики насыщают рынок высококачественными инструментами мониторинга сети для Windows и Linux. Для администраторов это довольно таки хорошая новость, так как существует постоянный спрос на инструменты с сетевым сканированием, интеграцией

Инструменты сетевого мониторинга довольно...

За последние несколько лет инструменты сетевого мониторинга постоянно находятся в состоянии эволюции. Поставщики насыщают рынок высококачественными инструментами мониторинга сети для Windows и Linux. Для администраторов это довольно таки хорошая новость, так как существует постоянный спрос на инструменты с сетевым сканированием, интеграцией

Ссылка скрыта от гостей

и сетевым мониторингом. Сейчас есть десятки высокоуровневых инструментов, которые могут обеспечить разбор вашей сети в режиме реального времени.Инструменты сетевого мониторинга довольно...