Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Настройка Dual-boot: Шифрование Linux и Windows для максимальной безопасности

Окт 14

- 19 237

- 12

Привет, кодебай!

Я решил поделиться своим небольшим опытом по криптованию дисков с мультизагрузкой – надеюсь, понравится и пригодится, и следующему желающему не придётся копаться так долго, как мне. Расписать постарался максимально подробно, если переборщил – извините.

Итак, постановка задачи: вы хотите держать все свои данные зашифрованными, но при этом у вас на одном жёстком диске расположился как Линукс, так и Виндовс. Это может понадобиться, например, если нужна программа, которая не представлена в Лине, или если есть какие-то корпоративные требования безопасности или… Да мало ли зачем благородному дону или донне нужны две ОС.

Смотреть в сторону богомерзких решений с закрытыми исходниками типа BitLocker мы, разумеется, не будем. Для Windows нам понадобится VeraCrypt, а для Линукса – встроенный в большинство дистрибутивов LUKS.

Проблема же заключается в том, что при шифровании Windows с помощью TrueCrypt или VeraCrypt они записывают себя на первое место в списке загрузчиков...

Я решил поделиться своим небольшим опытом по криптованию дисков с мультизагрузкой – надеюсь, понравится и пригодится, и следующему желающему не придётся копаться так долго, как мне. Расписать постарался максимально подробно, если переборщил – извините.

Итак, постановка задачи: вы хотите держать все свои данные зашифрованными, но при этом у вас на одном жёстком диске расположился как Линукс, так и Виндовс. Это может понадобиться, например, если нужна программа, которая не представлена в Лине, или если есть какие-то корпоративные требования безопасности или… Да мало ли зачем благородному дону или донне нужны две ОС.

Смотреть в сторону богомерзких решений с закрытыми исходниками типа BitLocker мы, разумеется, не будем. Для Windows нам понадобится VeraCrypt, а для Линукса – встроенный в большинство дистрибутивов LUKS.

Проблема же заключается в том, что при шифровании Windows с помощью TrueCrypt или VeraCrypt они записывают себя на первое место в списке загрузчиков...

Статья Создаёт полиалфавитный шифр на Python

Окт 14

- 10 451

- 5

Привет Codeby!

Сегодня мы с вами сделаем очень любопытный полиалфавитный шифр. А для начала немного о шифрах.

Шифры используются с незапамятных времён, сначала они были более простыми, например шифр Цезаря. В этом шифре буквы сдвигаются на несколько символов в ряду. Например А +3 будет Г. Такой шифр взламывается очень легко.

На смену ему появился моноалфавитный шифр или шифр подстановки. Вместо буквы в этом варианте может подставляться буква или цифра.

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

ГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВ

В этом шифре слово ВОДА будет ЕСЖГ. И всё так же расшифровка не составляет труда. Важность сохранения тайны переписки всегда была очевидна - будь то донесения в армиях, любовные послания, и прочии варианты. В итоге появился более сложный полиалфавитный шифр. В этом шифре уже используются несколько подстановочных шифров.

В сети куча информации по шифрам, не буду заостряться более на этом. Чтобы написать взломостойкий шифр нужно учесть некоторые моменты.

Вот...

Сегодня мы с вами сделаем очень любопытный полиалфавитный шифр. А для начала немного о шифрах.

Шифры используются с незапамятных времён, сначала они были более простыми, например шифр Цезаря. В этом шифре буквы сдвигаются на несколько символов в ряду. Например А +3 будет Г. Такой шифр взламывается очень легко.

На смену ему появился моноалфавитный шифр или шифр подстановки. Вместо буквы в этом варианте может подставляться буква или цифра.

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

ГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВ

В этом шифре слово ВОДА будет ЕСЖГ. И всё так же расшифровка не составляет труда. Важность сохранения тайны переписки всегда была очевидна - будь то донесения в армиях, любовные послания, и прочии варианты. В итоге появился более сложный полиалфавитный шифр. В этом шифре уже используются несколько подстановочных шифров.

В сети куча информации по шифрам, не буду заостряться более на этом. Чтобы написать взломостойкий шифр нужно учесть некоторые моменты.

Вот...

Что в имени твоём? Расскажите о своём нике.

Окт 13

- 10 026

- 20

Кто чурачил тот и начал )))

Почему explorer? Это означает проводник.

Собственно я им и являлся долгие годы. Нет, не тем проводником, что чай в вагонах РЖД подаёт

Я много ездил по самым удалённым уголкам нашей необъятной Родины. Это был оффроад, ориентирование, и много всего другого.

Именно на мне всегда лежала ответственность как на штурмане. У меня много всяко-разного картографического материала, а как же без карт?

Но не будешь же с бумажкой ходить, в наше время это не нужно. Я могу привязать любую растровую карту - фото, скан. Это может быть любая отсканированная карта любого времени.

Чем ещё меня устраивает этот ник? Как раз тем что он не уникальный. Практически на любом форуме ник explorer будет занят. Так что если вы увидели где-то пользователя explorer не стоит думать что это я Хотя.... как знать, где мне ещё вздумается под ним зарегистрироваться.

Хотя.... как знать, где мне ещё вздумается под ним зарегистрироваться.

Почему explorer? Это означает проводник.

Собственно я им и являлся долгие годы. Нет, не тем проводником, что чай в вагонах РЖД подаёт

Я много ездил по самым удалённым уголкам нашей необъятной Родины. Это был оффроад, ориентирование, и много всего другого.

Именно на мне всегда лежала ответственность как на штурмане. У меня много всяко-разного картографического материала, а как же без карт?

Но не будешь же с бумажкой ходить, в наше время это не нужно. Я могу привязать любую растровую карту - фото, скан. Это может быть любая отсканированная карта любого времени.

Чем ещё меня устраивает этот ник? Как раз тем что он не уникальный. Практически на любом форуме ник explorer будет занят. Так что если вы увидели где-то пользователя explorer не стоит думать что это я

Дистрибутивы Linux,о которых говорят лишь архивы

Окт 13

- 3 690

- 2

Приветствую всех Друзей,Уважаемых Форумчан и Читателей.

Предлагаю немного отдохнуть.

На самом деле,много дистрибутивов,которые уже не поддерживаются.

Все их я описывать не буду,но можно показать несколько,заслуживающих внимания.

Они интересны своей необычностью,названиями и функционалом.

При желании,меняем репы,вставляем свои и дистрибутив превращается в поддерживаемый и полноценный.

Но есть одно "но"-программы могут при обновлении перестать работать.

От этого такие дистрибутивы не застрахованы.

Ссылки на скачивание приводить намеренно не стану,кто пожелает-сам найдёт.

Дистрибутив,о котором будет обзор называется Lucifer Linux.

Проект выстрелил в 2012 году и на данный момент заморожен.

Наверное главные адепты просто повзрослели.

Базировался он на Arch Linux c ядром 3.6.11

Предназначался для оккультистов.

Украшала рабочий стол дефолтная тема в мистико-готичном стиле.

Тему можно было изменить на более привычную.

...

...Статья Пишем сценарий для определения уязвимого ПО на Python

Окт 12

- 4 300

- 8

Приветствую всех! Сегодня с утра пришла идея к написанию данного сценария. Я смог написать его и решил поделиться с вами, возможно он будет вам полезен.

Он будет получать список установленных программ в windows и искать уязвимые версии.

Скрипт сыроват, но я планирую доделать его, добавить полную автоматизацию, чтобы он показывал сразу все уязвимое ПО.

Приступим к написанию.

Вот такие либы я буду юзать:

Тк.к сценарий я пишу для windows, то чтобы был цветной текст в консоле, мы должны дописать:

Добавим свои аргументы:

Введем переменные:

Он будет получать список установленных программ в windows и искать уязвимые версии.

Скрипт сыроват, но я планирую доделать его, добавить полную автоматизацию, чтобы он показывал сразу все уязвимое ПО.

Приступим к написанию.

Вот такие либы я буду юзать:

Код:

from subprocess import check_output

import argparse

from termcolor import *

import coloramaТк.к сценарий я пишу для windows, то чтобы был цветной текст в консоле, мы должны дописать:

colorama.init()Добавим свои аргументы:

Код:

parser = argparse.ArgumentParser(description='Find vuln PO')

parser.add_argument('-vs', help ='Vuln version PO')

parser.add_argument('-nm', help ='PO Name')

args = parser.parse_args()

vulnvers = args.vs

namepo = args.nmВведем переменные:

Код:

count = 0

count2 = 0

s = []

s2 = []

a = check_output(["wmic"...Veronica-framework .Милое имя с недобрыми возможностями.

Окт 11

- 6 697

- 18

Добрый вечер ещё раз.

На этот раз могут радоваться пользователи Windows.

Хочу познакомить таких Ребят с framework Veronica.

И,те кто превратил свою машину Windows в атаующего киборга -это для вас.

На Linux можно запустить ,но там много сложностей,одним wine не отделаться,а это уже конкретные костыли и будет ли корректно работать,не знаю.

Кстати,это китайская школа пентеста.

Создателем этого framework является человек с ником B1eed.

Скачать это оружие можно по этой ссылке: тут

И в самом низу нажмите кнопочку"скачать" 下载

Там архив,в котором всё необходимое.

Клонировать инструмент не надо-там ничего нет,кроме инструкций.Вот так-то.

Т.е.,файлов запуска Veronica-framework .exe вы там не найдёте,не теряйте время.

Категорически запрещается использование рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена исключительно для...

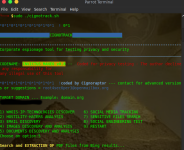

Signotrack и небольшая разведка.

Окт 11

- 3 948

- 2

Добрый день,Уважаемые Форумчане и Друзья.

На расслаблении сегодня решил запилить этот пост (а там посмотрим,до позднего вечера времени много).

Может ещё чего вам покажу .

Данный скрипт предназначен для лёгкой разведки.

Он относится к проверке ресурса (домена даже скорее всего) на конфиденциальность и утечку данных.

В работе достаточно прост.Ничем таким тяжёлым он не обременяет тестируемые ресурсы.

Ищет документы,фото-файлы,ссылки,почту и делает анализ на содержание в этих файлах метаданных(кроме почты,естественно).

Написан скрипт автором Cignoraptor-ita из Италии.

Но,тем не менее,автор специализируется на исследованиях в области социальной инженерии, судебной экспертизы.

И занимается контрразведкой с анонимностью.

Итальянские представители pentest ,насколько знаю,ещё не были представлены на нашем ресурсе.

Ну вот,Ребята,встречаем.Новый скрипт,надо отдать должное,что вовсе и неплохой.

Есть конечно frameworks,которые могут достойно и заменить и включают в...

Статья Антенны и антенно-фидерное хозяйство - 4

Окт 10

- 3 597

- 1

Доброго здравия соратники!

В предыдущих частях я немного коснулся устройства, характеристик и принципов работы антенн. Но рассказ был бы неполным без упоминания о фидере.

Итак, Фидер! Слово фидер происходит от английского слова feed - питать.

Фидер - это электрическая цепь или вспомогательное устройство, с помощью которых радиочастотный сигнал попадает от передатчика в антенну или от антенны к приёмнику.

В зависимости от частоты источника сигнала применяют различные конструкции фидеров:

1) на частотах до 3 Мгц в основном применяют проводные фидеры, или витые пары.

2) на частотах от 3 Мгц до 3 Ггц применяют коаксиальный кабель.

3) от 3 Ггц до 300 Ггц - металлические и диэлектрические волноводы.

Но самые распространённые, это коаксиальные кабели. О них и хотелось бы поговорить.

Коаксиальный кабель - это кабель, состоящий из центрального проводника, вокруг которого, по всей длине расположена оплётка.

...

...

В предыдущих частях я немного коснулся устройства, характеристик и принципов работы антенн. Но рассказ был бы неполным без упоминания о фидере.

Итак, Фидер! Слово фидер происходит от английского слова feed - питать.

Фидер - это электрическая цепь или вспомогательное устройство, с помощью которых радиочастотный сигнал попадает от передатчика в антенну или от антенны к приёмнику.

В зависимости от частоты источника сигнала применяют различные конструкции фидеров:

1) на частотах до 3 Мгц в основном применяют проводные фидеры, или витые пары.

2) на частотах от 3 Мгц до 3 Ггц применяют коаксиальный кабель.

3) от 3 Ггц до 300 Ггц - металлические и диэлектрические волноводы.

Но самые распространённые, это коаксиальные кабели. О них и хотелось бы поговорить.

Коаксиальный кабель - это кабель, состоящий из центрального проводника, вокруг которого, по всей длине расположена оплётка.

Конкурс Объявляю конкурс до 17 октября на лучшую статью по теме "Развертывание и администрирование инфраструктуры для моделирования комплексных атак"

Окт 10

- 4 632

- 11

P

Уважаемые пользователи форума,

В честь открытия нашего нового сервиса Консультации Codeby, мы объявляем конкурс на лучшую статью по теме "Развертывание и администрирование инфраструктуры для моделирования комплексных атак" до 17 октября 2018. Автор лучшей статьи получает бесплатно консультацию у Инструктора сервиса Codeby Consult @Underwood длительностью 60 минут. Победитель конкурса сможет оценить уникальные возможности нового сервиса.

Основные направления специализации Underwood:

- Проектирование и развертывание удаленной инфраструктуры для моделирования комплексных атак

- Управление, мониторинг и администрирование сегментов атакующей инфраструктуры

- Методики защиты, сокрытия и усложнения идентификации трафика сегментов атакующей инфраструктуры

Конкурс:

1) Написать статью не менее 500 слов на тему...

Статья Преобразование в читабельный вид Даты Времени в БД SQLite (Web Browser)

Окт 09

- 6 798

- 2

Всем привет! В процессе работы с БД SQLite в таблицах Дата и Время хранится с типом данных integet:

Для преобразования Даты и времени в БД History(Opera) используем следующий код SQL в программе DB Browser for SQLite:

Для преобразования Даты и времени в БД History(Opera) используем следующий код SQL в программе DB Browser for SQLite:

Значение в ячейке last_visit_time – это дата и время, которая хранится в 17 символах и исчисление идёт с 01.01.1601, поэтому для её преобразования потребуется нехитрая конструкция:

Значение в ячейке last_visit_time – это дата и время, которая хранится в 17 символах и исчисление идёт с 01.01.1601, поэтому для её преобразования потребуется нехитрая конструкция:

...

SQL:

SELECT datetime(last_visit_time / 1000000 + (strftime('%s', '1601-01-01')), 'unixepoch','localtime') AS [Дата],

url AS [URL], title AS [Сайт], visit_count AS [Количество посещений]

FROM urls

ORDER BY last_visit_time DESC

SQL:

datetime(last_visit_time / 1000000 + (strftime('%s', '1601-01-01')), 'unixepoch','localtime')