Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Анонимный Pentest [VPN -> TOR -> VPN] (Часть II) - Reverse Shell за локальной сетью

Мар 12

- 16 188

- 30

English version of the article: Anonymous pentest VPN - TOR - VPN {Part II}

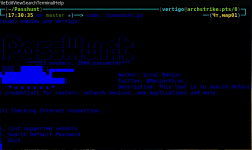

И снова здравствуйте! В прошлой статье мы разбирали создание цепочки VPN - TOR - VPN. Сегодня подготовим SRV2 к проведению тестов на проникновение и испытаем в боевых условиях.

В первой части я забыл упомянуть, SRV1 и SRV2 желательно создать в двух разный регионах, например: один во Франкфурте другой в Лондоне.

Первым делом сменим порты SSH и OpenVPN на нестандартные

Подключаемся к SRV1 по ssh

Перед тем как менять порты, сначала их нужно разрешить. К примеру SSH сменим на 4910, а OpenVPN на 4911

И снова здравствуйте! В прошлой статье мы разбирали создание цепочки VPN - TOR - VPN. Сегодня подготовим SRV2 к проведению тестов на проникновение и испытаем в боевых условиях.

В первой части я забыл упомянуть, SRV1 и SRV2 желательно создать в двух разный регионах, например: один во Франкфурте другой в Лондоне.

Первым делом сменим порты SSH и OpenVPN на нестандартные

Подключаемся к SRV1 по ssh

Перед тем как менять порты, сначала их нужно разрешить. К примеру SSH сменим на 4910, а OpenVPN на 4911

[ATTACH type="full"...

Статья Деанонимизация пользователей, Введение

Мар 10

- 17 609

- 35

Деанонимизация - это нарушение анонимности, когда о вас узнают, то что вы скрывали начиная от ip адреса, заканчивая Именем и Фамилией. Все мы оставляем некие цифровые следы или как их еще называют кибер тень. Это информация о нас как долго мы находились в сети, наши куки, информация о разрешении нашего монитора, установленных в системе шрифтов, часового пояса, какие плагины установлены в вашем браузере. Из всех полученных данных составляют цифровой след. Далее идет система мониторинга, т.е идет сравнение следа, где и какие сайты вы посещали. Соглашусь, что звучит это как-то нереально, это действительно рабочий способ, давно применяемый на практике. Итак, давайте приступим к написания скрипта.

Первое, что нам нужно узнать - это OC:

JavaScript:

var pic =...Статья Анонимный Pentest [VPN -> TOR -> VPN]

Мар 08

- 37 361

- 42

English version of the article: Anonymous pentest VPN – TOR -VPN {Part I}

Приветствую всех. На форуме, я уже довольно продолжительное время и с интересом читаю ваши статьи. Вообще в тему “Информационной безопасности” я начал вникать после знакомства с Codeby, до этого имел только поверхностное представление. И как видите, сегодня я решил написать свою первую статью. Получилась она длинная. Далее вы увидите многократное упоминание слов: vpn, tor и сервер.))))

Речь пойдет о создании цепочки VPN – TOR – VPN с последующей подготовкой конечного сервера к проведению тестов на проникновение. Преимущество такой схемы в том, что наш провайдер (ISP) не видит использования TOR, а конечный сервер, который выступает в качестве контрольного центра, ничего не знает о существовании первого VPN сервера, к которому...

Статья Android, анонимность и pentest. часть 2

Мар 07

- 4 736

- 8

0

В прошлой моей статье (недостатье) в самом конце я затронул тему: "MACкировка"

Люди хотят рандом? Окей

Для того что бы всё было удобно и красиво устанавливаем

В нём мы создадим 2 профиля: первый для автоматическое отключение сервиса WiFi в тот момент когда вы выключаете телефон (человек может что то забыть а Tasker не забудет, стоит ему только приказать! Это действо нужно для того, что бы он не включался при старте телефона и тем самым не мешал нам подменять наш Mac)

[ATTACH...

Люди хотят рандом? Окей

Для того что бы всё было удобно и красиво устанавливаем

Ссылка скрыта от гостей

В нём мы создадим 2 профиля: первый для автоматическое отключение сервиса WiFi в тот момент когда вы выключаете телефон (человек может что то забыть а Tasker не забудет, стоит ему только приказать! Это действо нужно для того, что бы он не включался при старте телефона и тем самым не мешал нам подменять наш Mac)

[ATTACH...

Статья Блокируем утечку трафика на винде при разрыве соединения с VPN

Мар 02

- 17 189

- 26

Вступительная статья

Боремся с утечкой трафика на винде.

Продолжение:

И так в первой статье мы настроили файрвол по феншую, пришло время задуматься - если мы будем пользоваться VPN или другими средствами безопасности то неплохо было бы добавить в правила файрвола один единственный адрес или диапазон адресов от нашего сервера VPN, чтобы весь наш разрешенный софт ходил строго c IP VPN и при обрыве трафик не пошел с IP адреса на который мы одеваем VPN, последствия утечки трафика приводит к деанонимизации.

Если вы внимательны изучили мою первую статью то это решение строиться очень просто, в тот же момент оно очень надежно (только для уверенных пользователей) без всяких дополнительных утилит (которые могут применять неуверенные пользователи).

Пример показан на вин 7, (если на 10 не забудьте почистить правила) клиент openvp и халявного конфига от whoer.net

Нам нужно прописать всего два правила

1)...

Боремся с утечкой трафика на винде.

Продолжение:

И так в первой статье мы настроили файрвол по феншую, пришло время задуматься - если мы будем пользоваться VPN или другими средствами безопасности то неплохо было бы добавить в правила файрвола один единственный адрес или диапазон адресов от нашего сервера VPN, чтобы весь наш разрешенный софт ходил строго c IP VPN и при обрыве трафик не пошел с IP адреса на который мы одеваем VPN, последствия утечки трафика приводит к деанонимизации.

Если вы внимательны изучили мою первую статью то это решение строиться очень просто, в тот же момент оно очень надежно (только для уверенных пользователей) без всяких дополнительных утилит (которые могут применять неуверенные пользователи).

Пример показан на вин 7, (если на 10 не забудьте почистить правила) клиент openvp и халявного конфига от whoer.net

Нам нужно прописать всего два правила

1)...

Статья Снятие образа оперативной памяти: Цифровая криминалистика Windows и Linux

Мар 02

- 36 844

- 30

Приветствую)

Речь в этой теме пойдет о снятии слепков оперативной памяти.

Зачем вообще нам нужен дамп оперативки? Да затем что там можно найти много интереснейших и неожиданных вещей)

Каких? Да разных))) Например ключики от криптоконтейнеров, различные сообщения из чатов и соцсетей, посещенные страницы в инете и вообще море системной информации.

Мы рассмотрим пару вариантов поучения дампа)

Для начала Windows

Вариант 1

Используем бесплатную программу от компании Belkasoft "

Скачать еe можно на оф. сайте, заполняем не большую форму и ссылка приходит к Вам на электронную почту.

Что можно сказать об этой программе, работает быстро и просто, не требует установки.

Запускаем исполняемый файл, выбираем путь куда будет сохранен образ и жмем capture

Вариант 2

Тоже довольно...

Речь в этой теме пойдет о снятии слепков оперативной памяти.

Зачем вообще нам нужен дамп оперативки? Да затем что там можно найти много интереснейших и неожиданных вещей)

Каких? Да разных))) Например ключики от криптоконтейнеров, различные сообщения из чатов и соцсетей, посещенные страницы в инете и вообще море системной информации.

Мы рассмотрим пару вариантов поучения дампа)

Для начала Windows

Вариант 1

Используем бесплатную программу от компании Belkasoft "

Ссылка скрыта от гостей

"Скачать еe можно на оф. сайте, заполняем не большую форму и ссылка приходит к Вам на электронную почту.

Что можно сказать об этой программе, работает быстро и просто, не требует установки.

Запускаем исполняемый файл, выбираем путь куда будет сохранен образ и жмем capture

Вариант 2

Ссылка скрыта от гостей

Тоже довольно...

"This is SPARTA" - GUI приложение тестирование на проникновение

Мар 02

- 10 484

- 18

Недавно полазив в Kali мне стало интересно посмотреть что же ещё за инструменты есть в этом дистрибутиве. На глаза попалось это приложение SPARTA.

Давайте расскажу про него немного.

SPARTA - Это приложение написано на Pythone для проведение тестирование на проникновение сетевой инфраструктуры с GUI.

SPARTA обладает красивым и лаконичным GUI что позволяет пользоваться этим приложением новичкам которые не очень хорошо знакомы с командной строкой. Также приложение автоматизирует весь процесс проведение аудита безопасности.

Давайте расскажу про него немного.

SPARTA - Это приложение написано на Pythone для проведение тестирование на проникновение сетевой инфраструктуры с GUI.

SPARTA обладает красивым и лаконичным GUI что позволяет пользоваться этим приложением новичкам которые не очень хорошо знакомы с командной строкой. Также приложение автоматизирует весь процесс проведение аудита безопасности.

SPARTA уже предустановлена в Kali Linux.

Ubuntu 14.04 / Debian

Зависимости SPARTA

Если у вас нету Nmap то ставим его

Если у вас не стоит Hydra то ставим ее

Ubuntu 14.04 / Debian

Bash:

apt-get install python-elixir python-qt4 xsltprocЗависимости SPARTA

Если у вас нету Nmap то ставим его

Bash:

apt-get install nmapЕсли у вас не стоит Hydra то ставим ее

Bash:

apt-get install libssl-dev libssh-dev libidn11-dev libpcre3-dev libgtk2.0-dev libmysqlclient-dev libpq-dev libsvn-dev...Статья Устранение проблем с Kali Linux [MSI-тред]

Мар 01

- 21 780

- 28

Даров, камрады. Загадили, извиняюсь за выражение, ***** весь раздел.

1) Не могу записать на флешку

2) Не могу запустить

3) Не могу поставить дрова.

4) Не могу ничего, я [запретили ругань на форуме, так что всю экспрессию из статьи вырезал((( ]

Выложу коротенький мануал по этим 3 проблемам с Kali и их исправлению.

Я решил описать три проблемных момента в использовании Kali Linux и ноутбука:

1) Не могу записать на флешку

2) Не могу запустить

3) Не могу поставить дрова.

4) Не могу ничего, я [запретили ругань на форуме, так что всю экспрессию из статьи вырезал((( ]

Выложу коротенький мануал по этим 3 проблемам с Kali и их исправлению.

Ноутбук MSI с dualboot (Windows + Kali Linux 2018.1). Мануал особенно актуален для владельцев более менее новых ноутбуков с гибридной графикой.

Я решил описать три проблемных момента в использовании Kali Linux и ноутбука:

Самый первый косяк, который может привести к тому, что юзер "кококо..кудКУД..КУДАХ" (расшифровка: "идите подальше со своим Калом, ставлю Parrot") - это траблы с записью на флешку с целью установки на HDD.

Тут бывет 2 проблемы: в BIOS/UEFI и методе записи.

Не нужно слушать леммингов и ставить Кал v. 1.1. Используйте последнюю версию дистрибутива, там поддерживается UEFI. Соответственно...

Тут бывет 2 проблемы: в BIOS/UEFI и методе записи.

Не нужно слушать леммингов и ставить Кал v. 1.1. Используйте последнюю версию дистрибутива, там поддерживается UEFI. Соответственно...

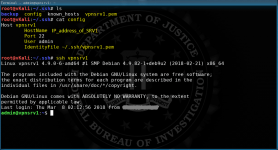

Статья Passhunt Утилита для нахождения дефолтных данных устройств

Мар 01

- 8 438

- 11

Здравствуйте ,Уважаемые Жители Форума.

Появилась интересная утилита,которую можно использовать в виде справочника.

Собственно,справка ко многим устройствам и является её предназначением.

Passhunt-инструмент для поиска данных по умолчанию для сетевых устройств и web-приложений

Обладает базой наименований 523 поставщиков ,включая 2084 пароля по-умолчанию к устройствам.

Установка:

При запуске нам сразу предлагается посмотреть список,введя 1

2 - перейти для указания поиска дефолтных данных для конкретного устройства

Вводить надо прописью,а не числом.

3- понятно,что выход из директории утилиты и прекращение работы с ней.

Все пароли взяты

Работает инструмент быстро...

Появилась интересная утилита,которую можно использовать в виде справочника.

Собственно,справка ко многим устройствам и является её предназначением.

Passhunt-инструмент для поиска данных по умолчанию для сетевых устройств и web-приложений

Обладает базой наименований 523 поставщиков ,включая 2084 пароля по-умолчанию к устройствам.

Установка:

Код:

# git clone https://github.com/Viralmaniar/Passhunt.git

# cd Passhunt

# pip3 install -r requirements.txt

# chmod +x Passhunt.py

# python Passhunt.py - команда запуска2 - перейти для указания поиска дефолтных данных для конкретного устройства

Вводить надо прописью,а не числом.

3- понятно,что выход из директории утилиты и прекращение работы с ней.

Все пароли взяты

Ссылка скрыта от гостей

на случай,если кто-то пожелает не качать утилиту,а просто пользоваться ссылкой.Работает инструмент быстро...