Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Python+requests+threading. Перебор пароля в формах авторизации

Мар 15

- 11 309

- 4

Приветствую всех специалистов и заинтересованных Информационной Безопасностью на этом замечательном ресурсе. Продолжаю свой цикл статей по изучению языков программирования.

С публикации моей последней статьи прошло ~2 месяца и в обсуждении к ней я пообещал написать новый скрипт/программу, которая бы:

1. Использовала бы замечательный модуль requests;

2. Использовала бы многопоточность через модуль threading;

3. Забирала бы пароли из готовой базы данных;

4. При новом POST-запросе к форме авторизации меняла бы «случайно» заголовки.

Сразу прошу прощения за столь долгое отсутствие на форуме, но задачу я выполнил, а Вам ее оценивать. Ну что начнем?!

Подготовка

Поставим задачу следующим образом. У нас будет некий сайт, на котором будет открыта форма авторизации, CMS я выбрал Wordpress и что бы долго не морочится скачал готовый...

С публикации моей последней статьи прошло ~2 месяца и в обсуждении к ней я пообещал написать новый скрипт/программу, которая бы:

1. Использовала бы замечательный модуль requests;

2. Использовала бы многопоточность через модуль threading;

3. Забирала бы пароли из готовой базы данных;

4. При новом POST-запросе к форме авторизации меняла бы «случайно» заголовки.

Сразу прошу прощения за столь долгое отсутствие на форуме, но задачу я выполнил, а Вам ее оценивать. Ну что начнем?!

Подготовка

Поставим задачу следующим образом. У нас будет некий сайт, на котором будет открыта форма авторизации, CMS я выбрал Wordpress и что бы долго не морочится скачал готовый...

Статья EternalView .Небольшой framework для pentest

Мар 12

- 7 906

- 7

И снова день добрый , Уважаемые Форумчане и Дорогие Читатели.

Наверное вам успел поднадоесть за эти несколько дней.

Тестировал неплохой сегодня инструмент.

Название у него немного созвучно с известным модулем.

Он вобрал в себя всё современное и необходимое для сбора информации.

Своего рода , небольшой framework.

В будущем , у автора неплохая задумка сделать так ,чтобы инструмент мог работать и с Windows.

И вживить модуль обнаружения и обхода файерволлa.

Cразу перейдём к делу.

Зависимости:

Linux

python3

Metasploit

Nmap

Autopwn-приложение для автоматизации модуля Eternal Blue из Metasploit

В него также входит необязательная зависимость-Ngrok

Но вполне можно обойтись и без этого.Корректно он пока не запускается.

Утомлять вас не собираюсь,если кто-то считает ,что не сможет жить без Autopwn:

Установка EternalView:

Наверное вам успел поднадоесть за эти несколько дней.

Тестировал неплохой сегодня инструмент.

Название у него немного созвучно с известным модулем.

Он вобрал в себя всё современное и необходимое для сбора информации.

Своего рода , небольшой framework.

В будущем , у автора неплохая задумка сделать так ,чтобы инструмент мог работать и с Windows.

И вживить модуль обнаружения и обхода файерволлa.

Cразу перейдём к делу.

Зависимости:

Linux

python3

Metasploit

Nmap

Autopwn-приложение для автоматизации модуля Eternal Blue из Metasploit

В него также входит необязательная зависимость-Ngrok

Но вполне можно обойтись и без этого.Корректно он пока не запускается.

Утомлять вас не собираюсь,если кто-то считает ,что не сможет жить без Autopwn:

Код:

# git clone https://github.com/rpranshu/Autopwn.git

# cd Autopwn/

# chmod +x Autopwn

# cp autopwn /usr/local/bin/AutopwnУстановка EternalView:

Код:

# git clone...Статья Анонимный Pentest [VPN -> TOR -> VPN] (Часть II) - Reverse Shell за локальной сетью

Мар 12

- 16 137

- 30

English version of the article: Anonymous pentest VPN - TOR - VPN {Part II}

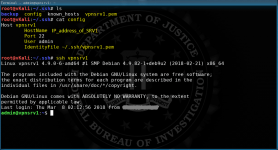

И снова здравствуйте! В прошлой статье мы разбирали создание цепочки VPN - TOR - VPN. Сегодня подготовим SRV2 к проведению тестов на проникновение и испытаем в боевых условиях.

В первой части я забыл упомянуть, SRV1 и SRV2 желательно создать в двух разный регионах, например: один во Франкфурте другой в Лондоне.

Первым делом сменим порты SSH и OpenVPN на нестандартные

Подключаемся к SRV1 по ssh

Перед тем как менять порты, сначала их нужно разрешить. К примеру SSH сменим на 4910, а OpenVPN на 4911

И снова здравствуйте! В прошлой статье мы разбирали создание цепочки VPN - TOR - VPN. Сегодня подготовим SRV2 к проведению тестов на проникновение и испытаем в боевых условиях.

В первой части я забыл упомянуть, SRV1 и SRV2 желательно создать в двух разный регионах, например: один во Франкфурте другой в Лондоне.

Первым делом сменим порты SSH и OpenVPN на нестандартные

Подключаемся к SRV1 по ssh

Перед тем как менять порты, сначала их нужно разрешить. К примеру SSH сменим на 4910, а OpenVPN на 4911

[ATTACH type="full"...

Статья Деанонимизация пользователей, Введение

Мар 10

- 17 582

- 35

Деанонимизация - это нарушение анонимности, когда о вас узнают, то что вы скрывали начиная от ip адреса, заканчивая Именем и Фамилией. Все мы оставляем некие цифровые следы или как их еще называют кибер тень. Это информация о нас как долго мы находились в сети, наши куки, информация о разрешении нашего монитора, установленных в системе шрифтов, часового пояса, какие плагины установлены в вашем браузере. Из всех полученных данных составляют цифровой след. Далее идет система мониторинга, т.е идет сравнение следа, где и какие сайты вы посещали. Соглашусь, что звучит это как-то нереально, это действительно рабочий способ, давно применяемый на практике. Итак, давайте приступим к написания скрипта.

Первое, что нам нужно узнать - это OC:

JavaScript:

var pic =...Статья Анонимный Pentest [VPN -> TOR -> VPN]

Мар 08

- 37 302

- 42

English version of the article: Anonymous pentest VPN – TOR -VPN {Part I}

Приветствую всех. На форуме, я уже довольно продолжительное время и с интересом читаю ваши статьи. Вообще в тему “Информационной безопасности” я начал вникать после знакомства с Codeby, до этого имел только поверхностное представление. И как видите, сегодня я решил написать свою первую статью. Получилась она длинная. Далее вы увидите многократное упоминание слов: vpn, tor и сервер.))))

Речь пойдет о создании цепочки VPN – TOR – VPN с последующей подготовкой конечного сервера к проведению тестов на проникновение. Преимущество такой схемы в том, что наш провайдер (ISP) не видит использования TOR, а конечный сервер, который выступает в качестве контрольного центра, ничего не знает о существовании первого VPN сервера, к которому...

Статья Android, анонимность и pentest. часть 2

Мар 07

- 4 716

- 8

0

В прошлой моей статье (недостатье) в самом конце я затронул тему: "MACкировка"

Люди хотят рандом? Окей

Для того что бы всё было удобно и красиво устанавливаем

В нём мы создадим 2 профиля: первый для автоматическое отключение сервиса WiFi в тот момент когда вы выключаете телефон (человек может что то забыть а Tasker не забудет, стоит ему только приказать! Это действо нужно для того, что бы он не включался при старте телефона и тем самым не мешал нам подменять наш Mac)

[ATTACH...

Люди хотят рандом? Окей

Для того что бы всё было удобно и красиво устанавливаем

Ссылка скрыта от гостей

В нём мы создадим 2 профиля: первый для автоматическое отключение сервиса WiFi в тот момент когда вы выключаете телефон (человек может что то забыть а Tasker не забудет, стоит ему только приказать! Это действо нужно для того, что бы он не включался при старте телефона и тем самым не мешал нам подменять наш Mac)

[ATTACH...

Статья Блокируем утечку трафика на винде при разрыве соединения с VPN

Мар 02

- 17 127

- 26

Вступительная статья

Боремся с утечкой трафика на винде.

Продолжение:

И так в первой статье мы настроили файрвол по феншую, пришло время задуматься - если мы будем пользоваться VPN или другими средствами безопасности то неплохо было бы добавить в правила файрвола один единственный адрес или диапазон адресов от нашего сервера VPN, чтобы весь наш разрешенный софт ходил строго c IP VPN и при обрыве трафик не пошел с IP адреса на который мы одеваем VPN, последствия утечки трафика приводит к деанонимизации.

Если вы внимательны изучили мою первую статью то это решение строиться очень просто, в тот же момент оно очень надежно (только для уверенных пользователей) без всяких дополнительных утилит (которые могут применять неуверенные пользователи).

Пример показан на вин 7, (если на 10 не забудьте почистить правила) клиент openvp и халявного конфига от whoer.net

Нам нужно прописать всего два правила

1)...

Боремся с утечкой трафика на винде.

Продолжение:

И так в первой статье мы настроили файрвол по феншую, пришло время задуматься - если мы будем пользоваться VPN или другими средствами безопасности то неплохо было бы добавить в правила файрвола один единственный адрес или диапазон адресов от нашего сервера VPN, чтобы весь наш разрешенный софт ходил строго c IP VPN и при обрыве трафик не пошел с IP адреса на который мы одеваем VPN, последствия утечки трафика приводит к деанонимизации.

Если вы внимательны изучили мою первую статью то это решение строиться очень просто, в тот же момент оно очень надежно (только для уверенных пользователей) без всяких дополнительных утилит (которые могут применять неуверенные пользователи).

Пример показан на вин 7, (если на 10 не забудьте почистить правила) клиент openvp и халявного конфига от whoer.net

Нам нужно прописать всего два правила

1)...