Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Striker - сканер для получения различной информации

Апр 23

- 8 939

- 6

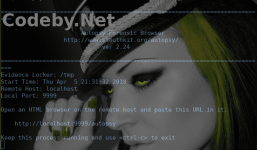

Входите в мир кибербезопасности? Ищете надежный инструмент для сбора информации? Striker — это сканер, который поможет новичкам и профессионалам эффективно проводить разведку целей, обнаруживая важные данные, от обхода Cloudflare до анализа серверов.

Узнайте о возможностях Striker, включая сбор заголовков, фингерпринтинг ОС, обнаружение CMS, Whois, сканирование портов и создание карт атаки. Получите информацию об электронных адресах и связях сервера. Простое использование и автоматизация делают Striker идеальным выбором для быстрого старта в сборе данных.

Статья Поиск пакетов для Kali Linux

Апр 22

- 8 227

- 0

Источник:

Ссылка скрыта от гостей

В предыдущей статье мы рассмотрели

Ссылка скрыта от гостей

. С легкостью установки, которые обеспечивает APT, у нас есть выбор среди десятков тысяч пакетов, однако оборотной стороной является то, что у нас есть десятки тысяч пакетов. Выяснить, какие пакеты доступны и найти один, которые нам нужен, может быть сложной задачей, особенно для новичков в Linux. В этой статье мы будем рассматривать три утилиты, которые могут быть использованы для поиска через haystack и помочь вам воспользоваться обширной экосистемой с открытым исходным кодом.apt-cache

Различные интерфейсы, доступные для поиска пакетов apt-cache имеет самые основные и элементарные из всех их . Однако это также...

Площадки для поиска удаленной работы и фриланса

Апр 20

- 4 927

- 5

M

Рейтинг наиболее популярных современных онлайн-площадок по категориям, которые помогут вам зарабатывать не выходя из дома.

Популярные сервисы для поиска удаленной работы и фриланса

Популярные сервисы для поиска удаленной работы и фриланса

-

Ссылка скрыта от гостей— один из ведущих фриланс-сервисов в СНГ, который отличается отсутствием ограничений. Для начала работы достаточно пройти быструю регистрацию, никаких вложений не требуется.

-

Ссылка скрыта от гостей— биржа для заказчиков и исполнителей, которая включает в себя широкий выбор специализаций. Доступны две функции для работы - роль заказчика и исполнителя одновременно.

-

Ссылка скрыта от гостей— популярный российский ресурс с хорошими возможностями. Есть опция рекламы фрилансеров на главной странице, но для работы нужно обязательно приобрести PRO-аккаунт.

-

Ссылка скрыта от гостей— фриланс-сервис, который подойдет как для начинающих специалистов, так и для профессионалов...

Архивная Nimses. Что это? И как получить с этого выгоду?

Апр 14

- 6 181

- 12

Что такое Nimses?

- Как написано на сайте "Nimses — единая мировая система, которая фиксирует и сохраняет прожитое время человеческой жизни и позволяет управлять им. После регистрации в Nimses каждая минута жизни человека превращается в один nim (ним), уникальную несгораемую цифровую запись. Общее количество нимов произведенных и полученных одним человеком, накапливаются на индивидуальном балансе, в nimb (нимбе). Человек может управлять своими нимами, используя бесплатное геолокационное приложение Nimses." или же многие думают что это лучше чем кнопка бабло(это не так)

Про Nimses и предыстория.

На начале публичного запуска(Июнь 2017 год) приложение стало очень популярным, насколько? Не буду говорить цифру скачиваний которая написана на сайте, но скажу от себя тогда я не мог зарегистрироваться, ибо всё их сервисы по рассылке сообщений с кодом были под очень сильной нагрузкой, только на 2 день у меня...

- Как написано на сайте "Nimses — единая мировая система, которая фиксирует и сохраняет прожитое время человеческой жизни и позволяет управлять им. После регистрации в Nimses каждая минута жизни человека превращается в один nim (ним), уникальную несгораемую цифровую запись. Общее количество нимов произведенных и полученных одним человеком, накапливаются на индивидуальном балансе, в nimb (нимбе). Человек может управлять своими нимами, используя бесплатное геолокационное приложение Nimses." или же многие думают что это лучше чем кнопка бабло(это не так)

Про Nimses и предыстория.

На начале публичного запуска(Июнь 2017 год) приложение стало очень популярным, насколько? Не буду говорить цифру скачиваний которая написана на сайте, но скажу от себя тогда я не мог зарегистрироваться, ибо всё их сервисы по рассылке сообщений с кодом были под очень сильной нагрузкой, только на 2 день у меня...

Статья Альтернативный метод составления словарей для атак на Wi-Fi сети

Апр 09

- 17 185

- 28

Кому известно откуда берутся существующие словари, типа "Топ 500 паролей Wi-Fi" ? Если задуматься, то они не могут никак "утечь", пароли из них не устанавливаются "по дефолту" как пароли от роутеров, нет-камер и прочего IoT-дерема. Они вообще не имеют массовый характер с точки зрения доступности и хранения. Разве что вся видящее око Google и Apple знают все пароли на планете благодаря функции "Backup and restore options". Но до сих пор известных случаев их утечек не было.

Между тем, тестировать сети мне приходилось часто и зачастую они оказывались неуязвимы к типичным атакам WEP/WPS/WPA. Тогда остается практически только перебор паролей методом грубой силы. Множество раз я подходил к процессу составления словаря для данной задачи с разных сторон. И всегда результаты оказывались не достаточно конкретизированными, скудными, а пермутации ситуацию сильно не меняли.

Однако, в итоге эта, практически...

Между тем, тестировать сети мне приходилось часто и зачастую они оказывались неуязвимы к типичным атакам WEP/WPS/WPA. Тогда остается практически только перебор паролей методом грубой силы. Множество раз я подходил к процессу составления словаря для данной задачи с разных сторон. И всегда результаты оказывались не достаточно конкретизированными, скудными, а пермутации ситуацию сильно не меняли.

Однако, в итоге эта, практически...

Статья Kali Linux. Forensic Tools

Апр 05

- 11 478

- 2

Приветствую всех пользователей и гостей Сodeby)

Специально пропустил слово форум в приветствии, ибо Codeby это уже давно больше чем просто форум, у нас есть уже мобильный клиент на андроид, на подходе МК для iOS, и скоро выйдет свой дистрибутив для пентеста, а самое главное дружное сообщество людей которым интересна тема ИБ, это я все к тому что хватит наверное тролить друг друга (камень в этот огород ) и выяснять какая операционная система лучше (камень в этот огород ), везде есть свои плюсы и минусы.

Ребята, давайте жить дружно)))

Дело было вечером, делать было нечего, и вот что из этого получилось)))

Пока CodebyOS готовится, пишем про Kali

Во многих случаях Kali Linux считается одним из самых популярных дистрибутивов в области безопасности. Kali содержит...

Специально пропустил слово форум в приветствии, ибо Codeby это уже давно больше чем просто форум, у нас есть уже мобильный клиент на андроид, на подходе МК для iOS, и скоро выйдет свой дистрибутив для пентеста, а самое главное дружное сообщество людей которым интересна тема ИБ, это я все к тому что хватит наверное тролить друг друга (камень в этот огород ) и выяснять какая операционная система лучше (камень в этот огород ), везде есть свои плюсы и минусы.

Ребята, давайте жить дружно)))

Дело было вечером, делать было нечего, и вот что из этого получилось)))

Пока CodebyOS готовится, пишем про Kali

Во многих случаях Kali Linux считается одним из самых популярных дистрибутивов в области безопасности. Kali содержит...

Статья Пара полезных программ для поиска дополнительных доменов/сабдоменов (не брутфорс)

Апр 04

- 5 218

- 5

Занимаетесь анализом сетевой инфраструктуры? Ищете новые методы для обнаружения доменов и субдоменов? Большинство успешных исследований опираются на применение разнообразных техник и специализированных инструментов. Узнайте, как CTFR и GetAltName помогут расширить ваши возможности.

Ознакомьтесь с принципами работы CTFR, использующей Certificate Transparency, и GetAltName, извлекающей информацию из SSL-сертификатов. Эти программы откроют неочевидные связи и альтернативные имена, которые обычный брутфорс может пропустить. Только проверенные методы и полезные инструменты для глубокого анализа!