Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья RTL 8812AU – что делать, если не устанавливается драйвер

Май 25

- 45 952

- 62

Всем привет!

Сразу хочу сказать – всё что здесь написано, проверено мной лично. Тема отслеживается больше года.

Поехали.

В последнее время на форуме, да и мне лично часто стали задавать такой вопрос:

Не устанавливается драйвер, что делать и скрин в придачу типа такого

Действительно, разработчики Kali Linux не очень то заморачиваютя с поддержкой новых чипов Wi-Fi адаптеров. В основном поддержка на уровне ядра используется для старых чипсетов RTL 8187L, Atheros AR9271, RT3572, RT3070.

25 апреля 2017 было объявлено о запуске Kali Linux 2017.1. При выпуске релиза было заявлено о поддержке

чипсетов RTL8812AU которые используются в адаптерах ALFA AWUS036ACH

Есть такая поговорка:

Обещать – не значит жениться

Так вот, много людей купили эти адаптеры, расчитывая на то, что он будет работать из коробки, но не тут то было.

Хочу заявить, что настоящие ALFA AWUS036ACH, которые производятся на заводе Alfa Network Inc.

в Тайване...

Сразу хочу сказать – всё что здесь написано, проверено мной лично. Тема отслеживается больше года.

Поехали.

В последнее время на форуме, да и мне лично часто стали задавать такой вопрос:

Не устанавливается драйвер, что делать и скрин в придачу типа такого

Действительно, разработчики Kali Linux не очень то заморачиваютя с поддержкой новых чипов Wi-Fi адаптеров. В основном поддержка на уровне ядра используется для старых чипсетов RTL 8187L, Atheros AR9271, RT3572, RT3070.

25 апреля 2017 было объявлено о запуске Kali Linux 2017.1. При выпуске релиза было заявлено о поддержке

чипсетов RTL8812AU которые используются в адаптерах ALFA AWUS036ACH

Есть такая поговорка:

Обещать – не значит жениться

Так вот, много людей купили эти адаптеры, расчитывая на то, что он будет работать из коробки, но не тут то было.

Хочу заявить, что настоящие ALFA AWUS036ACH, которые производятся на заводе Alfa Network Inc.

в Тайване...

Статья OsmocomBB: Глубокое погружение в возможности программной реализации GSM-стека

Май 25

- 126 396

- 342

Приветствую, форумчане! В этой статье я хочу рассказать о том, как начать работать с osmocom-bb - проекте, позволяющем сделать из старой моторолы инструмент изучения и тестирования GSM сетей.

Я постараюсь дать достаточное количество информации, что бы вы без лишней боли смогли начать работу с osmocom.

Osmocom? Впервые слышу!

Osmocom - это открытая имплементация стека протоколов GSM. Включает в себя программное обеспечение и инструменты, реализующие различные стандарты мобильной связи, включая GSM, DECT, TETRA и другие. Так описано на

Osmocom-bb реализует клиентскую часть протокола GSM. Для этого используются телефоны на базе чипсета calypso и mediatek. К таким телефонам относятся, например, motorola c115, motorola c118, motorola c123, Neo 1973, SciphoneDreamG2. Полный список можно посмотреть на официальном сайте...

Я постараюсь дать достаточное количество информации, что бы вы без лишней боли смогли начать работу с osmocom.

Osmocom? Впервые слышу!

Osmocom - это открытая имплементация стека протоколов GSM. Включает в себя программное обеспечение и инструменты, реализующие различные стандарты мобильной связи, включая GSM, DECT, TETRA и другие. Так описано на

Ссылка скрыта от гостей

.Osmocom-bb реализует клиентскую часть протокола GSM. Для этого используются телефоны на базе чипсета calypso и mediatek. К таким телефонам относятся, например, motorola c115, motorola c118, motorola c123, Neo 1973, SciphoneDreamG2. Полный список можно посмотреть на официальном сайте...

Darknet vs Dark Web vs Deep Web vs Surface Web — различные части интернета

Май 24

- 12 371

- 8

Darknet, Dark web, Deep web и Surface web — думаю, что каждый технический энтузиаст, так или иначе, сталкивался с упомянутыми выше понятиями, тем не менее, до конца не понимая их полного значения. Иногда даже профессионалы начинают путаться в этих терминах.

Мы надеемся, что данная статья поможет вам разобраться с этими, часто путаемыми между собой, понятиями.

Так все же, в чем основное отличие Darknet, Dark Web, Deep web и Surface Web?

Говоря вкратце, мы можем с уверенностью сказать, что эти термины являются различными частями Интернета/Мировой паутины (World Wide Web (WWW)), в которых вебсайты обладают различными правами доступа. Тем не менее, Darknet является «темнейшей» стороной Интернета, в то время как Surface web является «светлейшей».

Интересный факт. Знаете ли вы, что только около 4% интернета доступно через поисковые системы, такие как Google, Bing или Yahoo, а оставшиеся 96% содержимого Интернета доступно только с помощью...

Статья [Анти-Форензика] 12 бесплатных инструментов, которые навсегда удалят файлы с вашего компьютера и сделают невозможным их восстановление

Май 24

- 8 470

- 5

1. WipeFile

WipeFile полностью перезаписывает информацию, поэтому не существует какого-либо способа восстановить файлы либо их содержимое.

2. Eraser

Ссылка скрыта от гостей

является портативным приложением, которое быстро и безопасно стирает файлы и папки. Данное приложение поддерживает 14 различных методов очистки, например, два стандарта, которые использует ВМС США, стандарт Министерства обороны США, ВВС США и НАТО.WipeFile полностью перезаписывает информацию, поэтому не существует какого-либо способа восстановить файлы либо их содержимое.

2. Eraser

Ссылка скрыта от гостей

навсегда удаляет файлы, папки и их ранее удаленные копии. Он перезаписывает файлы, которые были удалены, абсолютно случайными данными. В данном приложении имеется полностью настраиваемый планировщик (Scheduler). Существует несколько вариантов того, сколько раз удаляемые файлы перезаписываются случайными данными, включая две версии стандарта DOD 5220.22-M США (3-pass и 7-pass) и метод Гутмана (Gutmann method), который 35 раз...Статья 10 лучших Linux дистрибутивов по безопасности для защиты приватности и конфиденциальности в 2018 году

Май 24

- 17 822

- 16

В наше время Linux дистрибутивы по безопасности становятся более полезными и нужными, чем это было прежде, т.к. защита конфиденциальности онлайн на данный момент является одной из важнейших проблем, с которыми сегодня столкнулось наше поколение.

Проблема конфиденциальности сейчас является особенно актуальной, т.к. большинство популярных операционных систем, которым мы доверяем наши данные и приватную информацию, заявляющих, что они смогут защитить нашу конфиденциальность, тем не менее

Так все же, зачем вам необходим безопасный дистрибутив Linux, защищающий вашу конфиденциальность? Существует несколько основных причин:

Проблема конфиденциальности сейчас является особенно актуальной, т.к. большинство популярных операционных систем, которым мы доверяем наши данные и приватную информацию, заявляющих, что они смогут защитить нашу конфиденциальность, тем не менее

Ссылка скрыта от гостей

Поэтому, если вас беспокоит ваша конфиденциальность или вы считаете, что ваша операционная система сливает ваши личные данные в Интернете без вашего разрешения, - тогда пришло время «снести» эту операционную систему. Так все же, зачем вам необходим безопасный дистрибутив Linux, защищающий вашу конфиденциальность? Существует несколько основных причин:

- ...

Статья NETIS WF2190 - Как установить драйвер 8812au.ko

Май 23

- 8 324

- 19

Всем доброго вечера, сегодня днем я решил приобрести себе новый вайфай адаптер который обсуждал на форуме.

Получив одобрение, я пошел в магазин и приобрел сия чудо, принес домой распаковал и поставил, но заветная зеленая лампочка не горела.....

Тогда я начал лазить по форумам и гитхабу, долбить во все инстанции и получал разные советы/наставления, ни один из них мне не помог.

Потратив часа 2 - 3 в пустую, я опустил руки и уже обдумывал его возврат а на деньги вырученые с возврата, просто потратить на поход в кино.

И тут один добрый Человек сказал что :

Шаг #1 - Добавление нового пользователя.

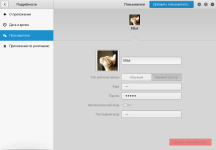

Откройте: Параметры -> Подробности -> Пользователи.

И создайте пользователя, обязательно на [COLOR=rgb(97, 189...

Получив одобрение, я пошел в магазин и приобрел сия чудо, принес домой распаковал и поставил, но заветная зеленая лампочка не горела.....

Тогда я начал лазить по форумам и гитхабу, долбить во все инстанции и получал разные советы/наставления, ни один из них мне не помог.

Потратив часа 2 - 3 в пустую, я опустил руки и уже обдумывал его возврат а на деньги вырученые с возврата, просто потратить на поход в кино.

И тут один добрый Человек сказал что :

И тогда я решил обновить систему, и все заработало, сейчас расскажу как это сделать и в какой последовательности.Поддержка чипсета RTL8812AU была влючена ещё в версии Kali Linux 2017.1

Шаг #1 - Добавление нового пользователя.

Откройте: Параметры -> Подробности -> Пользователи.

И создайте пользователя, обязательно на [COLOR=rgb(97, 189...

Статья Информационная безопасность и защита информации на предприятии

Май 13

- 16 859

- 17

Приветствую всех!

Дисклеймер: тут возникла небольшая потребность восполнить пробелы по профориентации посетителей форума, решил помочь в силу своих возможностей, статья не является истиной в последней инстанции, так что попрошу дополнить тему людей с опытом работы в сфере защиты информации/штатных пентестеров и т.д. Статья может показаться получится скучноватой из-за ФЗ и ГОСТов, но тут ничего не поделать.

Тема информационной безопасности (далее - ИБ) достаточно популярна сегодня в медийном пространстве. Многие изучают данную область знаний в качестве любителей, что прекрасно. В Сети регулярно появляются вопросы «Как и с чего начать свой путь в ИБ?» и т.д. Иногда задают более умные вопросы: «А какое направление выбрать»? Собственно, ответ на последний вопрос каждый должен дать сам себе, ознакомившись с основными направлениями ИБ/IT.

Так же люди, занимающиеся ИБ в качестве хобби спрашивают, как им «вкатиться» в...

Дисклеймер: тут возникла небольшая потребность восполнить пробелы по профориентации посетителей форума, решил помочь в силу своих возможностей, статья не является истиной в последней инстанции, так что попрошу дополнить тему людей с опытом работы в сфере защиты информации/штатных пентестеров и т.д. Статья может показаться получится скучноватой из-за ФЗ и ГОСТов, но тут ничего не поделать.

Тема информационной безопасности (далее - ИБ) достаточно популярна сегодня в медийном пространстве. Многие изучают данную область знаний в качестве любителей, что прекрасно. В Сети регулярно появляются вопросы «Как и с чего начать свой путь в ИБ?» и т.д. Иногда задают более умные вопросы: «А какое направление выбрать»? Собственно, ответ на последний вопрос каждый должен дать сам себе, ознакомившись с основными направлениями ИБ/IT.

Так же люди, занимающиеся ИБ в качестве хобби спрашивают, как им «вкатиться» в...

Ключевые слова , Встроенные функции

Май 09

- 4 934

- 0

Добрый день , в сети полно ответов и советов как стоит и как не стоит называть переменные , дабы не посылать пользователей гуглить, добавим и нам в раздел эту инфу

False - ложь.

True - истина.

None - "пустой" объект.

and - логическое И.

with / as - менеджер контекста

assert условие - возбуждает исключение, если условие ложно.

break - выход из цикла.

class - пользовательский тип, состоящий из методов и атрибутов.

continue - переход на следующую итерацию цикла.

def - определение функции.

[COLOR=rgb(250, 197...

True - истина.

None - "пустой" объект.

and - логическое И.

with / as - менеджер контекста

assert условие - возбуждает исключение, если условие ложно.

break - выход из цикла.

class - пользовательский тип, состоящий из методов и атрибутов.

continue - переход на следующую итерацию цикла.

def - определение функции.

[COLOR=rgb(250, 197...