Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

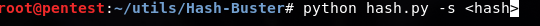

Hash-Buster v2.0 - Поиск хэша

Июн 12

- 6 859

- 1

Всем привет, сегодня я вам покажу инструмент Hash-Buster, который расшифровывает хэши.

Особенности инструмента

- Автоматическая идентификация типа хэша.

- Поддержка MD5, SHA1, SHA2.

- Может извлекать хэши из файла.

- Может рекурсивно находить хэши из каталога.

- 6 надежных API.

Установка

Качать тут:

Код:

https://github.com/s0md3v/Hash-Buster

Код:

chmod +x hash.pyФункционал

Крекинг одного хэша:

Крекинг хэшей из файла :

Поиск хэшей из каталога :

Демонстрация

Попробуем расшифровать хэши...

Архивная Пост эксплуатация скомпроментированных Windows систем. Metasploit Incognito

Июн 11

- 5 281

- 13

Актуальная версия на 2025 год: Metasploit: повышение привилегий через кражу токенов

Всем посетителям форума, доброго времени дня. Сегодня я решил осветить один из встроенных модулей в metasploit framework, о котором мало кто знает и мало кто пользуется, но на самом деле данный модуль позволяет поднять свои привилегии вплоть до администратора домена или предприятия в зависимости от того, как повезет. Для этого данный модуль использует такой тип данных как shell token. Token это своеобразный временный ключ, который позволит получить доступ к системе и сети без необходимости каждый раз вводить учётные данные. То есть при входе администратора на сервер или ПК в системе создается токен с его учетными данными и именно его мы будем пытаться эксплуатировать.

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под...

Всем посетителям форума, доброго времени дня. Сегодня я решил осветить один из встроенных модулей в metasploit framework, о котором мало кто знает и мало кто пользуется, но на самом деле данный модуль позволяет поднять свои привилегии вплоть до администратора домена или предприятия в зависимости от того, как повезет. Для этого данный модуль использует такой тип данных как shell token. Token это своеобразный временный ключ, который позволит получить доступ к системе и сети без необходимости каждый раз вводить учётные данные. То есть при входе администратора на сервер или ПК в системе создается токен с его учетными данными и именно его мы будем пытаться эксплуатировать.

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под...

Статья Создаем USB stealer паролей (для начинающих)

Июн 05

- 44 500

- 47

Приветсвую!

Мой первый пост, так что не судите строго

В этой статье, уважаемый %username%, ты научишься создать свою собственную usb-флешку, для быстрого бэкапа (кражи) паролей с нужной для тебя рабочей станции.

Что же нам для этого надо:Мой первый пост, так что не судите строго

В этой статье, уважаемый %username%, ты научишься создать свою собственную usb-флешку, для быстрого бэкапа (

1) usb флюшка

2) продукты от Nirsoft'a, которые можно скачать бесплатно с офф. сайта

Ссылка скрыта от гостей

:- MessenPass

- Mail PassView

- Protected Storage PassView

- Dialupass

- BulletsPassView

- Network Password Recovery

- SniffPass Password Sniffer

- RouterPassView

- PstPassword

- WebBrowserPassView

- WirelessKeyView

- Remote Desktop PassView

- VNCPassView

3) Открываем блокнот, после чего вставляем в него следующее содержимое:

Код:

start mspass.exe /stext mspass.txt

start mailpv.exe /stext mailpv.txt<br>start pspv.exe /stext...Статья [Шпаргалка] Разведка и аудит сервера

Июн 02

- 43 427

- 26

Всем привет! Решил поделиться с Вами списком полезных, как я считаю, команд для Linux систем со стороны аналитика.

Возможно, пригодятся тем, кто начинает осваивать CTF.

А так же, не будут лишними, что бы иметь их под рукой, проводя аудит реальной системы.

Теперь по порядку:

Операционная система.

Определение версии и типа дистрибутива:

Определение версии ядра и разрядности системы:

Информация о переменных окружения:

[ATTACH type="full"...

Возможно, пригодятся тем, кто начинает осваивать CTF.

А так же, не будут лишними, что бы иметь их под рукой, проводя аудит реальной системы.

Теперь по порядку:

Операционная система.

Определение версии и типа дистрибутива:

Код:

cat /etc/issue

cat /etc/*-release

lsb_release -a

cat /etc/lsb-release # Debian based

cat /etc/redhat-release # Redhat basedОпределение версии ядра и разрядности системы:

Код:

cat /proc/version

uname -a

uname -mrs

rpm -q kernel

dmesg | grep Linux

ls /boot | grep vmlinuz-Информация о переменных окружения:

Код:

cat /etc/profile

cat /etc/bashrc

cat ~/.bash_profile

cat ~/.bashrc

cat ~/.bash_logout

env

set[ATTACH type="full"...

Конкурс Лучшие темы codeby по версии Valkiria.

Май 31

- 8 660

- 8

V

Статья для участия в конкурсе: Конкурс - Золотые темы или ТОП 20 codeby

Форум изобилует авторскими статьями и выбрать лучшие - задача архи-сложная. Представленный ниже список статей - всего лишь мой субъективный взгляд. При оценке статей я делала акцент не только на "научную" составляющую, но и искусство автора владения русским языком, умение красиво и грамотно донести мысль до читателя.

На мой взгляд, "золотые" статьи должны читаться на одном дыхании, вызывать у читателя послевкусие, пробуждаьть воображение.

Кроме того, они должны быть доступны для понимания широкому кругу читателей, несмотря на узкую специальность форума.

Считаю, что авторы представленных ниже статей достигли оптимального соотношения "научность-доступность-актуальность".

Начну со статей от пользователя z3r0c10wn.

Автор: @z3r0c10wn

Форум изобилует авторскими статьями и выбрать лучшие - задача архи-сложная. Представленный ниже список статей - всего лишь мой субъективный взгляд. При оценке статей я делала акцент не только на "научную" составляющую, но и искусство автора владения русским языком, умение красиво и грамотно донести мысль до читателя.

На мой взгляд, "золотые" статьи должны читаться на одном дыхании, вызывать у читателя послевкусие, пробуждаьть воображение.

Кроме того, они должны быть доступны для понимания широкому кругу читателей, несмотря на узкую специальность форума.

Считаю, что авторы представленных ниже статей достигли оптимального соотношения "научность-доступность-актуальность".

Начну со статей от пользователя z3r0c10wn.

Автор: @z3r0c10wn

- ...

CTF CTF: Hack The Bulldog VM

Май 30

- 7 552

- 12

Привет, Codeby! В этот раз я предлагаю рассмотреть методы решения, в рамках CTF, уязвимой VM Bulldog (Boot2Root Challenge)

Скачиваем Bulldog

Атакующая ОС: Kali Linux 2018.2

Импортируем и запускаем (при запуске, VM сообщает, какой адрес получила по DHCP) затем ищем, где запущен web сервер у VM:

Переходим на web Bulldog:

Тут, ничего, заслуживающего внимания я не нашел, подключаем nikto для более подробного анализа сервера:

Nikto нашел интересную директорию, зайдем осмотреться:

Тут интересен вход в Web Shell, но он доступен аутентифицированным пользователям:

И список, тех, с кем можно на эту тему...

Скачиваем Bulldog

Ссылка скрыта от гостей

Атакующая ОС: Kali Linux 2018.2

Импортируем и запускаем (при запуске, VM сообщает, какой адрес получила по DHCP) затем ищем, где запущен web сервер у VM:

Код:

nmap –sV –A 192.168.0.110Переходим на web Bulldog:

Тут, ничего, заслуживающего внимания я не нашел, подключаем nikto для более подробного анализа сервера:

Код:

nikto –h 192.168.0.110Nikto нашел интересную директорию, зайдем осмотреться:

Тут интересен вход в Web Shell, но он доступен аутентифицированным пользователям:

И список, тех, с кем можно на эту тему...

Статья Terminator - генератор Payloads для Metasploit

Май 29

- 8 093

- 9

Добрый день,Уважаемые Форумчане,Друзья и те,кто следит за пульсом ИБ.

Хочу порадовать форум сегодня новинкой,которая генерирует различные backdoor.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Простите за дерзость,но продемонстрирую вам атаку на BlackArch Linux.

Нашей задачей будет получение оболочки атакуемой машины.

Для этого Terminator продуман для работы с Metasploit.

Администрация ресурса и автор обзора предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях.Вся информация предоставлена исключительно для ознакомления.

Установим Terminator:

Нас встретит интерфейс с меню,которое представлено выбором...

Хочу порадовать форум сегодня новинкой,которая генерирует различные backdoor.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Простите за дерзость,но продемонстрирую вам атаку на BlackArch Linux.

Нашей задачей будет получение оболочки атакуемой машины.

Для этого Terminator продуман для работы с Metasploit.

Администрация ресурса и автор обзора предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях.Вся информация предоставлена исключительно для ознакомления.

Установим Terminator:

Код:

# git clone https://github.com/MohamedNourTN/Terminator.git

# cd Terminator/

# chmod +x terminator.py

# python2 terminator.py -Запуск на Arch Linux

# python terminator.py -Запуск на Debian LinuxНас встретит интерфейс с меню,которое представлено выбором...

Статья Samurai Email Discovery: утилита для поиска email-адресов

Май 28

- 9 068

- 7

Исследуете открытые источники или проводите анализ данных? Samurai Email Discovery – простой Bash-фреймворк, созданный для поиска email-адресов по доменам, компаниям и через Google Dork. Узнайте, как быстро освоить этот инструмент.

Мы покажем, как установить и использовать Samurai Email Discovery, чтобы начать сбор информации. Несмотря на свою простоту, утилита предлагает базовые возможности для OSINT. Узнайте, стоит ли она вашего внимания среди других решений.

CTF CTF. Hack The Dina 1.0

Май 28

- 13 099

- 28

Всем привет! Появилась недавно идея совместного прохождения CTF с модератором @gx6060, буду выкладывать наши варианты прохождения, от простых к сложным с описанием техник. Я уже делал подобные обзоры в одиночку, но две головы интереснее.

Взяли несложную Dina 1.0.

Для начала, как обычно немного разведки:

Dina обнаружилась в сети под адресом 192.168.0.107, далее nmap:

Среди всей информации, интерес представляет директория /nothing, так как, при просмотре исходного кода мы находим список паролей:

Ну и конечно, необходимо подключить nikto, т.к. больше ничего интересного не нашлось.

Директория /secure содержит запароленный архив с бэкапом, нетрудно догадаться, что правильным будет один из паролей в найденном...

Взяли несложную Dina 1.0.

Для начала, как обычно немного разведки:

Код:

netdiscoverDina обнаружилась в сети под адресом 192.168.0.107, далее nmap:

Код:

nmap –sV –A 192.168.0.107Среди всей информации, интерес представляет директория /nothing, так как, при просмотре исходного кода мы находим список паролей:

Ну и конечно, необходимо подключить nikto, т.к. больше ничего интересного не нашлось.

Код:

nikto –h 192.168.0.107Директория /secure содержит запароленный архив с бэкапом, нетрудно догадаться, что правильным будет один из паролей в найденном...

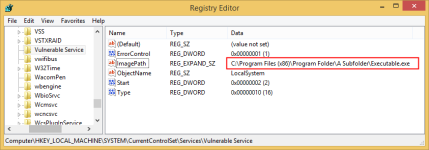

Статья Как повысить привилегии в Windows

Май 25

- 21 989

- 14

Добрый день, Коллеги.

Сразу оговорюсь, я не претендую на полноценное авторство для данной статьи. Моя работа скорее была - скомпоновать техники и проверить их на практике, оставив только реально рабочие и полезные варианты.

В данной статье используются переводы с зарубежных форумов и статей, часть наших, часть писал и в том числе я сам. Просто делюсь своими архивчиками.

Повышение привилегий с BeRoot

Большинство способов поднятия привилегий связаны с ошибками в конфигурации установленного ПО, будь то путь к исполняемому файлу сервиса, не обрамленный кавычками и содержащий пробел (такая ситуация довольно интересно обрабатывается виндой), или же неверно выставленные права на директорию с приложением. Итак, что же BeRoot умеет находить? Для начала те самые пути с пробелами, не обрамленные кавычками:

C:\Program Files\SomeTest\binary.exe.

В данном случае Windows будет пытаться найти и запустить...

Сразу оговорюсь, я не претендую на полноценное авторство для данной статьи. Моя работа скорее была - скомпоновать техники и проверить их на практике, оставив только реально рабочие и полезные варианты.

В данной статье используются переводы с зарубежных форумов и статей, часть наших, часть писал и в том числе я сам. Просто делюсь своими архивчиками.

Сегодня мы поговорим о повышение привилегий Windows.Повышение привилегий с BeRoot

Большинство способов поднятия привилегий связаны с ошибками в конфигурации установленного ПО, будь то путь к исполняемому файлу сервиса, не обрамленный кавычками и содержащий пробел (такая ситуация довольно интересно обрабатывается виндой), или же неверно выставленные права на директорию с приложением. Итак, что же BeRoot умеет находить? Для начала те самые пути с пробелами, не обрамленные кавычками:

C:\Program Files\SomeTest\binary.exe.

В данном случае Windows будет пытаться найти и запустить...