xzotique

Grey Team

- 24.03.2020

- 148

- 490

Привет, читатель. Поговорим о вечно актуальном.

Кибербезопасность за последние десятилетия стала критической составляющей глобальной инфраструктуры, экономики, политики и даже национальной безопасности. В течение этого времени мы наблюдали за ростом масштабных кибератак, которые разрушают системы, похищают секретные данные, наносят экономический ущерб, подрывают доверие к правительствам и корпорациям. Среди них особое место занимают крупные взломы, связанные с государственными агентствами, тайными операциями и утечками секретной информации, - эти события не только меняют баланс сил в киберпространстве, но и вызывают глобальные политические и социальные последствия.

Самый масштабный и важный в истории - это серия взломов и утечек, связанных с инструментами АНБ, ЦРУ, а также публикациями секретных документов, раскрывающих механизмы кибершпионажа. Эти события не только выявили слабые места в инфраструктуре, но и ознаменовали новую эпоху в развитии кибероружия, разведки и защиты.

Я подробно расскажу тебе о каждом из значимых взломов, их технических деталях, использованных инструментах, методах, последствиях и уроках, извлечённых из них.

Предпосылки

Перед тем, как приступить к описанию конкретных событий, важно понять, почему они произошли, и какие факторы способствовали их возникновению.

Не секрет, что за последние 20–30 лет развитие информационных технологий достигло невиданных масштабов. Операционные системы, сетевое оборудование, программное обеспечение, даже самый мало-мальский софтик - всё это стало критической частью инфраструктуры нового поколения. Однако вместе с развитием технологий возникли и уязвимости: недоработки в коде, неправильная конфигурация, недостаточная или дырявая защита.

Не мало места ушло под ускоренное развитие. Государства начали активно развивать свои киберподразделения, создавая инструменты для разведки, саботажа и саботажа. Эти инструменты зачастую создавались в секретных лабораториях, с использованием новейших технологий, и могли легко попасть в руки злоумышленников по разным каналам: утечкам, хакерским группам и крысам, сливающих секретные материалы налево.

Киберпространство стало новым полем для конфликтов. Полноценный, вооружённый и агрессивный информационный фронт: страны используют атаки для получения разведданных, саботажа ключевых систем противника или даже для вмешательства в выборы и внутренние дела. Каждая новая строчка кода была ступенью, в результате которой кибероружие и инструменты разведки были созданы на уровне, сопоставимом с ядерным оружием.

Взлом "Equation Group" и утечка инструментов АНБ (2013–2016)

Группа "Equation Group" - предполагаемая команда хакеров, связанная с АНБ США - появилась в 2000-х годах, однако о ней почти ничего не было известно до 2013 года. Исследователи обнаружили, что эти инструменты демонстрируют невероятный уровень сложности, скрытности и эффективности.

Обнаружение и публикация шокировали весь континент: в 2013 году группа "Shadow Brokers" опубликовала на хакерских форумах и в даркнете архив с инструментами, которые, по их утверждениям, принадлежали "Equation Group". Весь архив состоял из сотен мегабайт исходных кодов, эксплойтов, образцов вредоносных программ и инструментов для взлома систем. Их методы взлома и последующего получения доступа к внутренним системам АНБ в точности не раскрыты, так как детали остаются недоказанными и зачастую основаны на предположениях и расследованиях. Доподлинный метод взлома до сих пор неизвестен. Компетентные специалисты сходятся в предположении, что доступ к секретным данным имел некий инсайдер, передавший информацию третьим лицам за денежное вознаграждение. Либо же под давлением иных факторов. Кто знает?

Взлом и утечка вызвали резонанс международного масштаба, поскольку впервые в истории было доказано, что государственный аппарат создает и использует сложнейшие инструменты для глобальных целей.

Перед вами известный публике список слитого софта. Полный он или нет - навсегда останется тайной. Я думаю, что группировка могла оставить в секрете некий комплекс софта, чтоб пользоваться им единолично в своих незаконных целях.

EternalBlue: один из наиболее известных эксплойтов, использующий уязвимость в протоколе SMBv1 в системах Windows. Он позволял хакеру\группе хакеров выполнять произвольный код на удаленной системе, вне глаз юзера.

- Уязвимость была обнаружена в ядре Windows и позволяла злоумышленникам получать полный контроль над системой.

- Впоследствии этот эксплойт стал основой для вируса WannaCry и NotPetya.

С историей этого софта и принципом его работы вы можете ознакомиться в моей недавней статье.

EternalRomance и другие эксплойты SMB: использовались для распространения вредоносных программ внутри сети.

FuzzBunch: автоматизированная платформа, которая позволяла управлять группой эксплойтов, внедрять бекдоры, управлять зараженными системами.

DoublePulsar: бекдор, внедряемый в систему после первоначальной атаки, позволяющий скрытный доступ и управление зараженной системой.

Иной софт: инструменты для атаки на роутеры, системы Linux и в целом ветки Unix, embedded-устройства.

Механизм действия

Инструменты "Equation Group" использовали уязвимости нулевого дня (zero-day), то есть уязвимости, о которых ещё не было публичных патчей. Они внедрялись через сеть или физический доступ, после чего злоумышленники могли управлять зараженной системой, получать секретные данные или использовать её в качестве точки доступа для дальнейших атак.

После публикации этих инструментов злоумышленники начали активно использовать их, что привело к крупным атакам по всему миру. Наиболее значимая - вирус WannaCry 2017 года, использующий эксплойт EternalBlue, который заразил сотни тысяч компьютеров.

Ситуация оказала крупное влияние на международный анализ информационной безопасности. Публикация этих инструментов подтолкнула многие организации к срочным обновлениям систем, а также к пересмотру политики безопасности. Впоследствии было выяснено, что эти инструменты использовались в рамках национальных разведывательных операций, а также могли стать достоянием злоумышленников, что создало угрозу глобальной безопасности. Никто не хотел наступать на эти грабли снова.

Взлом "Vault 7" - утечка секретных документов ЦРУ (2017)

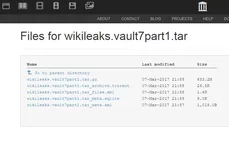

"Vault 7" - название серии утечек секретных документов, полученных из внутренней базы данных ЦРУ. Впервые часть документов была опубликована WikiLeaks в марте 2017 года.

Публикация секретных документов ЦРУ в 2017 году - это как карт-бланш для разработчиков и инженеров по всему миру. После этого все поняли, что умные гаджеты - не только крутая штучка, но и потенциальная дырка для шпионских игр. Множество компаний взяли за правило - теперь, чтобы не попасть в просак, внедрять более жесткую защиту прошивок, шифровать коммуникации и внедрять механизмы быстрого реагирования.

Это породило новые тренды: сейчас все стараются сделать гаджеты максимально взломоустойчивыми, используют аппаратное шифрование, а также внедряют бэкап-системы для быстрого восстановления. Даже в умные пылесосы.

Это был крупнейший слив разведывательных инструментов и технологий за всю историю.

Было раскрыто свыше 10 сверхсильных ПО, способных проводить безвозвратные целевые атаки на крупнейшие технологические системы по всему миру.

- CITRIX -инструменты для взлома виртуальных сред Citrix.

- Weeping Angel - техника для превращения устройств в "слушающие" устройства, в том числе превращение смарт-ТВ в шпионские устройства.

- Sonic Screwdriver - набор эксплойтов для взлома устройств с операционной системой Windows, включая использование уязвимостей в драйверах.

- ExpressLane - вредоносное программное обеспечение для взлома Windows-устройств, позволяющее удаленно управлять системами.

- Brutal Kangaroo - инструмент для внедрения вредоносных программ и выполнения целей внутри закрытых систем.

- Ramsay - вредоносное ПО для взлома сетевых устройств и систем хранения данных.

- SAS (Special Access Program) - программы для скрытного доступа и контроля устройств.

Официальная реакция правительства США была сдержанной, с акцентом на необходимость расследовать инцидент и повысить безопасность. Каких-либо конкретных комментариев от властей никто не дождался, с отсылкой на сохранение национальной безопасности и предотвращения паники. В то же время, утечки Vault 7 вызвали глубокое обсуждение безопасности разведывательных служб и их методов работы.

Публикация "Vault 7" поставила под сомнение этическое и юридическое основание деятельности разведывательных служб, вызвала международные дебаты о границах применения кибероружия, а также о прозрачности и контроле за его использованием.

Выход черных технологий для слежки в массы подтолкнула разработчиков к созданию более скрытных и невидимых методов работы. Например, появились системы, использующие аппаратное тайное хранение данных, так называемые TPM-чипы, а также системы, основанные на искусственном интеллекте, которые могут маскировать деятельность в сети под обычную активность.

Это привело к тому, что теперь эксперты создают невидимки, а системы обнаружения вторжений используют не только сигнатуры, но и поведенческий анализ - чтобы заметить подозрительный трафик.

Взлом WannaCry - вирус-шифровальщик, захвативший мир (2017)

В мае 2017 года вирус WannaCry начал быстро распространяться по всему миру, заразив сотни тысяч компьютеров в более чем 150 странах. Он использовал уязвимость EternalBlue, ранее опубликованную группой Shadow Brokers, которая получила доступ к инструментам Equation Group.

Эксплоит позволял вирусу проникать в системы на винде, не требуя вмешательства юзера. После заражения вирус шифровал все личные и конфигурационные файлы, требуя денежный выкуп за код для расшифровки. Вирус использовал самописные механизмы распространения, сканируя локальные сети и подключенные к ним устройства. Как всегда пострадали протоколы SMBx - уязвимости в них использовались активнее иных методов.

Механизм блокировки и шифрования файлов был встроенным и сам вредонос был самораспространяемым, что позволило неизвестной группе хакеров сэкономить на разработке дополнительного вспомогающего софта..

Взлом привёл к сбоям континентального масштаба. Под удар попала вся социальная инфраструктура: больницы были парализованы и отменяли операции, энергетические компании, банки, транспортные системы - все получили свой собственный урок.

WannaCry показал, что уязвимости, созданные государственными структурами, могут стать оружием массового поражения. Он также подчеркнул необходимость быстрого реагирования и постоянного обновления систем.

Вирус успешно продолжил дело, начатое преступной группировкой Shadow Brokers.

Предполагаемая общая сумма ущерба превышает метку в 1 МИЛЛИАРД ДОЛЛАРОВ.

Ни одно государство в мире не вынесло официальных обвинений по этому взлому.

Ответственный до сих пор неизвестен.

Другие крупные инциденты и их роль в истории кибербезопасности

Взлом Sony Pictures (2014)

- Атака, связанная с северокорейскими хакерами, привела к краже миллиона данных, внутренних писем, сценариев и фильмов.

- В результате атаки были опубликованы внутренние документы, что вызвало политический скандал и финансовые потери.

- В результате атаки было похищено 147 миллионов личных данных граждан США.

- Использовалась уязвимость в веб-приложениях, недостатки в защите баз данных.

- Этот инцидент показал, насколько важна защита конфиденциальных данных граждан.

- В 2015–2016 годах произошли атаки на энергетические компании в Восточной Европе, что вызвало опасения о киберобороне критической инфраструктуры.

- В 2020–2021 годах крупные кибератаки на банки и финансовые организации по всему миру усилили обеспокоенность по поводу киберпреступлений.

В качестве новых методов защиты применяются искусственный интеллект и машинное обучение для обнаружения аномалий, проактивные системы мониторинга, биометрические системы аутентификации и облачные платформы с встроенными средствами защиты.

Международное сотрудничество включает создание соглашений о запрете кибероружия, стандартизацию правового регулирования утечек и деятельности спецслужб, а также обучение специалистов и создание международных центров кибербезопасности. В области этики, политики и права ведутся дебаты о границах деятельности разведывательных служб, защите приватности граждан, а также вопросах легитимности и контроля за использованием кибероружия.

Масштабные киберинциденты - это не только угрозы, но и стимулы к развитию технологий, повышению стандартов защиты, укреплению международного сотрудничества. Они выявили уязвимости инфраструктуры, подтолкнули к новым методам защиты и вызвали важные дискуссии о границах деятельности государств и корпораций в цифровом пространстве.

Эти события ещё раз показали, что в эпоху цифровых технологий безопасность должна быть неотъемлемой частью любой стратегии - от частных компаний до национальных государств. И постоянное развитие, совершенствование технологий и этическое регулирование станут ключом к обеспечению безопасного будущего.

«Для меня хакер — это любой ленивый, умный инженер, который использует изобретательность для того, чтобы сделать что-то классное»

Стюарт Бранд. Американский писатель и общественный деятель.

Благодарю Codeby за предоставленную возможность.

Самый ценный ресурс - ваша обратная связь!