Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Аудит безопасности

Статья Актуальные методы аудита безопасности Wi-Fi сетей в 2018 году

Фев 07

- 12 230

- 16

Статья для участия в конкурсе на codeby.

Доброго времени суток форумчани.

Начать данную статью хочу с предисловие. Когда то давно когда все еще было проще я пробовал заняться взломом wi-fi, но так как я был еще совсем юн + у меня толком не было нужного оборудование и знание английского. При всем это без понимание тупо копировал и вставлял в терминал какие то команды и ждал чуда. На тот момент конечно у меня не чего не вышло и я забил Не так давно я сново решил поднять вопрос о методах взлома беспроводных сетей wi-fi. Когда я начал читать про методы взлома оказалось что статей много а каким методом пользоваться не понятно + большинство из них уже написаны как пару лет назад а то и больше. В связи с этим не понятно что из этого всего актуально. Тогда решил погрузиться в данный вопрос...

Не так давно я сново решил поднять вопрос о методах взлома беспроводных сетей wi-fi. Когда я начал читать про методы взлома оказалось что статей много а каким методом пользоваться не понятно + большинство из них уже написаны как пару лет назад а то и больше. В связи с этим не понятно что из этого всего актуально. Тогда решил погрузиться в данный вопрос...

Основные тренды аудита безопасности Wi-Fi сетей в 2018 году

Доброго времени суток форумчани.

Начать данную статью хочу с предисловие. Когда то давно когда все еще было проще я пробовал заняться взломом wi-fi, но так как я был еще совсем юн + у меня толком не было нужного оборудование и знание английского. При всем это без понимание тупо копировал и вставлял в терминал какие то команды и ждал чуда. На тот момент конечно у меня не чего не вышло и я забил

Статья Обходим NAT

Янв 03

- 18 481

- 37

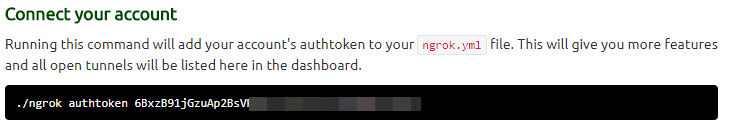

Регаемся на сайте ngrok:

Качаем под вашу систему:

После регистрации и загрузки ngrok идем сюды:

Устанавливаем наш токен.

Запускаем так:

Вместо ip, ваш локальный ip (ifconfig)

Вместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

При создании в метасплоите или в ратнике указываем 0.tcp.ngrok.io(или ip хоста) порт 11318, а слушаем 192.168.1.3(ваш ip):1604(ваш порт)

Ссылка скрыта от гостей

Качаем под вашу систему:

Ссылка скрыта от гостей

После регистрации и загрузки ngrok идем сюды:

Ссылка скрыта от гостей

Устанавливаем наш токен.

Запускаем так:

Код:

./ngrok tcp ip:portВместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

Код:

ping 0.tcp.ngrok.ioКонкурс Брутфорс "микротиков" по SSH с последующей установкой PPTP VPN сервера.

Дек 08

- 13 139

- 23

V

Статья для участия в конкурсе на codeby

В своей последней статье я привела пример взлома роутеров с помощью программы RouterScan.

Но, на мой взгляд, статья получилась недосказанной. Поэтому, сегодня возникло желание написать продолжение.

В этой статье я продолжу атаковать роутеры Польши, найду среди списка жертв маршрутизатор "Микротик", осуществлю коннект по протоколу SSH и подниму на нём сервер VPN PPTP.

Атака будет происходить с того-же виртуального VDS, что и в прошлый раз.

Мой VDS управляется ОС Windows, поэтому для сканирования портов и последующего брутфорса будут...

В своей последней статье я привела пример взлома роутеров с помощью программы RouterScan.

Но, на мой взгляд, статья получилась недосказанной. Поэтому, сегодня возникло желание написать продолжение.

В этой статье я продолжу атаковать роутеры Польши, найду среди списка жертв маршрутизатор "Микротик", осуществлю коннект по протоколу SSH и подниму на нём сервер VPN PPTP.

Атака будет происходить с того-же виртуального VDS, что и в прошлый раз.

Мой VDS управляется ОС Windows, поэтому для сканирования портов и последующего брутфорса будут...

Lazy Script v.2.1.4 - Обновление

Ноя 25

- 23 093

- 13

Приветствую, уважаемую аудиторию форума! В этой скромной публикации речь пойдет о скрипте, позволяющем сэкономить немного времени при проведении аудита сетей и хостов.

Его цель, автоматизировать установку необходимых инструментов, провести проверку собственной ОС и систематизировать свои действия при проведении тестирования.

Установка производится на ОС Kali Linux 2017.3:

При установке, скрипт открывает несколько терминалов:

Далее:

Отвечая на последующие вопросы скрипта:

В итоге, попадаем в главное меню:

Красным подсвечены отсутствующие в вашей ОС пункты для выполнения, Lazy предлагает исправить ситуацию:

Вводим:

...

Его цель, автоматизировать установку необходимых инструментов, провести проверку собственной ОС и систематизировать свои действия при проведении тестирования.

Установка производится на ОС Kali Linux 2017.3:

Код:

git clone https://github.com/arismelachroinos/lscript

cd lscript

chmod +x install.sh

Код:

./install.shПри установке, скрипт открывает несколько терминалов:

Далее:

Отвечая на последующие вопросы скрипта:

В итоге, попадаем в главное меню:

Красным подсвечены отсутствующие в вашей ОС пункты для выполнения, Lazy предлагает исправить ситуацию:

Вводим:

Код:

InstallСтатья Blueborne. Переполнение буфера. Android

Ноя 25

- 20 394

- 31

Всем привет! В этой статье, я хочу показать на практике применение уязвимости CVE-2017-0781. Работа этого эксплойта описана в документации к Blueborne.

Скрипт, который мы будем использовать, позволит осуществить переполнение буфера на целевом устройстве Android с последующим отказом в эксплуатации службы Bluetooth.

Версии Android OS подверженные уязвимости:

* Versions: 4.4.4, 5.0.2, 5.1.1, 6.0, 6.0.1, 7.0, 7.1.1, 7.1.2, 8.0.

Установка зависимостей:

Установка pybluez:

Копируем эксплоит, себе:

> git clone https://github.com/ojasookert/CVE-2017-0781

Далее...

Скрипт, который мы будем использовать, позволит осуществить переполнение буфера на целевом устройстве Android с последующим отказом в эксплуатации службы Bluetooth.

Версии Android OS подверженные уязвимости:

* Versions: 4.4.4, 5.0.2, 5.1.1, 6.0, 6.0.1, 7.0, 7.1.1, 7.1.2, 8.0.

Установка зависимостей:

Код:

apt-get update

apt-get install python2.7 python-pip python-dev git libssl-dev libffi-dev build-essential

Код:

pip install --upgrade pip

pip install --upgrade pwntoolsУстановка pybluez:

Код:

apt-get install bluetooth libbluetooth-dev

pip install pybluezКопируем эксплоит, себе:

> git clone https://github.com/ojasookert/CVE-2017-0781

Далее...

Sqlmate, программа-помощник для взлома сайтов

Ноя 09

- 9 774

- 19

У программулины, есть некоторые функции, которые, должна иметь SQLMap. Прога найдет панель администратора цели, улучшит хеш-трекинг итд. Если вы считаете то же самое, SQLMate для вас.

Что она делает?

Подайте ей поиск SQL-инъекций через опцию --dork, и она найдет для вас уязвимые сайты. После этого она начнет искать панели администратора и попытаться обойти их с помощью SQL-запросов. Так же, она может делать очень быстрый поиск хэшей для MD5, SHA1 и SHA2. Вы можете поставить хэш с параметром --hash. Средний поиск занимает менее 2 секунд.

Вы также можете предоставить программе файл txt, содержащий хеши, которые будут взломаны с помощью опции -list.

Первый режим просто проверяет 13 наиболее распространенных местоположений панели администратора, но если вы подаете сайт через параметр --admin, вы можете выполнить полное сканирование с использованием 482 путей. У SQLMate есть возможность ломать и dorks. Укажите уровень сброса...

Что она делает?

Подайте ей поиск SQL-инъекций через опцию --dork, и она найдет для вас уязвимые сайты. После этого она начнет искать панели администратора и попытаться обойти их с помощью SQL-запросов. Так же, она может делать очень быстрый поиск хэшей для MD5, SHA1 и SHA2. Вы можете поставить хэш с параметром --hash. Средний поиск занимает менее 2 секунд.

Вы также можете предоставить программе файл txt, содержащий хеши, которые будут взломаны с помощью опции -list.

Первый режим просто проверяет 13 наиболее распространенных местоположений панели администратора, но если вы подаете сайт через параметр --admin, вы можете выполнить полное сканирование с использованием 482 путей. У SQLMate есть возможность ломать и dorks. Укажите уровень сброса...

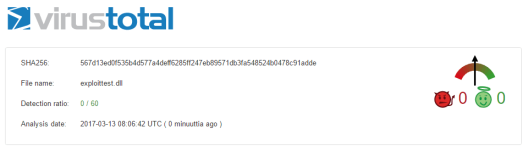

Статья Прячем свой грязный код от АнтиВирусов

Сен 30

- 22 259

- 53

(МЕГА-СУПЕР-КРУТО-ХАЦКЕРСКАЯ привъюшка

Приветствие читателе форума, и просто гостей, которым мы рады :3

В этой статье я опишу способ использования инструмент под названием SigThief. Он разрывает подпись из файла PE, и добавляет его в другой, исправив таблицу сертификатов для подписания файла. Суть в том что эта подпись, будет пересоздана инструментом, не действительная(фальшивая), это и есть секрет скрытия файла от АВ.

Что такое, подпись PE, читай тут:

Ссылка скрыта от гостей

Приступим: качаем с гита, заходим в папку, и проверяем "все ли на месте":

Код:

git clone https://github.com/secretsquirrel/SigThief

cd SigThief

ls -lМожно почитать, README, запускаем скрипт, и смотрим хелп:

Код:

python sigthief.py --help1. Проверяем Есть ли водпись в .ехе файле(немножко пришлось повозиться чтоб найти файл с сигнатурой, с Фш выташила

Код:

python sigthief.py -i...Статья Способы обхода антивирусов

Авг 22

- 15 210

- 20

Приветствую всех!

Во время блуждания по сети в поисках интересующих меня ответов на вопросы, мне попалась на глаза занимательная статейка, которую я просто перескажу в переводе. На мой взгляд, она служит неплохим предисловием к теме Ondrik8 в разделе, доступном пользователям групп Paid Access & GreyTeam

Итак, начинаем...

Общее

Как упоминается в статьях CIA Wikileaks, антивирусное программное обеспечение можно обойти, приложив некоторые усилия. И, несмотря на то, что эта статья предназначена в первую очередь для пентестеров, она также покажет, какими способами можно обойти антивирусные программы и ограничения.

Здесь представлены некоторые идеи о том, как работаютxak пентестеры. Будут рассмотрены некоторые основы, которые используются для обхода антивирусного программного...

Во время блуждания по сети в поисках интересующих меня ответов на вопросы, мне попалась на глаза занимательная статейка, которую я просто перескажу в переводе. На мой взгляд, она служит неплохим предисловием к теме Ondrik8 в разделе, доступном пользователям групп Paid Access & GreyTeam

Итак, начинаем...

Общее

Как упоминается в статьях CIA Wikileaks, антивирусное программное обеспечение можно обойти, приложив некоторые усилия. И, несмотря на то, что эта статья предназначена в первую очередь для пентестеров, она также покажет, какими способами можно обойти антивирусные программы и ограничения.

Здесь представлены некоторые идеи о том, как работают

Перебор пароля от wifi в домашних условиях.

Авг 10

- 11 685

- 19

Всем добрый вечер.

Часто на форуме у новичков возникает вопрос, чем же лучше подбирать пароль от WI fi.

Кто пользуется онлайн сервисами, кто пытается подбирать на своем компьютере.

Я хочу рассказать, чем пользуюсь я. Для полноты картины я попробую раскрыть весь процесс от перехвата до перебора.

Если подбирать пароль на домашнем пк, не используя мощности видеокарты, то данный процесс занимает продолжительное время. Многие сталкивались с тем, что установка драйверов видеокарты в среде Кали, это «танцы с бубном», поэтому, что бы максимально упростить себе задачу, мы будем перехватывать хэндшейки в среде линукс , а перебирать пароль в среде Windows.

В данной статье я буду рассматривать связку инструментов такие как: besside и Wireless Security Auditor или

Часто на форуме у новичков возникает вопрос, чем же лучше подбирать пароль от WI fi.

Кто пользуется онлайн сервисами, кто пытается подбирать на своем компьютере.

Я хочу рассказать, чем пользуюсь я. Для полноты картины я попробую раскрыть весь процесс от перехвата до перебора.

Если подбирать пароль на домашнем пк, не используя мощности видеокарты, то данный процесс занимает продолжительное время. Многие сталкивались с тем, что установка драйверов видеокарты в среде Кали, это «танцы с бубном», поэтому, что бы максимально упростить себе задачу, мы будем перехватывать хэндшейки в среде линукс , а перебирать пароль в среде Windows.

В данной статье я буду рассматривать связку инструментов такие как: besside и Wireless Security Auditor или

Ссылка скрыта от гостей

,это продукт компании elcomsoft. На официальном сайте демо версия с ограничением, но на просторах интернета без...Статья AVPass — инструмент для обхода антивируса на Android

Авг 01

- 12 991

- 21

Приветствую, в этой статье я хочу показать инструмент, который позволит препятствовать обнаружению вредоносного ПО антивирусом на платформе Android.

AVPass – в первую очередь, это инструмент для определения моделей систем обнаружения вредоносных программ Android (т. е. Антивирусного программного обеспечения) и обхода логики их обнаружения с использованием принятой информации в сочетании с методами обфускации APK. AVPass не ограничивается функциями сканирования, он может определять правила обнаружения, используя их для маскировки любых вредоносных программ Android под обычные приложения, автоматически преобразуя двоичный файл APK. Чтобы предотвратить утечку логики приложения во время преобразования, AVPass предоставляет режим имитации, он отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО.

AVPass включает три компонента: модуль для изучения возможностей обнаружения...

AVPass – в первую очередь, это инструмент для определения моделей систем обнаружения вредоносных программ Android (т. е. Антивирусного программного обеспечения) и обхода логики их обнаружения с использованием принятой информации в сочетании с методами обфускации APK. AVPass не ограничивается функциями сканирования, он может определять правила обнаружения, используя их для маскировки любых вредоносных программ Android под обычные приложения, автоматически преобразуя двоичный файл APK. Чтобы предотвратить утечку логики приложения во время преобразования, AVPass предоставляет режим имитации, он отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО.

AVPass включает три компонента: модуль для изучения возможностей обнаружения...

Категории блога

Команда онлайн

-

LuxkerrCodeby Team