Необходимо обновить браузер или попробовать использовать другой.

-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форензика - Forensics

Статья AccessData FTK Imager против Arsenal Image Mounter

- 8 066

- 5

Сравним FTK Imager (бесплатен, многофункционален) с Arsenal Image (только монтирование образа).

- Иногда нужно Виртуализировать криминалистический образ в Windows тем самым запустив систему из криминалистического образа (статья с примером как это работает и в ней не случайно используется Arsenal Image Mounter надёжно и 100% работоспособно);

- В примере участвует образ в котором 4ре раздела и один из них зашифрован Bitlocker (пароль у нас есть - вот пример каким ПО можно попытаться и его пройти Elcomsoft Forensic Disk Decryptor + Elcomsoft Distributed Password Recovery на...

Статья Криминалистическая экспертиза мобильных устройств - порядок проведения

- 26 993

- 14

- Представление объекта на экспертизу

- Идентификация объекта

- Подготовка к исследованию

- Изоляция объекта

- Извлечение данных

- Ручное извлечение данных

- Извлечение данных на логическом уровне

- Извлечение данных на физическом уровне

- Извлечение данных из интегральной схемы памяти или «Chip-off»

- Извлечение данных на микроуровне

- Верификация полученных результатов

- Составление заключения

Мобильные устройства, в частности сотовые телефоны, используются при совершении преступлений достаточно давно. Однако криминалистический анализ данных...

Статья ProcDump encryption *.dmp с помощью Mimikatz

- 5 543

- 0

Инструмент который будем использовать для раскрытия файла дампа - Mimikatz

У нас на форуме есть статья Ох уж этот Mimikatz

В нашем конкретном примере хакер использовал для сбора информации ProcDump и сделал дамп процеса lsass (сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера).

Начнем сразу с ошибки, если у Вас результат будет как на картинке ниже, то Вы просто не угадали с разрядностью Mimikatz (на PrtSc запущена версия х64)

Запускаем cmd или PowerShell заранее я скопировал в папку с Mimikatz файл "lsass.dmp" который был создам хакером с помощью ProcDump,

далее указаны команды:

.\mimikatz.exe...Статья TeamViewer encryption tvr.cfg или разбор конфигурации TeamSpy

- 5 169

- 0

Radmin, DameWare, Omniquad Instant Remote Control, Remote Desktop Control, Remote Desktop Professional, Hidden Administrator, Activity Monitor, Ideal Administrator, Atelier Web Remote Commander, Удаленный рабочий стол Chrome, RDP Wrapper, RMS, AeroAdmin, AnyDesk, Supremo Remote Desktop, Splashtop Streamer, RemotePC, Access Remote PC, Remote Utilities, RealVNC, UltraVnc, TightVNC for Windows, Ammyy Admin, TeamViewer и.т.д

Так же и вирусо-писатели не отстают, и так как в программах уже предусмотрены и VPN подключения им остается только направить соединения своих детищ к C&C servers или спрятаться в vpn на dedicated server или любом VDS (на арендованном или захваченном чужом оборудовании).

Вопрос возникает как можно увидеть в программе удаленного доступа конфигурацию для соединения с сервером C&C (командным).

Рассмотрим...

Soft 7-Zip plugins Forensic7z - открытие и просмотр образов ASR, E01, L01, AFF, AD1

- 3 966

- 0

Вы можете использовать Forensic7z для открытия и просмотра образов дисков, созданных специализированным программным обеспечением для криминалистического анализа, таким как Encase, FTK Imager, X-Ways.

На данный момент плагин Forensic7z поддерживает изображения в следующих форматах:

- Экспертный формат сжатия свидетелей ASR (.S01)

- Encase Формат файла изображения (.E01, .Ex01)

- Encase Логический формат файла изображения (.L01, .Lx01)

- Расширенный формат криминалистики (.AFF)

- AccessData FTK Imager Логическое изображение (.AD1)

Установка Forensic7z

Дистрибутив Forensic7z представляет собой обычный Zip-архив, который содержит следующие три файла:

- Forensic7z.64.dll - 64-битная версия плагина

- Forensic7z.32.dll...

Soft EventFinder2 - экспорт всех журналов Windows EVTX за указанный промежуток времени

- 3 917

- 0

EventFinder2 от Mike Peterson of Nullsec.us. Эта утилита, написанная на C #, позволит следователю быстро получить дружественный к Excel экспорт всех журналов Windows EVTX в течение указанного промежутка времени, отсортированных по временному порядку. Затем данные могут быть легко отсортированы и отфильтрованы для облегчения быстрого анализа.

EventFinder2 дает возможность искать по заданному временому отрезку как в работающей ОС так же и в сохраненных файлах *.evtx с других систем (Read From Directory Path)

Пример запущеной программы:

Результат появится на рабочем столи в виде файла...

Статья Punto Switcher снятие пароля с "Дневник" (diary.dat)

- 6 104

- 1

- Автоматически записывать текст из буфера обмена.

- Записать информацию, набираемую на клавиатуре.

- Сохранить выделенный текст с помощью горячих клавиш.

- Искать и выборочно просматривать сохраненную информацию.

- Удалить сохраненные записи.

C:\Users\{USER}\AppData\Roaming\Yandex\Punto Switcher\User Dataно файл Дневника - "diary.dat"...

Soft Event Log Explorer for Windows event log analysis

- 3 953

- 0

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

Не всегда хватает инструмента Windows для поиска и изучения событий.

На официальном сайте можно скачать обе версии и зарегистрировать их на себя, производитель позволяет такую операцию, вот мой пример

Мне нравится использовать обе версии.

Event Log Explorer - эффективное программное решение для просмотра, анализа и мониторинга событий, записанных в журналах событий Microsoft Windows. Event Log Explorer значительно упрощает и ускоряет анализ журналов событий (безопасность, приложение, система, настройка, служба каталогов, DNS и другие).

Event Log Explorer расширяет стандартную функциональность Windows Event Viewer и предоставляет множество...

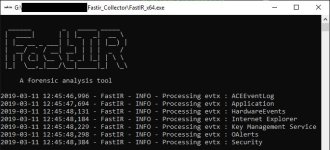

Soft Fastir Collector - Author Sébastien Larinier

- 3 839

- 0

«Fast Forensic» позволяет ответить на эти вопросы. Он направлен на извлечение ограниченного, но с высокой информационной ценностью объема данных. Эти целевые данные являются наиболее последовательными и важными для аналитика реагирования на инциденты и позволяют аналитику быстро собирать артефакты и, таким образом, иметь возможность быстро принимать решения о случаях.

FastIR Collector предназначен для извлечения наиболее известного артефакта Windows, используемого различными вредоносными программами. Это помогает аналитику быстро принимать решения о состоянии приобретенной системы: взломана она или нет.

Классические инструменты судебной...

Soft Forensic Scanner - Author H.Carvey

- 3 540

- 0

- acmru.pl

- appcertdlls.pl

- appcompatcache.pl

- appinitdlls.pl

- arpcache.pl

- direct.pl

- emdmgmt.pl

- esent.pl

- evtrpt.pl

- filehistory.pl

- hosts.pl

- imagefile.pl

- imm32.pl

- mndmru.pl

- mp2.pl

- muicache.pl

- networklist.pl

- ntshrui.pl

- prefetch.pl

- runmru.pl

- samparse.pl

- shellbags.pl

- soft_run.pl

- spoolsv.pl

- spp_clients.pl

- ssid.pl

- sysinternals.pl

- tasks.pl

- tif.pl

- tsclient.pl

- typedpaths.pl

- typedurls.pl

- typedurlstime.pl

- user_run.pl

- userassist.pl

- usertemp.pl

- visal.pl

- win_dll.pl

- win_temp.pl

- winbackup.pl

- winlogon.pl

- wordwheelquery.pl

- ws2_32.pl

- zeus.pl

Есть ряд инструментов и методов, доступных для этого...

Категории блога

Команда онлайн

-

LuxkerrCodeby Team