Необходимо обновить браузер или попробовать использовать другой.

-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Форензика - Forensics

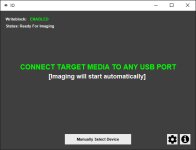

Soft WinPE Forensics

- 5 237

- 2

This is a minimalist 32 WinPE/WinFE with a GUI shell (BBLean - based on BlackBox for Windows) - originally created for system deployment.

Загрузка с защитой от записи на исследуемый объект

Linux Reader 3.4;

FTK Imager 3.1.1.8;

7-Zip 18.06 добавлен

7-Zip plugins на данный момент плагин Forensic7z

поддерживает изображения в следующих форматах:

Экспертный формат сжатия свидетелей ASR (.S01)

Encase Формат файла изображения (.E01, .Ex01)

Encase Логический формат файла изображения (.L01, .Lx01)

Расширенный формат криминалистики (.AFF)

AccessData FTK Imager Логическое изображение (.AD1).

Вот так выглядит загруженный WinPE Forensics

при нажатии правой кнопкой на рабочем столе получаем...

Статья zero-click forensic imaging - инструмент для криминалистической визуализации с нулевым кликом

- 4 202

- 1

Кроме того, IO был спроектирован с нуля, чтобы обеспечить одновременную обработку и анализ данных наряду с визуализацией. Не влияя на общее время визуализации, IO создает отчеты по сортировке, которые включают общее количество файлов и извлеченную информацию о географическом местоположении из...

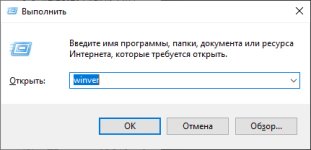

Статья Windows version detection (определение версии Windows)

- 3 874

- 1

Мы с Вами рассмотрим ОС из семейства microsoft - windows 10 (

Текущая версия системы, номер сборки находятся в значении параметра CurrentBuildNumber, который физически хранится в:

c:\Windows\System32\config\SOFTWAREКомпьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersionВызовом команды -> "Win+R"->"WinVer"press(Enter)

система нам...

Статья Поднимаем IDS SNORT для обнаружения хакера в сети

- 8 403

- 3

Начнем с теории.

Изначально, после попадания в сеть, хакер начинает ее изучать. Это, в первую очередь, различные приемы сканирования, а значит генерация большого объема трафика, который в штатном режиме не используется в больших количествах. Вот именно по трафику и можно вычислить несанкционированный доступ. Для этого применяются 2 вида программного или аппаратного обеспечения: IPS и IDS.

IDS (

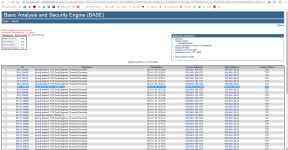

Статья DFIRTrack - Анализ и форензика систем

- 4 394

- 0

В этой статье, я хочу описать и подробно рассказать о работе инструмента для форензики систем – DFIRTrack.

DFIRTrack (приложение для цифровой криминалистики и отслеживания инцидентов) - это веб-приложение с открытым исходным кодом, основанное на Django и использующее базу данных PostgreSQL.

В отличие от других инструментов реагирования на инциденты, которые в основном основаны на конкретных случаях и поддерживают работу CERT, SOC в повседневной работе.

DFIRTrack - ориентирован на обработку одного крупного инцидента, с большим количеством уязвимых систем. Он предназначен для использования в качестве инструмента для специальных групп реагирования на инциденты.

В отличие от прикладных программ, DFIRTrack работает системно. Он отслеживает состояние различных систем и связанных с ними задач, постоянно информируя аналитика о состоянии и количестве изменениях в системах, в любой момент на этапе...

Статья Imago - Форензика изображений

- 6 375

- 2

В этой статье, мы на примерах рассмотрим способ форензики изображений с помощью инструмента с открытым исходным кодом – Imago-forensics.

Imago - это инструмент на Python, который рекурсивно извлекает цифровые доказательства из изображений. Этот инструмент полезен во время цифрового судебного расследования.

Если вам нужно извлечь цифровые доказательства и у вас есть много изображений, с помощью этого инструмента вы сможете легко сравнить их.

Imago - позволяет извлечь доказательства в файл CSV или в базу данных sqlite. Если в формате JPEG присутствуют GPS-координаты, Imago может извлечь долготу и широту и преобразовать их в градусы и получить соответствующую информацию, такую как город, страна, почтовый индекс и т.д.

Imago - предлагает возможность расчета анализа уровня ошибок и обнаружить обнаженное тело на фото, но этот функционал находится в версии BETA.

Установка:

pip install...Статья RDP forensic event logs - RDP в журналах событий ОС Windows 10

- 14 517

- 3

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

В этой статье мы рассмотрим процесс экспертизы событий event logs в Windows 10 Версия 1809 (Сборка ОС 17763.195), 64 и 32 разрядных операционных систем, относящейся к RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола).

Версии Windows начиная с Vista включают ряд новых событий, которые не регистрируются системами Windows XP. Выпуски Windows Server содержат большее количество и типы событий.

Статья [4 часть] Получение сообщений из базы данных Telegram, Viber и WhatsApp (доработка модуля работы с БД Viber)

- 17 836

- 29

В предыдущих статьях был описан способ изъятий сообщений из БД Telegram, Viber и WhatsApp:

- [1 часть] Получение сообщений из базы данных Telegram

- [2 часть] Получение сообщений из базы данных Telegram и Viber

- [3 часть] Получение сообщений сообщений из базы данных Telegram, Viber и WhatsApp

Был замечен некорректный вывод сообщений пользователей с работой БД Viber. Модуль доработал и модифицировал.

И так, работать с программой точно так же как и раньше.

Модификация заключается в том, что если с помощью Viber пользователь не пользовался звонками то раздел с звонками будет пустым и...

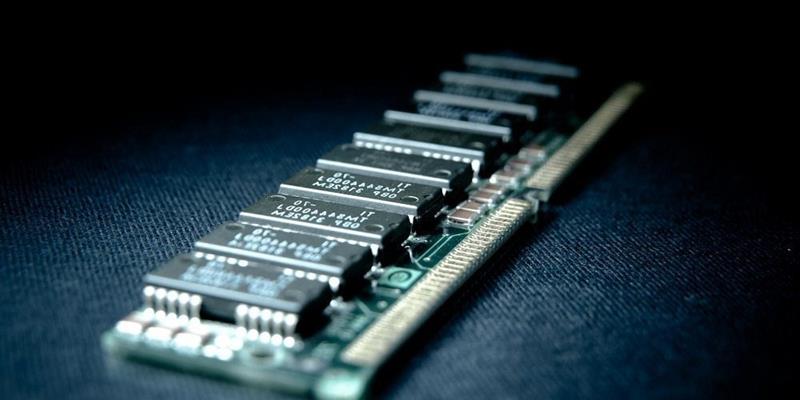

Статья RAM Capturer — сбор информации из энергозависимой памяти

- 8 152

- 8

Belkasoft Live RAM Capturer является небольшим бесплатным криминалистическим инструментом, который позволяет надежно извлекать абсолютно все содержимое энергозависимой памяти компьютера, даже если оно защищено активной анти-отладочной или анти-дампинговой системой. Также доступны отдельные 32-bit и 64-bit сборки, задача которых состоит в том, чтобы данный инструмент оставлял как можно меньше следов. Дампы памяти, обнаруженные с помощью Belkasoft Live RAM Capturer, могут быть проанализированы Live RAM Analysis в Belkasoft Evidence Center. совместим со всеми версиями и выпусками Windows, включая XP, Vista, Windows 7, 8 и 10, 2003 и 2008 Server.

Почему дамп...

Статья Разбор логов и скан IP (Python)

- 4 631

- 3

Так как лень и автоматизация это порой рядом стоящие слова, то я сразу вспомнил, что существует Python и решил делать авто.

Код хоть и на костылях но прекрастно работает, если кто допилит более быстрый вариант буду очень благодарен, ибо в отсеве падает скорость из за хранения в переменной большого кол.ва данных, но привилегия в том, что нет ограничение на кол.во ип.

В общем как то так.

Регулярочка для поиска ип в файле:

# import re

# with open("C:/Users/Mason/Desktop/python/Python/Search/access_log-20180813","r") as file: #Путь к логу который должен находится в одном каталоге с скриптом

# text = file.read()

# Ips=re.findall(r'[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}',text)

# file_with_ip=open("C:/___/____/_____/access_log-2018-ip.txt","a") #Файл с результатом выполнения

# file_with_ip.write("\n".join(set(Ips)))