Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

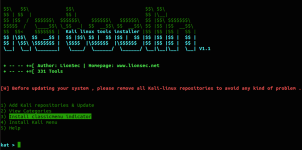

Заметка Возможно ли превратить Ubuntu в Kali linux с помощью katoolin? Практика сборки для общего развития.

Янв 31

- 11 492

- 3

Всем доброго дня/вечера/ночи. На одной из страниц форума, в разделе soft, я видел уже упоминание о инструменте katoolin. В кратце о программе: по словам разработчика, этот инструмент позволяет установить инструменты kali linux на другой deb-дистрибутив. Напомню, что это может быть Ubuntu, Debian, Xubuntu, Lubuntu и тд. Так вот, я попробую воспользоваться данным инструментом, и записать свои впечатления. А вы, прочитав статью, узнаете на практике как и что, а то не все мануалы курить:=) Можете рассматривать статью в качестве мануала, или записок практика.

Стоит сказать, что я буду использовать самую новую Ubuntu на данный момент: 18.04.1 (64-bit), установлено все будет на VirtualBox, с 4 гб памяти и 4 ядрами процессора по 2.67GHz.

Приступим. Процесс установки я рассказывать не буду, имеем уже готовую установленную систему. Открываем терминал, и устанавливаем python и git:

После установки клонируем katoolin:

Стоит сказать, что я буду использовать самую новую Ubuntu на данный момент: 18.04.1 (64-bit), установлено все будет на VirtualBox, с 4 гб памяти и 4 ядрами процессора по 2.67GHz.

Приступим. Процесс установки я рассказывать не буду, имеем уже готовую установленную систему. Открываем терминал, и устанавливаем python и git:

sudo apt-get install python git -yПосле установки клонируем katoolin:

git clone...Статья Пишем свой сигнатурный антивирус на C#. Часть 2 - Пишем Yara правила.

Янв 27

- 8 212

- 5

Приветствую гостей и участников портала Codeby.net. Сегодня продолжим подготовку к написанию своего антивируса AV, в первой части мы рассмотрели как получить базу правил, как ее привести в порядок и как обнаруживать вирусы, в этой части мы рассмотрим как писать Yara правила.

Ссылка на первую часть - Пишем свой сигнатурный антивирус на C#. Часть 1 - Небольшой экскурс в YARA.

Сразу перейдем к делу.

Введение в правила YARA.

Давайте начнем с рассмотрения различных компонентов, которые могут быть частью правила.

Как минимум, правило должно иметь имя и условие. Самое простое из возможных правил будет выглядеть следующим образом:

Это правило ничего не делает. И наоборот, это правило соответствует чему угодно:

Ссылка на первую часть - Пишем свой сигнатурный антивирус на C#. Часть 1 - Небольшой экскурс в YARA.

Сразу перейдем к делу.

Введение в правила YARA.

Давайте начнем с рассмотрения различных компонентов, которые могут быть частью правила.

Как минимум, правило должно иметь имя и условие. Самое простое из возможных правил будет выглядеть следующим образом:

Код:

rule test_for_codeby { condition: false }

Код:

rule...Soft ShellPop-Работаем с reverse shell и bind shell

Янв 20

- 4 600

- 7

Приветствую Любимый Форум и всех его Жителей,Читателей.

А также отдельно благодарю тех,кто читает нас в контакте и других социальных сетях и поддерживает нас.

Я ими не пользуюсь,а слова благодарности сказать хочется,и это считаю правильным.

Спасибо вам Огромное,Господа и Дамы,Леди и Джентельмены.

Лично мне ,очень приятно видеть ваши лукасы под нашими темами.

Сегодня вас хочу познакомить с очередным мощным инструментом.

Не совсем новинка,но из вида упускать его не хочется.

Наконец-то в нём представлена бразильская школа пентеста.

Одна из мощных школ южно-американского континента.

Автора инструмента зовут Andre Marques,его ник известен как 0x00-0x00.

Чем,собственно,мне понравился ShellPop:

1) Имеется выбор как reverse shell,так и bind shell.

2) Выбор протоколов TCP,либо UDP-это важно,чтобы лишний раз не ломать голову при атаке после разведки цели.

3) Различный выбор языков,на которых будет ваш shell

4) Совместимость со многими утилитами,такими,как...

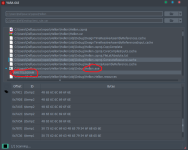

Статья Детектор деаутентификации (диссоциации) клиентов. Часть 2

Янв 19

- 7 762

- 0

Введение:

По многочисленным просьбам “трудящихся” публикую 2-ю часть “марлезонского балета”. Сегодня мы продолжим исследовать одну из разновидностей атак на сети, а именно - Деаутентификация(диссоциация) клиентов сети(Dos).

Как я говорил ранее, во-второй части мы напишем небольшой инструмент Detect Deauth, который будет делать следующее: обнаруживать атаку, определять на какую сеть идет атака(BSSID), на какое именно устройство(Mac) и какие из 2-х инструментов использует злоумышленник(Airgeddon-ng или MDK3).

Кто не прочитал первую статью, прощу сначала ознакомится с ней: Детектор деаутентификации (диссоциации) клиентов. Часть 1.

Что у нас должно получиться:

По многочисленным просьбам “трудящихся” публикую 2-ю часть “марлезонского балета”. Сегодня мы продолжим исследовать одну из разновидностей атак на сети, а именно - Деаутентификация(диссоциация) клиентов сети(Dos).

Как я говорил ранее, во-второй части мы напишем небольшой инструмент Detect Deauth, который будет делать следующее: обнаруживать атаку, определять на какую сеть идет атака(BSSID), на какое именно устройство(Mac) и какие из 2-х инструментов использует злоумышленник(Airgeddon-ng или MDK3).

Кто не прочитал первую статью, прощу сначала ознакомится с ней: Детектор деаутентификации (диссоциации) клиентов. Часть 1.

Что у нас должно получиться:

Теоретический материал и подготовка.

...

Статья Детектор деаутентификации (диссоциации) клиентов. Часть 1.

Янв 16

- 13 379

- 23

Введение:

Всем доброго времени суток, сегодня рассмотрим, как можно обнаружить инструменты с которых производится деаутентификация(диссоциация) клиентов(Часть 1).

И самое интересное для “некоторых читателей” напишем собственный инструмент, который сможет определять инструмент с которого производится атака деаутентификация(DoS) и на кого она направлена(Часть 2). Стоит также заметить, что детектор будет реагировать на такие инструменты как: Airgeddon-ng и MDK3.

Сегодня рассмотрим, как можно обнаружить ПО с которого производится атака(Airgeddon-ng и MDK3).

Что такое деаутентификация?

Деаутентификация - это одна из разновидностей атак на беспроводную сеть, суть которой заключается в...

Всем доброго времени суток, сегодня рассмотрим, как можно обнаружить инструменты с которых производится деаутентификация(диссоциация) клиентов(Часть 1).

И самое интересное для “некоторых читателей” напишем собственный инструмент, который сможет определять инструмент с которого производится атака деаутентификация(DoS) и на кого она направлена(Часть 2). Стоит также заметить, что детектор будет реагировать на такие инструменты как: Airgeddon-ng и MDK3.

Сегодня рассмотрим, как можно обнаружить ПО с которого производится атака(Airgeddon-ng и MDK3).

Что такое деаутентификация?

Деаутентификация - это одна из разновидностей атак на беспроводную сеть, суть которой заключается в...