-

🚨 Ещё можно успеть на курс «OSINT: технология боевой разведки» от Академии Кодебай

🔍 Изучите методы разведки с использованием открытых источников (OSINT) для проведения успешных атак.

🛠️ Освойте ключевые инструменты, такие как Maltego, TheHarvester и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальную разведку.

🧠 Развивайте навыки, которые помогут вам стать экспертом в области информационной безопасности.Запись открыта до 23 мая Подробнее о курсе ...

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Как наши приватные фотоматериалы попадают к мошенникам и как этому противостоять

Апр 22

- 3 778

- 7

Как используют наши фото на популярных фотообменниках?

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Статья Исследование и анализ самых популярных эксплоитов и как защититься от них

Апр 20

- 8 093

- 11

Приветствую всех читателей форума! Сегодня я таки решился написать это, вопреки всем своим сомнениям и лени. А речь мы заведем о самых часто используемых эксплоитax для получения удаленного доступа. Каждый из них будет поочередно проанализирован и разобран для того, чтобы понять, как же защититься от этого.

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

- История происхождения и его разработка

- Где вы могли его видеть и где он был замешан?

- Подверженные атаке системы

- Краткий гайд по использованию

- Что препятствовало получению доступа?

- Отчёт с VirusTotal

- Как же такому противостоять?

- Недостатки

- Выводы

Статья О мошенничестве с API-qiwi или как не стать очередной жертвой мошенника?!

Апр 19

- 11 133

- 6

Привет! Сегодня расскажу о популярной платёжной системе Qiwi. Относительно недавно (если сравнить с появлением Windows 95), Qiwi запустила сервис под названием Qiwi API, который, как я понял, предназначен для управления балансом и кошельком с помощью токенов.

Естественно, всё делалось только во благо и для повышения удобства. Так вот, таким образом я вас подвёл к одной из самых простых сфер мошенничества, которая базируется только на наивности самих жертв и навыках СИ злоумышленника.

Однажды я тоже стал жертвой подобного рода мошенничества. Всё началось с безобидного объявления о продаже. Мне написал покупатель, попросил войти в положение, мол, он готов заплатить первым, но у него имеется только наличка, а банкомат не работает через номер кошелька. Конечно, мне это показалось странным, но он был слишком убедителен и я дал ему свой токен. Через несколько минут с моего баланса были сворованы 8000 гривен (примерно 16000 рублей).

А теперь от рассказов к практике. Чтобы защитится от...

Естественно, всё делалось только во благо и для повышения удобства. Так вот, таким образом я вас подвёл к одной из самых простых сфер мошенничества, которая базируется только на наивности самих жертв и навыках СИ злоумышленника.

Однажды я тоже стал жертвой подобного рода мошенничества. Всё началось с безобидного объявления о продаже. Мне написал покупатель, попросил войти в положение, мол, он готов заплатить первым, но у него имеется только наличка, а банкомат не работает через номер кошелька. Конечно, мне это показалось странным, но он был слишком убедителен и я дал ему свой токен. Через несколько минут с моего баланса были сворованы 8000 гривен (примерно 16000 рублей).

А теперь от рассказов к практике. Чтобы защитится от...

Статья Осторожно – WinRAR !

Апр 04

- 11 202

- 21

Положа руку на сердце скажите - когда вы в последний раз обновляли программу WinRAR?

– популярное приложение для сжатия файлов Windows, которое насчитывает более 500 миллионов пользователей по всему миру.

Правильно – никогда - поскольку программное обеспечение WinRAR не имеет функции автоматического обновления. Вернее – не имело до самого последнего времени.

Чем и воспользовались отдельные злодеи и даже киберпреступные группы ))). Они до сих пор с успехом используют недавно исправленную уязвимость выполнения критического кода в WinRAR . Что, к сожалению, делает миллионы его пользователей уязвимыми для кибератак. Критическая уязвимость (CVE-2018-20250), исправленная в конце прошлого месяца командой WinRAR с выпуском WinRAR версии 5.70 beta 1, затрагивает все предыдущие версии WinRAR, выпущенные за последние 19 лет.

В версиях WinRAR, предшествующих 5.61 включительно, существует уязвимость обхода пути при создании поля имени файла в формате ACE (в UNACEV2.dll). Когда с полем...

– популярное приложение для сжатия файлов Windows, которое насчитывает более 500 миллионов пользователей по всему миру.

Правильно – никогда - поскольку программное обеспечение WinRAR не имеет функции автоматического обновления. Вернее – не имело до самого последнего времени.

Чем и воспользовались отдельные злодеи и даже киберпреступные группы ))). Они до сих пор с успехом используют недавно исправленную уязвимость выполнения критического кода в WinRAR . Что, к сожалению, делает миллионы его пользователей уязвимыми для кибератак. Критическая уязвимость (CVE-2018-20250), исправленная в конце прошлого месяца командой WinRAR с выпуском WinRAR версии 5.70 beta 1, затрагивает все предыдущие версии WinRAR, выпущенные за последние 19 лет.

В версиях WinRAR, предшествующих 5.61 включительно, существует уязвимость обхода пути при создании поля имени файла в формате ACE (в UNACEV2.dll). Когда с полем...

Статья Раскрытие аналитики у коротких ссылок или деанон goo.gl и bit.ly

Мар 30

- 4 602

- 3

Привет,

Иногда нам надо знать что находится “по ту сторону” короткой ссылки (да, там может быть что-то спрятано с полезной нагрузкой, а нам нужно быть готовым к этому). Для этого я рекомендую использовать hoper, он поможет пройти до последнего эндпоинта вашей (или не вашей) короткой ссылки по всем редиректам. Но часто бывает необходимо узнать и аналитику по коротким ссылкам.

Если добавить к ссылке у сервисов goo.gl и bit.ly "+" в конец URL, то можно попасть на страницу статистики, которая раскроет количество кликов, какие браузеры, локации откуда открывали ссылку.

Например, если короткая ссылка такая

-

-

А если

Иногда нам надо знать что находится “по ту сторону” короткой ссылки (да, там может быть что-то спрятано с полезной нагрузкой, а нам нужно быть готовым к этому). Для этого я рекомендую использовать hoper, он поможет пройти до последнего эндпоинта вашей (или не вашей) короткой ссылки по всем редиректам. Но часто бывает необходимо узнать и аналитику по коротким ссылкам.

Если добавить к ссылке у сервисов goo.gl и bit.ly "+" в конец URL, то можно попасть на страницу статистики, которая раскроет количество кликов, какие браузеры, локации откуда открывали ссылку.

Например, если короткая ссылка такая

https://goo.gl/abcd1234, то это значит что аналитика по этой коротной ссылке будет доступна такими способами:-

https://goo.gl/abcd1234+-

https://goo.gl/abcd1234.info (deprecated, но иногда может работать)А если

http://bit.ly/abcd1234, то инфа по ней будет доступна...Статья Дорога к OSCP - утилиты и ссылки

Мар 22

- 19 836

- 10

Всем большой и трайхардовый привет!

Как и обещал эту статью, в продолжении идеологии просвещения в OSCP - я уделю внимание именно инструментарию и полезным ссылкам...

!Хочу обратить внимание, этот гайд предназначен не только для подготовки к экзамену, так же применим к CTF и очень пригодится для построения структуры работ при проведении тестирования на проникновение или Pentest'ов в реальной жизни. Вам нужно выработать навык владения инструментарием, научиться конспектировать и строить структурные отчеты и всегда докапываться до мелочей и никогда не сдаваться.

ВОДА:

Как я описывал ранее весь процесс подготовки и сдачи экзамена OSCP достаточно сердитый процесс, требующий не только знаний, но и организации рабочего места для самого процесса экзаменирования. Описанные в прошлой статье 10 шагов действительно помогут...

Как и обещал эту статью, в продолжении идеологии просвещения в OSCP - я уделю внимание именно инструментарию и полезным ссылкам...

!Хочу обратить внимание, этот гайд предназначен не только для подготовки к экзамену, так же применим к CTF и очень пригодится для построения структуры работ при проведении тестирования на проникновение или Pentest'ов в реальной жизни. Вам нужно выработать навык владения инструментарием, научиться конспектировать и строить структурные отчеты и всегда докапываться до мелочей и никогда не сдаваться.

ВОДА:

Как я описывал ранее весь процесс подготовки и сдачи экзамена OSCP достаточно сердитый процесс, требующий не только знаний, но и организации рабочего места для самого процесса экзаменирования. Описанные в прошлой статье 10 шагов действительно помогут...

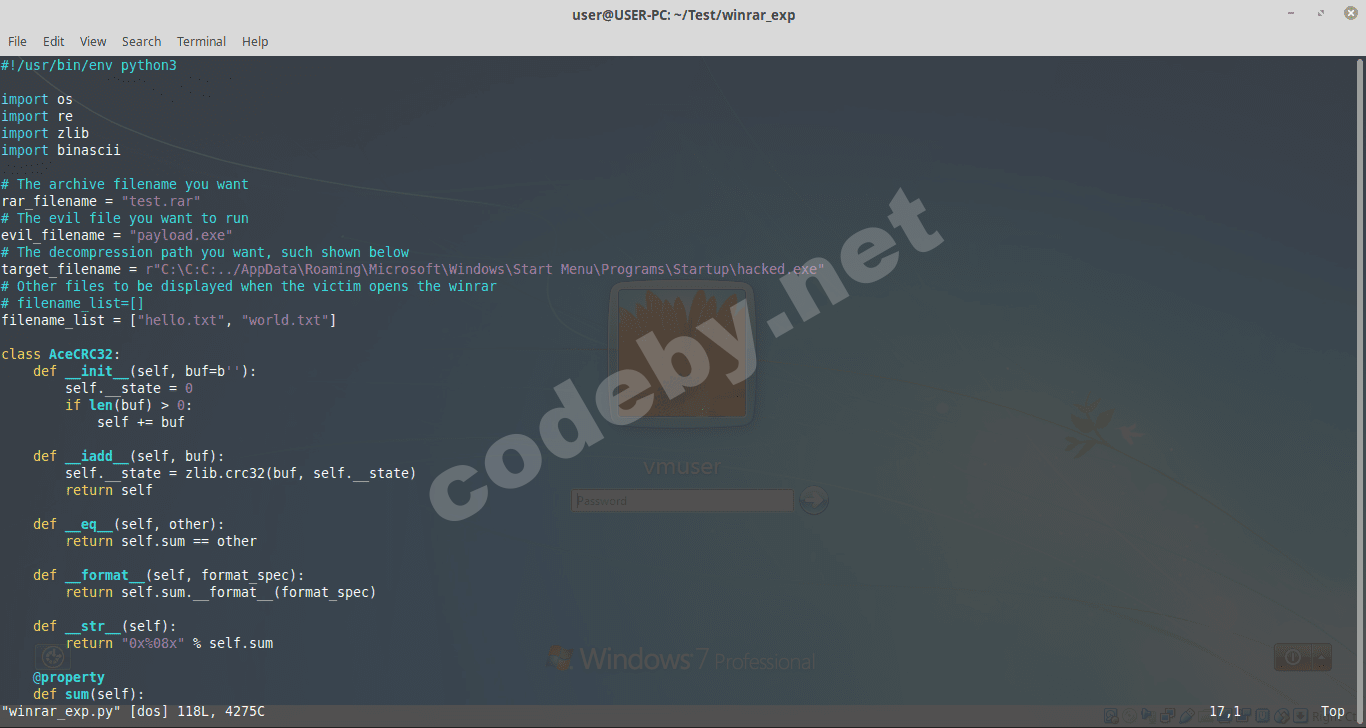

Статья WinRAR Path Traversal уязвимость. Создаём Evil архив

Мар 22

- 6 933

- 9

Здравствуйте, сегодня вы узнаете, как создать архив эксплуатируя уязвимость Path Traversal архиватора WinRAR до версии 5.61 включительно. Данная уязвимость получила идентификаторы CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 и CVE-2018-20253.

Кому интересны детали, могут почитать эту статью:

Уязвимость позволяет принудительно поместить файл по указанному пути. Для успешной атаки злоумышленнику потребуется просто убедить жертву распаковать вредоносный архив с помощью WinRAR.

Для работы нам понадобится python3. Качаем архив (прикреплён к статье), распаковываем.

Далее нас интересует winrar_exp.py

Мы можем изменять значения rar_filename, evil_filename, target_filename, filename_list

rar_filename - имя результатирующего rar архива

evil_filename - имя файла (полезная нагрузка), который мы будем помещать в нужную...

Кому интересны детали, могут почитать эту статью:

Ссылка скрыта от гостей

Уязвимость позволяет принудительно поместить файл по указанному пути. Для успешной атаки злоумышленнику потребуется просто убедить жертву распаковать вредоносный архив с помощью WinRAR.

Для работы нам понадобится python3. Качаем архив (прикреплён к статье), распаковываем.

Далее нас интересует winrar_exp.py

Мы можем изменять значения rar_filename, evil_filename, target_filename, filename_list

rar_filename - имя результатирующего rar архива

evil_filename - имя файла (полезная нагрузка), который мы будем помещать в нужную...

Статья Дорога к OSCP или мотивация к Try Harder!

Мар 21

- 23 106

- 5

Привет дорогой читатель.

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Вводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте сразу поясним, те кто набрел на статью случайно и...

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Ссылка скрыта от гостей

- OSCP он же

Ссылка скрыта от гостей

он же PWKВводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте сразу поясним, те кто набрел на статью случайно и...