-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Инструменты пентестера

Статья Создание устройства для анализа безопасности открытых Wi-Fi сетей

Янв 08

- 10 129

- 10

Вступление

Открытые беспроводные сети сейчас есть практически везде, достаточно зайти в кафе, крупный магазин или поехать на общественном транспорте – везде вам предложат подключиться к открытой беспроводной сети ***_Free или аналогичной. Думаю, было бы интересно узнать о тех, кто подключен к этим сетям, какие они используют устройства, какие у них операционные системы, ПО и прочее. Можно конечно воспользоваться мобильным телефоном и специальным софтом, типа Nethunter или аналогичным, но установка Nethunter не является тривиальной задачей и не на все устройства его можно установить. В своей статье я предлагаю собрать устройство на базе микрокомпьютера Raspberry Pi Zero W, которое будет в автоматическом режиме обнаруживать открытые беспроводные сети, подключаться к ним и сканировать эти подсети с помощью Nmap. В принципе, можно делать что-то большее, но так как моя статья носит чисто образовательный характер, все прочие активности я оставлю за рамками. Как говорил Остап...

Открытые беспроводные сети сейчас есть практически везде, достаточно зайти в кафе, крупный магазин или поехать на общественном транспорте – везде вам предложат подключиться к открытой беспроводной сети ***_Free или аналогичной. Думаю, было бы интересно узнать о тех, кто подключен к этим сетям, какие они используют устройства, какие у них операционные системы, ПО и прочее. Можно конечно воспользоваться мобильным телефоном и специальным софтом, типа Nethunter или аналогичным, но установка Nethunter не является тривиальной задачей и не на все устройства его можно установить. В своей статье я предлагаю собрать устройство на базе микрокомпьютера Raspberry Pi Zero W, которое будет в автоматическом режиме обнаруживать открытые беспроводные сети, подключаться к ним и сканировать эти подсети с помощью Nmap. В принципе, можно делать что-то большее, но так как моя статья носит чисто образовательный характер, все прочие активности я оставлю за рамками. Как говорил Остап...

Статья Не root пользователь Kali по умолчанию

Янв 05

- 15 306

- 14

В течение многих лет Kali унаследовал от BackTrack политику root пользователя по умолчанию. В рамках нашей оценки

История root пользователя по умолчанию

Вначале был

В этой модели не было никакого реального механизма обновления, просто куча инструментов пентестинга, живущих в каталоге /pentest/...

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

мы решили изменить это и перевести Kali на модель "традиционного пользователя без root пользователя". Это изменение будет частью релиза 2020.1, который в настоящее время запланирован на конец января. Однако, Вы заметите это изменение в

Ссылка скрыта от гостей

, начиная с сегодняшнего дня.История root пользователя по умолчанию

Вначале был

Ссылка скрыта от гостей

. В своем первоначальном виде BackTrack (v1-4) был live дистрибутивом Slackware, предназначенным для запуска с CDROM. Да, мы возвращаемся в прошлое (2006!).В этой модели не было никакого реального механизма обновления, просто куча инструментов пентестинга, живущих в каталоге /pentest/...

Статья Wscan: Практическое исследование инструмента для анализа уязвимостей

Дек 25

- 10 269

- 17

Приветствую Друзей и Форумчан. Неоднократно говорил,что инструменты, которые разработаны в Азии по-своему хороши и коварны. Один из таких-это обновлённый недавно Wscan. Автором этого замечательного Fuzzer является Testzero-wz из Китая.

Страница автора

Ссылка скрыта от гостей

Установка:

Код:

# git clone https://github.com/Testzero-wz/wscan.git

# cd wscan

# python3 -m pip install wscan

# wscan --help вывод справки

# wscan -u "http://www.example.com/" -f -m стандартное тестированиеМожно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о...

Как пользоваться Wireshark

Дек 09

- 16 458

- 7

До того как мы начнем учиться взламывать другие сети то нужно уметь контролировать свою сеть и понимать что это сетевой трафик и как его фильтровать. Wireshark идеально подходит для этого поскольку мощнее его пока что ничто не придумали, и как вы уже догадываетесь речь пойдет именно о нем. Wireshark является идеальном оружием для анализа и захвата сетевых пакетов в реальном времени. Но главное то что он показывает их в очень удобном формате для чтения.

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Включите воображение!

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!...

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Включите воображение!

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!...

Атака через FotoSploit: пошаговое руководство по фишингу с превью-фото

Дек 06

- 19 808

- 22

Приветствую, Друзья и Форумчане!

Сегодня разберём FotoSploit — свежий (2025) инструмент от испанца Cesar-Hack-Gray для проведения фишинговых атак + социальной инженерии против аккаунтов Facebook / Google.

Информация предоставлена исключительно для обучения и анализа уязвимостей. Любое несанкционированное применение подпадает под ст. 272 УК РФ / Computer Misuse Act / GDPR.

Что под капотом

- Ядро: старый добрый SocialFish с доработками под

phpи автоматическим туннелированием через ngrok. - Лут: IP-адрес жертвы, HTTP headers (User-Agent), примерные Geo-координаты по GeoIP, плюс логин/пароль, если пользователь введёт их на поддельной форме.

- Фишка: «кликабельное откровенное фото» (JPG ≤ 500 KB) с заманчивым описанием и редиректом на реальный...

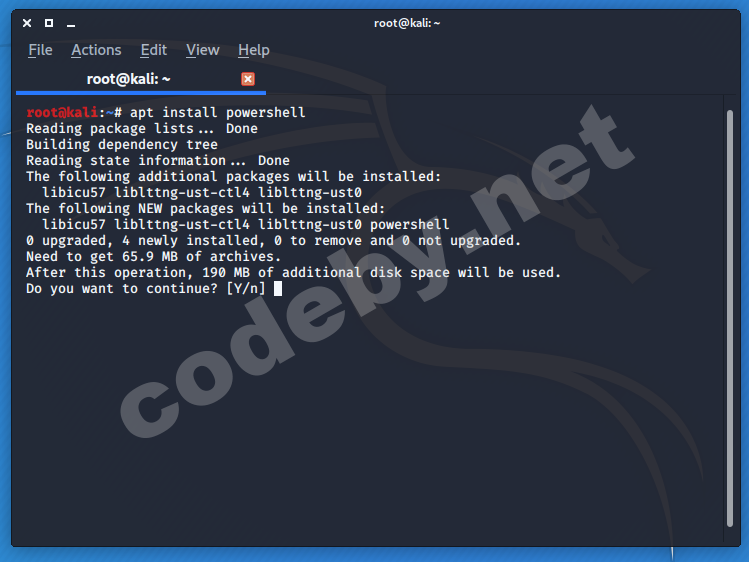

Статья Режим undercover mode в GNU/Linux Kali Linux 2019.4

Дек 05

- 9 763

- 14

В последней версии GNU/Linux Kali Linux 2019.4 был добавлен режим undercover mode.

Данный режим изменяет внешний вид Kali превращая внешне его похожим на windows 10.

Для запуска нужно выполнить поиск в меню приложений или просто набрать в терминале:

Для выхода из режима команду нужно запустить повторно.

Так же с обновлением в релиз 2019.4 добавили переход из рабочего окружения Gnome в Xfce.

Kali-Docs теперь основаны на разметке Markdown и расположены в публичном репозитории Git.

Public Packaging (процесс отправки своих инструментов для добавления в Kali) задокументирован.

BTRFS во время установки – тестирование файловой системы BTRFS в Kali. Опцию выбора файловой системы BTRFS в будущем планируется интегрировать в установщик.

Для работы со сценариями PowerShell необходимо выполнить следующую команду:

[ATTACH type="full"...

Данный режим изменяет внешний вид Kali превращая внешне его похожим на windows 10.

Для запуска нужно выполнить поиск в меню приложений или просто набрать в терминале:

Код:

kali-undercoverТак же с обновлением в релиз 2019.4 добавили переход из рабочего окружения Gnome в Xfce.

Kali-Docs теперь основаны на разметке Markdown и расположены в публичном репозитории Git.

Public Packaging (процесс отправки своих инструментов для добавления в Kali) задокументирован.

BTRFS во время установки – тестирование файловой системы BTRFS в Kali. Опцию выбора файловой системы BTRFS в будущем планируется интегрировать в установщик.

Для работы со сценариями PowerShell необходимо выполнить следующую команду:

Код:

apt install powershell[ATTACH type="full"...

Освоение Kali Linux для тестирования на проникновение

Ноя 24

- 11 714

- 0

Kali Linux Revealed на русском

Откройте для себя Kali Linux

Освоение дистрибутива по тестированию на проникновение

Рафаэль Херцог, Джим О’Горман и Мати Ахарони

OFFSEC PRESS

******************************************************

Откройте для себя Kali Linux

Освоение дистрибутива по тестированию на проникновение

Рафаэль Херцог, Джим О’Горман и Мати Ахарони

OFFSEC PRESS

******************************************************

Авторское право © 2017 Рафаэль Херцог, Джим О’Горман и Мати Ахарони

Данная книга лицензирована в соответствии с Creative Commons Attribution-ShareAlike 3.0 Unported License.

Ссылка скрыта от гостей

Некоторые разделы этой книги использует содержание следующих трудов “Debian Administrator’s Handbook, Debian Jessie from Discovery to Mastery” написанных Рафаэлем Херцогом и Роландом Масом. Данные книги можно найти здесь...

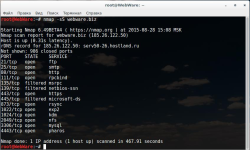

Как использовать сканер безопасности NMAP на Linux

Ноя 24

- 21 151

- 2

Ссылка скрыта от гостей

— это бесплатная, с открытым исходным кодом утилита исследования сети и проведения аудита безопасности. Она широко используется в сообществе пользователей Linux, поскольку является простой в применении, но в то же время очень мощной. Принцип работы Nmap, говоря простым языком, заключается в отправке пакетов данных на заданную цель (по IP) и в интерпретировании возвращаемых пакетов для определения, какие порты открыты/закрыты, какие службы запущены на сканируемой системе, установлены и включены ли файерволы или фильтры и, наконец, какая операционная система запущена. Эти возможности позволяют собрать много ценной информации. Давайте рассмотрим некоторые из этих возможностей. Кроме типичных для подобных статей примеров команд, будут даны рекомендации о том, как использовать собранные во время сканирования данные.Установка Nmap

Для начала, нам нужно заполучить пакет “nmap” на нашу...

Статья Установка Kali Linux на флешку с возможностью сохранять данные (самый простой метод)

Окт 17

- 11 757

- 9

Всем добрый день!

Знаю что тема избитая, старая, на нее уже есть куча статей итд. НО весь прикол в том, что не один метод мне не помог

Итак, решил я значит сделать флешку с кали с возможностью сохранять данные (под предлогом удобства итд.)

Сразу скажу, что данный процесс у меня занял 4 дня!!! 4 ДНЯ КАРЛ!!!

Я перепробовал все варианты какие есть, начиная с установки виртуальной машины и установки через нее кали на флешку и заканчивая разными программами, типа MiniTool Partition Wizard итд...

На флешку кали ставиться легко, а вот с сохранением данных никак не шло, данные просто не сохранялись.

Итак не буду заниматься лишней писаниной и перейду сразу к делу.

На самом деле решение на столько просто, что после него у меня был легкий шок)))

1. Берем флешку 16ГБ или больше, восстанавливаем весь объём флешки через командную строку:

Знаю что тема избитая, старая, на нее уже есть куча статей итд. НО весь прикол в том, что не один метод мне не помог

Итак, решил я значит сделать флешку с кали с возможностью сохранять данные (под предлогом удобства итд.)

Сразу скажу, что данный процесс у меня занял 4 дня!!! 4 ДНЯ КАРЛ!!!

Я перепробовал все варианты какие есть, начиная с установки виртуальной машины и установки через нее кали на флешку и заканчивая разными программами, типа MiniTool Partition Wizard итд...

На флешку кали ставиться легко, а вот с сохранением данных никак не шло, данные просто не сохранялись.

Итак не буду заниматься лишней писаниной и перейду сразу к делу.

На самом деле решение на столько просто, что после него у меня был легкий шок)))

1. Берем флешку 16ГБ или больше, восстанавливаем весь объём флешки через командную строку:

- Вводим команду diskpart

- Вводим команду list disk

- Выбираем диск с флешкой, прописываем select disk=1 (цифра 1 - это диск с флешкой...

Статья Как установить Kali Linux на Raspberry Pi

Окт 12

- 4 319

- 0

Raspberry Pi — это очень простой дешёвый ARM компьютер. Не смотря на то, что его спецификация звёзд не хватает, это отличный вариант для крошечной Linux системы и он может делать гораздо большее, чем быть медиа компьютером.

По умолчанию, образ Kali Linux Raspberry Pi хорошо отлажен с минимумом инструментов, схожий со всеми другими образами для ARM. Если вы хотите обновить инсталляцию до стандартной настольной инсталляции, вы можете включить дополнительные инструменты, установив метапакет kali-linux-full. Для большей информации по метапакету, пожалуйста обратитесь к нашей

Размещение Kali на Raspberry Pi — простой способ

Если всё, что вы хотите сделать, это установить Kali на вашем Raspberry Pi, проделайте эти инструкции:

По умолчанию, образ Kali Linux Raspberry Pi хорошо отлажен с минимумом инструментов, схожий со всеми другими образами для ARM. Если вы хотите обновить инсталляцию до стандартной настольной инсталляции, вы можете включить дополнительные инструменты, установив метапакет kali-linux-full. Для большей информации по метапакету, пожалуйста обратитесь к нашей

Ссылка скрыта от гостей

.Размещение Kali на Raspberry Pi — простой способ

Если всё, что вы хотите сделать, это установить Kali на вашем Raspberry Pi, проделайте эти инструкции:

- Возьмите хорошую быструю на 8 GB (или более) SD карту. Крайне рекомендуется Class 10.

- Загрузите образ Kali Linux...