Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Инструменты пентестера

Статья Как установить Kali Linux на флешку и на внешний диск (простой способ)

Мар 14

- 42 995

- 17

Преимущества установки Linux на флешку

Преимуществ у установки Kali Linux на

Преимуществ у установки Kali Linux на

Ссылка скрыта от гостей

много:- возможность напрямую использовать всё железо компьютера (в том числе видеокарту, Wi-Fi устройства);

- как следствие предыдущего пункта — повышенная производительность (по сравнению с виртуальной машиной; если флеш карта достаточно быстрая) и возможность задействовать GPU для перебора хэшей или Wi-Fi-устройств для тестирования на проникновение Wi-Fi-сетей;

- на компьютер не вносится никаких изменений — ни в загрузчик, ни на диски;

- с одной флешки можно загрузиться на любом компьютере;

- ваша Kali Linux всегда с вами.

Статья Установка Kali Linux на смартфон или планшет

Мар 14

- 35 539

- 29

При упоминании об операционной системе Linux обычный пользователь ПК впадает в легкий ступор. Для большинства юзеров это что то из области высоких информационных технологий. Это одновременно и правда и миф. Освоить ее не сложнее, чем привычный продукт Microsoft. И в то же время в умелых руках это грозное оружие как хакеров, так и сисадминов.

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Особое положение в линейке занимает - Kali Linux. Знаменитая дочка не просто автомат калашникова, а крылатая ракета с ядерной боеголовкой. Но поскольку подрастающее поколение постепенно отдаляется от персональных компьютеров, отдавая предпочтение смартфонам и планшетам, хочу и им предоставить возможность познакомиться с этим чудом человеческой мысли.

Наверняка в каждом доме валяются не один и не два смартфона или планшета, вышедших из моды. А я расскажу вам как установить Kali Linux на Android устройство. Для этого даже не понадобятся root права!

Для начала необходимо удостовериться что на устройстве есть не менее 4 GB свободной памяти...

Статья Meterpreter снова в деле: 100% FUD with Metasploit 5

Фев 17

- 57 089

- 99

Введение

Доброго времени суток друзья! Рад снова вас видеть! Написать эту статью я намеревался еще до официального релиза

Ссылка скрыта от гостей

, но вечно не хватающее время и некоторые другие обстоятельства не позволили этому сбыться.Сегодня речь пойдет как вы уже могли понять из заголовка - об обходе антивируса. С Metasploit 5 у нас появилась возможность "из коробки" шифровать shellcode с помощью AES-256. Таким образом наш shellcode становится абсолютно не читаемым для антивирусов. Конечно можно было бы ограничиться ссылкой на github или на официальное видео в youtube, но мне захотелось пойти дальше.

Основная часть

Начнем с установки последней версии Metasploit-Framework.

Добавляем в систему ключ и адрес репозитория

Bash:

sudo wget -qO -...Статья Kali Live USB с сохранением данных: пошаговая инструкция

Фев 11

- 184 928

- 86

Kali Linux имеет по умолчанию 2 типа загрузки с флешки:

Kali Live USB — обычная загрузка Kali c USB флешки

Kali Live USB persistence (Потенциально стойкий) — сохранение данных на USB флешке. Это может быть чрезвычайно полезным дополнением, и позволяет сохранить документы, собранные результаты тестирования, конфигурации и т.д.

Для этого нам нужны 3 вещи :

Запускаем Rufus и выбираем файл Kali Linux

Далее выбираем мод DD Image

Жмем Start и OK. После того как образ был записан на флешке просто закрываем...

Kali Live USB — обычная загрузка Kali c USB флешки

Kali Live USB persistence (Потенциально стойкий) — сохранение данных на USB флешке. Это может быть чрезвычайно полезным дополнением, и позволяет сохранить документы, собранные результаты тестирования, конфигурации и т.д.

Для этого нам нужны 3 вещи :

- Rufus для создания образа на USB флешки

Ссылка скрыта от гостей

- MiniTool Partition Wizard

Ссылка скрыта от гостей

- И конечно же USB флешка минимум 4GB

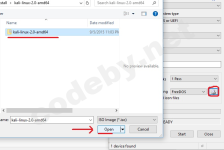

Запускаем Rufus и выбираем файл Kali Linux

Далее выбираем мод DD Image

Жмем Start и OK. После того как образ был записан на флешке просто закрываем...

Статья Как настроить и изменить среду рабочего стола в Kali Linux

Фев 11

- 96 149

- 19

О, GNOME 3 в Kali 2.0? У меня к нему смешанные чувства, если не сказать больше! Как говорится, "так и вышло" – и это я про переход Kali Linux 2.0 на GNOME 3.

В одной из отличных книг по Linux, которую я читал, было мощное введение с таким предложением: "No, I want to tell you the story of how you can take back control of your computer" (Нет, я хочу рассказать вам историю о том, как вы можете вернуть контроль над вашим компьютером). И это ключевой момент! Мы сами решаем, что наш компьютер может, а что нет. На мой взгляд, GNOME 3 немного отклоняется от этого принципа.

Вместо того чтобы плодить сотни руководств типа "Как добавить ярлык программы на рабочий стол в Kali Linux 2.0" или "Где же моё главное меню в Kali Linux 2.0?", я решил подойти к вопросу более радикально. Не секрет, что именно из-за GNOME 3 я когда-то перешел с Ubuntu на Linux Mint. И хотя отказываться от Kali Linux 2.0 мы не будем (хотя альтернативы, конечно, есть!), мы определенно изменим окружение рабочего...

В одной из отличных книг по Linux, которую я читал, было мощное введение с таким предложением: "No, I want to tell you the story of how you can take back control of your computer" (Нет, я хочу рассказать вам историю о том, как вы можете вернуть контроль над вашим компьютером). И это ключевой момент! Мы сами решаем, что наш компьютер может, а что нет. На мой взгляд, GNOME 3 немного отклоняется от этого принципа.

Вместо того чтобы плодить сотни руководств типа "Как добавить ярлык программы на рабочий стол в Kali Linux 2.0" или "Где же моё главное меню в Kali Linux 2.0?", я решил подойти к вопросу более радикально. Не секрет, что именно из-за GNOME 3 я когда-то перешел с Ubuntu на Linux Mint. И хотя отказываться от Kali Linux 2.0 мы не будем (хотя альтернативы, конечно, есть!), мы определенно изменим окружение рабочего...

Статья Установка openvas на Kali Linux

Фев 06

- 22 480

- 15

Привет, мой дорогой читатель. Видел на форуме несколько проблем с установкой сканера openvas на kali linux. Решил написать полный мануал по установке этого детища, плюсом немного задену сканирование.

Для тех, кто не знает: openvas - это сканер уязвимостей в локальной сети. Однако не стоит считать любой сканер панацеей, будь то openvass, nessus либо nexpose. Платный или бесплатный инструмент - он всегда остается инструментом для сохранения времени и автоматизации рутинной работы, не более. Любой результат, отчет и график необходимо будет штудировать и проверять вручную. Более того, не надо полагаться на то, что просканировав сеть одним из сканеров, вы обнаружите ВСЕ уязвимости, которые есть. Даже воспользовавшись двумя сканерами, я больше чем уверен, что где-то все равно найдется уязвимость, а то и парочка, которые ускользнули от глаз наших помощников, и остаются, порой очень даже неплохими дырами для входа хакера. Как не странно это касается и web-сканеров. В общем это я к тому...

Для тех, кто не знает: openvas - это сканер уязвимостей в локальной сети. Однако не стоит считать любой сканер панацеей, будь то openvass, nessus либо nexpose. Платный или бесплатный инструмент - он всегда остается инструментом для сохранения времени и автоматизации рутинной работы, не более. Любой результат, отчет и график необходимо будет штудировать и проверять вручную. Более того, не надо полагаться на то, что просканировав сеть одним из сканеров, вы обнаружите ВСЕ уязвимости, которые есть. Даже воспользовавшись двумя сканерами, я больше чем уверен, что где-то все равно найдется уязвимость, а то и парочка, которые ускользнули от глаз наших помощников, и остаются, порой очень даже неплохими дырами для входа хакера. Как не странно это касается и web-сканеров. В общем это я к тому...

Статья Metasploit Framework 5.0 - Мажорный релиз

Янв 14

- 6 966

- 4

Metasploit Framework 5.0 - Мажорный релиз

Всех приветствую! На форуме осталось без внимания одно важное событие, а именно выход мажорной версии Metasploit Framework 5.0. А ведь последний раз выпуск мажорной версии всем известного фреймворка был в 2011 году. В этот релиз попало довольно много интересных фич и я постараюсь осветить основные из них.

API для автоматизации

В данном релизе Metasploit пошел по пути налаживания взаимодействия с внешними сервисами и инструментами. Теперь доступна возможность запуска СУБД как службы через REST интерфейс, что позволит использовать несколько консолей фреймворка и возможность взаимодействия со сторонними инструментами.

Ранее автоматизацию работы с Metasploit можно было организовать, только через свой собственный...

Статья Раскройте потенциал сетей: Создаем эффективный многопоточный сканер портов

Янв 14

- 4 945

- 0

Хотелось бы показать маленькую реализацию простого, многопоточного сканера. Данный код можно использовать как дополнительный модуль в своей архитектуре, подключив его.

Сам сканер представляет из себя класс ScanIP с тремя методами.

В данном варианте, при создании экземпляра класса, его конструктор принимает кортеж, состоящий из двух переменных – аргументов командной строки – ip-адрес а и списка портов соответственно.

Первый аргумент командной строки принимает ip-адрес, второй – список портов. Список портов перечисляется через запятую, значения должны быть целочисленными, либо в виде диапазона через тире, например: 21,25-27,99,110,113,443,8000-8005.

В...

Сам сканер представляет из себя класс ScanIP с тремя методами.

В данном варианте, при создании экземпляра класса, его конструктор принимает кортеж, состоящий из двух переменных – аргументов командной строки – ip-адрес а и списка портов соответственно.

Python:

parser = argparse.ArgumentParser(usage='''%(prog)s [опции]\nДля вызова помощи: %(prog)s -h''')

parser.add_argument('ip', action='store', type=str, help='spec target host')

parser.add_argument('ports', action='store', type=str, help='spec target port')

args = parser.parse_args()

scan = ScanIP(args)В...