Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Пентест и уязвимости

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья WordPress Exploit Framework

Ноя 07

- 3 764

- 0

Скачать wordpress-exploit-framework

Требования

Убедитесь в том, что на вашей системе установлен Ruby 2.2.x, и после установите все необходимые зависимости с помощью открытия командной строки/терминала в директории WPXF и выполнения команды bundle install

Если bundler отсутствует в вашей системе, вы можете установить его, запустив gem install bundler

Убедитесь, что у вас есть все инструменты, необходимые для компиляции C расширения:

Код:

sudo apt-get install build-essential patch

Код:

sudo apt-get install...Статья C2 с использованием DNS по HTTPS (DoH)

Окт 27

- 3 892

- 0

Постоянный доступ к сети цели является одним из основных этапов в любой наступательной операции. Во время нашей деятельности мы используем различные типы маяков для повседневных операций. При сбое всех маяков они могут восстановить доступ к сети цели. Таким образом, маяк должен функционировать таким образом, чтобы не привлекать внимание голубой команды(защитников).

Почему вы должны создавать разнообразие в C2?

Построение различных уровней и применение диверсификации являются важными механизмами для достижения надежности и операционной безопасности (OPSEC) для вашего сервера управления и контроля. Среди прочего, хороший C2 имеет следующие характеристики:

-Наличие резервных каналов, если отключится другой канал

-Разведка одного канала напрямую не разоблачает другие каналы

-Воздействие ваших имплантатов на целевые системы ограничено

Общая схема, используемая различными группами APT для достижения этой цели, заключается в использовании каналов C2 с очень простой...

Почему вы должны создавать разнообразие в C2?

Построение различных уровней и применение диверсификации являются важными механизмами для достижения надежности и операционной безопасности (OPSEC) для вашего сервера управления и контроля. Среди прочего, хороший C2 имеет следующие характеристики:

-Наличие резервных каналов, если отключится другой канал

-Разведка одного канала напрямую не разоблачает другие каналы

-Воздействие ваших имплантатов на целевые системы ограничено

Общая схема, используемая различными группами APT для достижения этой цели, заключается в использовании каналов C2 с очень простой...

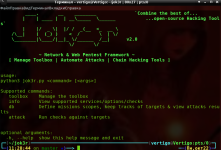

Jok3r - Network и Web Pentest Framework

Окт 22

- 10 432

- 20

Приветствую Друзей,Уважаемых Форумчан.

Нельзя не отметить то,что у Коллег вышли недавно потрясающие статьи на Форуме.

Решил тоже не затягивать с перерывом,время выкроил и хочу вам представить новый мощный framework.

На сей раз,Франция отличилась и прямо из Парижа ,человек с ником Koutto создал недавно этот замечетельный инструмент.

Позиционируется он как Network и Web Pentest Framework.

У него очень много задач,много инструментария задействовано при этом.

Предназначен он для использования на Debian-подобных системах.

Здесь,более из-за того,что все установки строятся на использовании apt,а не pacman как на Arch Linux к примеру.

Как установить:

Нельзя не отметить то,что у Коллег вышли недавно потрясающие статьи на Форуме.

Решил тоже не затягивать с перерывом,время выкроил и хочу вам представить новый мощный framework.

На сей раз,Франция отличилась и прямо из Парижа ,человек с ником Koutto создал недавно этот замечетельный инструмент.

Позиционируется он как Network и Web Pentest Framework.

У него очень много задач,много инструментария задействовано при этом.

Предназначен он для использования на Debian-подобных системах.

Здесь,более из-за того,что все установки строятся на использовании apt,а не pacman как на Arch Linux к примеру.

Как установить:

Код:

# git clone https://github.com/koutto/jok3r.git

# cd jok3r/

# chmod +x install-all.sh

# chmod +x install-dependencies.sh - это скорее просто для проверки

# pip3 install -r requirements.txt - это тоже для проверки.

# chmod +x jok3r.py

# python3 install-all.sh - очень долго идёт установка.

# python3 jok3r.py --help или ./jok3r.py...Статья Получение и расшифровка рукопожатий

Окт 21

- 10 510

- 6

Всем привет!

Думаю многие хотят халявный интернет, или просто проверить безопасность своей точки доступа, а сделать это можно лишь "взломав" WIFI.

Сделать это можно многими способоми, но в данной статье рассмотрим инструменты wifite и airgeddon.

Установка WIFITE

Начнем с wifite:

Немного информации:

Особенности:

Думаю многие хотят халявный интернет, или просто проверить безопасность своей точки доступа, а сделать это можно лишь "взломав" WIFI.

Сделать это можно многими способоми, но в данной статье рассмотрим инструменты wifite и airgeddon.

Установка WIFITE

Начнем с wifite:

Немного информации:

Особенности:

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и...

Статья Хакинг для самых маленьких или всё тот-же брут ))

Сен 14

- 4 685

- 6

V

Проснувшись обласканная тёплыми лучами Солнца, я почувствовала вдохновение.

Вам знакомо чувство вдохновения ?

Если нет, то на мой взгляд, вы чего-то недополучаете в этой жизни, мой уважаемый читатель. Возможно, следующая Ваша жизнь будет более красочной. Встретимся ...

Но если ответ на предыдущий вопрос - положительный, то Вы не хуже меня знаете, что это чувство непродолжительно. И нужно поймать момент для его материализации. Данная статья является проявлением материализации моих утренних чувств, выбросом накопленных мыслей, а также хоть каким-то подтверждением статуса "RED" на форуме СODEBY.

Как все мои предыдущие статьи, эта основана на реальных событиях )) Но это не точно....

Надеюсь, ни для кого не является секретом тот факт, что на форуме производится раздача дедиков. К халявным дедикам, как и к роутерам Микротик, я испытываю огромную симпатию. Эта симпатия выражается в использовании мощностей взломанных...

Вам знакомо чувство вдохновения ?

Если нет, то на мой взгляд, вы чего-то недополучаете в этой жизни, мой уважаемый читатель. Возможно, следующая Ваша жизнь будет более красочной. Встретимся ...

Но если ответ на предыдущий вопрос - положительный, то Вы не хуже меня знаете, что это чувство непродолжительно. И нужно поймать момент для его материализации. Данная статья является проявлением материализации моих утренних чувств, выбросом накопленных мыслей, а также хоть каким-то подтверждением статуса "RED" на форуме СODEBY.

Как все мои предыдущие статьи, эта основана на реальных событиях )) Но это не точно....

Надеюсь, ни для кого не является секретом тот факт, что на форуме производится раздача дедиков. К халявным дедикам, как и к роутерам Микротик, я испытываю огромную симпатию. Эта симпатия выражается в использовании мощностей взломанных...

Архивная Дистрибутив BlackArch Linux 2018.06.01 для проведения тестирования на проникновение, в который вошли новые мощные хакерские инструменты

Июл 21

- 10 681

- 27

BlackArch Linux 2018.06.01 - операционная система для проведения тестирования на проникновение была выпущена с новыми образами ISO и OVA и набором высококачественных обновлений для пентестеров.

BlackArch Linux является одним из самых серьезных дистрибутивов пен-тестирования, основанного на мощном

Ссылка скрыта от гостей

, который содержит около

Ссылка скрыта от гостей

инструментов, предназначенных для взлома.BlackArch Linux является одним из широко используемых дистрибутивов хакерами, тестировщиками на проникновение, и специалистами по безопасности для различных исследовательских целей в области безопасности.

Этот новый выпуск включает обновленную версию blackarch-installer (v0.7), ядро 4.16.12 и многие другие высококачественные улучшения.

BlackArch Linux содержит...

Статья Выполнение макросов из .docx файлов с удаленной инъекцией шаблона

Июл 19

- 15 956

- 30

В этом посте я хочу поговорить и показать метод выполнения кода, который был показан мне не так давно. Этот метод позволяет создать документ .DOCX, который загрузит и позволит пользователю выполнять макросы с помощью удаленного файла шаблона .DOTM. Эта атака частично входит в открытое наступление инструменты безопасности(линк я удалил), как уже рассказывали Циско Талос, в блоге и инструменте с открытым исходным кодом он рассматривается только как атака кражи учетных данных, обычно по протоколу SMB. В этом блоге будет подробно рассказано, как использовать этот метод для загрузки шаблона с поддержкой макросов по HTTP(S) в методе, поддерживающем прокси, в документ .DOCX .

Преимущество этой атаки по сравнению с обычным документом с поддержкой макросов много. При выполнении фишинг-атаки против цели, вы можете прикрепить .docx непосредственно на электронную почту, и ваш файл вряд ли заблокируют на основе расширения файла. Многие организации блокируют .doc или .docm , но...

Преимущество этой атаки по сравнению с обычным документом с поддержкой макросов много. При выполнении фишинг-атаки против цели, вы можете прикрепить .docx непосредственно на электронную почту, и ваш файл вряд ли заблокируют на основе расширения файла. Многие организации блокируют .doc или .docm , но...

S7Scan Инструмент для проведения быстрого пентеста

Июл 07

- 6 141

- 5

Приветствую Уважаемых Форумчан и Друзей.

Помогает мне сегодня сделать обзор для вас Linux Security Parrot.

Темой нашего обзора будет тестирование инструмента s7scan.

Авторство принадлежит всё же по-моему представителю китайской школы пентеста.

Человек с ником TheRipperJhon указан как автор.

Вообще , китайская школа достаточно скудно представлена на отечественном сегменте.

Данный инструмент входит в число новинок и является своеобразным примером данной школы.

Представляет он собой что-то среднее между небольшим framework и сканером с набором функционала.

По каждому модулю можно вывести команду справки.

Основной зависимостью является наличие сканера nmap в системе.

Да,сделал вывод по загадочным файлам poc , они есть в инструменте , но о них позже.

Основные опции:

exploit - Система Exploit,при этом можно добавить POC самостоятельно.

webdir - Тонкое сканирование информации на директории и файлы в них.

portscan-...

Помогает мне сегодня сделать обзор для вас Linux Security Parrot.

Темой нашего обзора будет тестирование инструмента s7scan.

Авторство принадлежит всё же по-моему представителю китайской школы пентеста.

Человек с ником TheRipperJhon указан как автор.

Вообще , китайская школа достаточно скудно представлена на отечественном сегменте.

Данный инструмент входит в число новинок и является своеобразным примером данной школы.

Представляет он собой что-то среднее между небольшим framework и сканером с набором функционала.

По каждому модулю можно вывести команду справки.

Основной зависимостью является наличие сканера nmap в системе.

Да,сделал вывод по загадочным файлам poc , они есть в инструменте , но о них позже.

Основные опции:

exploit - Система Exploit,при этом можно добавить POC самостоятельно.

webdir - Тонкое сканирование информации на директории и файлы в них.

portscan-...

Статья Тестируем на уязвимости видеокамеры с expcamera

Июн 13

- 26 080

- 46

Приветсвую Уважаемых Форумчан,Друзей и тех , для кого пульс ИБ не просто ритм.

Моя сегодняшняя тема выложена в открытом разделе неслучайно.

Моё желание не просто вам продемонстрировать атаку на видеокамеры.

Многие админы ресурсов,да и просто пользователи,наверняка задумаются и примут меры.

Хотя бы будут знать , что не приобретать и использовать.

Известны многие уязвимости видеокамер , которые делают последние доступными.

При благополучном исходе , их закрывают и разрабатывают патчи.

Но не в этом случае.

Вы не ослышались , некоторые уязвимости до сих пор носят гордое звание 0 day.

Почему так получилось? Ставили конечно в известность производителей.Ответа не получили.

Да , многие модели вебок сюда тоже попадают.

"После меня - хоть потоп"-Людовик 15

(Главное продажи,пока показатели неплохи,продаём , пока есть спрос)

" Я бы продал даже Лондон,если бы нашёлся покупатель"- Ричард Львиное Сердце

И покупатели действительно находятся , только китайская школа пошла дальше.

И заложила в...

Моя сегодняшняя тема выложена в открытом разделе неслучайно.

Моё желание не просто вам продемонстрировать атаку на видеокамеры.

Многие админы ресурсов,да и просто пользователи,наверняка задумаются и примут меры.

Хотя бы будут знать , что не приобретать и использовать.

Известны многие уязвимости видеокамер , которые делают последние доступными.

При благополучном исходе , их закрывают и разрабатывают патчи.

Но не в этом случае.

Вы не ослышались , некоторые уязвимости до сих пор носят гордое звание 0 day.

Почему так получилось? Ставили конечно в известность производителей.Ответа не получили.

Да , многие модели вебок сюда тоже попадают.

"После меня - хоть потоп"-Людовик 15

(Главное продажи,пока показатели неплохи,продаём , пока есть спрос)

" Я бы продал даже Лондон,если бы нашёлся покупатель"- Ричард Львиное Сердце

И покупатели действительно находятся , только китайская школа пошла дальше.

И заложила в...