-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Сбор информации - OSINT

Soft Snoop Project инструмент разведки на основе открытых данных (OSINT world)

Ноя 07

- 25 618

- 55

Snoop Project один из самых перспективных OSINT-инструментов по поиску никнеймов.

Snoop — это исследовательская работа (собственная база данных/закрытые багбаунти)

в области поиска и обработки публичных данных в сети интернет.

По части специализированного поиска Snoop способен конкурировать с традиционными поисковыми системами.

Сравнение индексаций БД-никнеймов подобных инструментов:

Платформы:

| Платформа | Поддержка |

|---|---|

| GNU/Linux | |

| Windows 7/10 (32/64) | |

| Android (Termux) | |

| macOS | |

| IOS | |

| WSL |

Статья Базовый nmap: методы сканирования и использование скриптов

Окт 20

- 12 570

- 11

Hello friend, прежде всего тебе стоит забыть о такой херне, как интерфейс. Его не будет даже в этой статье, привыкай, друг. В этой статье ты научишься сканить с помощью nmap на доступном языке.

Для чего вообще это нужно?

Сканить прежде всего необходимо для выявления уязвимостей сервера, на котором лежит сайт, мы можем найти порты, софт, который стоит за этим портами, а так же почти полную инфу о железе. Зная это мы можем попробовать найти эксплойт или CVE, с помощью которого все и сделаем, в общем, полезная штука.

Прежде чем сканить

В первую очередь нам понадобиться ВПН. Зачем? Что бы обезопасить свой зад от ответной реакции, когда недовольный сис. админ заметит, что кто-то сканил его машину(обычно на это всем без разницы, но тем не менее). Использовать следует ВПН с минимальной задержкой, поскольку от этого зависит скорость скана, если не хотите сканить 9 лет, то...

Для чего вообще это нужно?

Сканить прежде всего необходимо для выявления уязвимостей сервера, на котором лежит сайт, мы можем найти порты, софт, который стоит за этим портами, а так же почти полную инфу о железе. Зная это мы можем попробовать найти эксплойт или CVE, с помощью которого все и сделаем, в общем, полезная штука.

Прежде чем сканить

В первую очередь нам понадобиться ВПН. Зачем? Что бы обезопасить свой зад от ответной реакции, когда недовольный сис. админ заметит, что кто-то сканил его машину(обычно на это всем без разницы, но тем не менее). Использовать следует ВПН с минимальной задержкой, поскольку от этого зависит скорость скана, если не хотите сканить 9 лет, то...

Статья Фаззинг веб-приложений на практике

Июн 23

- 16 307

- 8

Одна из стадий аудита веб-приложений – это, как известно, фаззинг. В данной статье я хочу рассказать о практической стороне фаззинга, показать, как это работает, и как искать баги, используя данную технику тестирования веб-приложений. Также рассмотрю некоторые средства автоматизации и программу “Fuzzer”, которая призвана частично автоматизировать процесс фаззинга веб-приложения. Статья будет полезна для специалистов уровня Junior.

Чтобы иметь общее представление о фаззинге, необходимо затронуть теоретическую часть и ответить на ряд вопросов.

Что такое фаззинг?

Фаззинг – это техника тестирования приложений путем передачи на вход приложения различных специально сгенерированных данных.

Какие цели преследует фаззинг?

Чтобы иметь общее представление о фаззинге, необходимо затронуть теоретическую часть и ответить на ряд вопросов.

Что такое фаззинг?

Фаззинг – это техника тестирования приложений путем передачи на вход приложения различных специально сгенерированных данных.

Какие цели преследует фаззинг?

- поиск аномального поведения веб-приложения;

- исследование уязвимостей методом ошибок (увидели ошибку, изучили ошибку, поняли, что привело к данной...

Статья Offensive OSINT часть 5.1 – OSINT и Корпоративный шпионаж, Щупальца Mindgeek

Июн 01

- 6 492

- 3

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

В этой статье мы рассмотрим корпоративную структуру компании Mindgeek - лидера в области доставки контента, SEO, рекламы, хостинга и общих технологических инноваций. Они работают по всему миру, а принадлежащие им сайты создают сотни миллионов посещений в день и имеют большую пропускную способность, чем Twitter, Amazon или Facebook. Может быть, вы не знаете эту компанию, но я уверен, что они знают вас.

Если вы пропустили предыдущую часть, то можете ознакомиться с ней ниже

Offensive OSINT часть 4 - сбор разведывательных данных по важнейшим объектам инфраструктуры в Юго-Восточной Азии

Эта статья должна была стать презентацией на конференции ICS в Сингапуре, однако, благодаря коронавирусу это будет виртуальное мероприятие

Примечание

MindGeek работает в сфере развлечений для взрослых, поэтому если вам неудобно читать о...

Статья Offensive OSINT часть 4 - сбор разведывательных данных по важнейшим объектам инфраструктуры в Юго-Восточной Азии

Июн 01

- 5 637

- 4

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

Это вторая часть моего расследования критической инфраструктуры по всему миру. Эта статья должна была стать презентацией на конференции ICS в Сингапуре, однако, благодаря коронавирусу это будет виртуальное мероприятие. Я не заинтересован в участии, и я остался с хорошим материалом, поэтому решил сделать об этом краткий пост в блоге.

Вы все еще можете прочитать мое первое исследование ICS "Intelligence Gathering on U.S. Critical Infrastructure" на сайте конференции.

Ссылка скрыта от гостей

Если вы пропустили последний эпизод о том, как искать дезинформацию в социальных сетях, вы можете найти ее здесь

[URL...

Статья Offensive OSINT часть 3 - Ищем дезинформацию, связанную с выборами, на польском сервисе wykop.pl

Май 31

- 4 363

- 0

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

В этой части мы рассмотрим кампанию по дезинформации в польской социальной сети - wykop.pl. Она очень похожа на Reddit, хоть и без сабредитов, но с тегами и микроблогом. Я представлю методы сбора информации о пользователях, положительных / отрицательных голосов и контента. Кроме того, все будет представлено в понятной форме с диаграммой и графиком отношений для пользователей.

Если вы пропустили последнюю статью о деобфускации, анализе исходного кода и расскрытии кампании по расспространению нелегального контента, вы все еще можете прочитать ее здесь.

Offensive OSINT часть 2- Деобфускация и анализ...

Статья PHONE PARSER - Поиск по телефону RU

Мар 16

- 1 695

- 37

PHONE PARSER

PHONE PARSER — Это утилита которая поможет найти ту или иную информацию по номеру телефона.

AVITO

PHONE PARSER — Ищет данные на авито если с этого номера публиковались обьявления в эту платформу

Так же если в обьявление был указан Адрес он так же его вам покажет, даже в том случае если обьявление удалили!

GETCONTACT

GETCONTACT — Всеми нами знакомый сервис для поиска по номеру И.Ф Владельца, PHONE PARSER и его не обошел стороной и ищет номер в их базе

SIM

SIM — Это основное поле, оно выдает вам где была куплена симкарта или в каком городе она зарегестрирована!

TELEGRAM

PHONE PARSER — Не только умеет искать в базах но он так же способен искать аккаунт в Телеграме по номеру, да я думаю это самое полезное.

Это все пока на что способен PHONE PARSER но и этого в полне достаточно в скором времени разработчик хочет добавить возможность искать по номеру телефону...

PHONE PARSER — Это утилита которая поможет найти ту или иную информацию по номеру телефона.

AVITO

PHONE PARSER — Ищет данные на авито если с этого номера публиковались обьявления в эту платформу

Так же если в обьявление был указан Адрес он так же его вам покажет, даже в том случае если обьявление удалили!

GETCONTACT

GETCONTACT — Всеми нами знакомый сервис для поиска по номеру И.Ф Владельца, PHONE PARSER и его не обошел стороной и ищет номер в их базе

SIM

SIM — Это основное поле, оно выдает вам где была куплена симкарта или в каком городе она зарегестрирована!

TELEGRAM

PHONE PARSER — Не только умеет искать в базах но он так же способен искать аккаунт в Телеграме по номеру, да я думаю это самое полезное.

Это все пока на что способен PHONE PARSER но и этого в полне достаточно в скором времени разработчик хочет добавить возможность искать по номеру телефону...

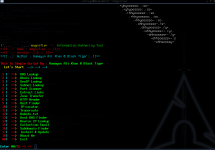

Soft Тест Cms с Medusa и разведка с Magnifier

Фев 05

- 5 651

- 4

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим пару инструментов,заслуживающих внимания.

Поработают они последовательно в связке.

Тестировать и атаковать будем один из недобросовестных ресурсов с помощью BlackArch.

Будет также немного трэша,но главной задачей останется демонстрация работы инструментов.

При тестировании не нанесено ни малейшего ущерба web-ресурсам,а также юр.и физ.лицам.

Вся информация предоставлена исключительно в рамках ознакомления и изучения безопасности.

Первый инструмент из раздела Information Gathering .

Название Magnifier ему было дано известным пентестером из Пакистана Ali Khan.

Знатоки его знают по авторству отменного hack-bar.

Хотя авторство указано как The Eye Of Cyber.

Ссылка на общество здесь

Установка:

...

Сегодня рассмотрим пару инструментов,заслуживающих внимания.

Поработают они последовательно в связке.

Тестировать и атаковать будем один из недобросовестных ресурсов с помощью BlackArch.

Будет также немного трэша,но главной задачей останется демонстрация работы инструментов.

При тестировании не нанесено ни малейшего ущерба web-ресурсам,а также юр.и физ.лицам.

Вся информация предоставлена исключительно в рамках ознакомления и изучения безопасности.

Первый инструмент из раздела Information Gathering .

Название Magnifier ему было дано известным пентестером из Пакистана Ali Khan.

Знатоки его знают по авторству отменного hack-bar.

Хотя авторство указано как The Eye Of Cyber.

Ссылка на общество здесь

Установка:

Код:

# git clone https://github.com/TheEyeOfCyber/Magnifier.git

# cd Magnifier

# chmod +x magnifier.py

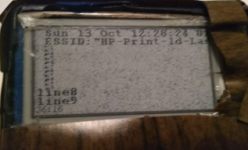

# python2 magnifier.pyСтатья Собираем устройство для автоматического анализа клиентов открытых Wi-Fi сетей

Янв 08

- 9 849

- 10

Вступление

Открытые беспроводные сети сейчас есть практически везде, достаточно зайти в кафе, крупный магазин или поехать на общественном транспорте – везде вам предложат подключиться к открытой беспроводной сети ***_Free или аналогичной. Думаю, было бы интересно узнать о тех, кто подключен к этим сетям, какие они используют устройства, какие у них операционные системы, ПО и прочее. Можно конечно воспользоваться мобильным телефоном и специальным софтом, типа Nethunter или аналогичным, но установка Nethunter не является тривиальной задачей и не на все устройства его можно установить. В своей статье я предлагаю собрать устройство на базе микрокомпьютера Raspberry Pi Zero W, которое будет в автоматическом режиме обнаруживать открытые беспроводные сети, подключаться к ним и сканировать эти подсети с помощью Nmap. В принципе, можно делать что-то большее, но так как моя статья носит чисто образовательный характер, все прочие активности я оставлю за рамками. Как говорил Остап...

Открытые беспроводные сети сейчас есть практически везде, достаточно зайти в кафе, крупный магазин или поехать на общественном транспорте – везде вам предложат подключиться к открытой беспроводной сети ***_Free или аналогичной. Думаю, было бы интересно узнать о тех, кто подключен к этим сетям, какие они используют устройства, какие у них операционные системы, ПО и прочее. Можно конечно воспользоваться мобильным телефоном и специальным софтом, типа Nethunter или аналогичным, но установка Nethunter не является тривиальной задачей и не на все устройства его можно установить. В своей статье я предлагаю собрать устройство на базе микрокомпьютера Raspberry Pi Zero W, которое будет в автоматическом режиме обнаруживать открытые беспроводные сети, подключаться к ним и сканировать эти подсети с помощью Nmap. В принципе, можно делать что-то большее, но так как моя статья носит чисто образовательный характер, все прочие активности я оставлю за рамками. Как говорил Остап...

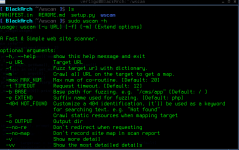

Soft Wscan

Дек 25

- 9 739

- 17

Приветствую Друзей и Форумчан. Неоднократно говорил,что инструменты, которые разработаны в Азии по-своему хороши и коварны. Один из таких-это обновлённый недавно Wscan. Автором этого замечательного Fuzzer является Testzero-wz из Китая.

Страница автора

Установка:

На главном скриншоте можно видеть опции,в которых предусмотрен подробный вывод информации с помощью опции -v (или-vv)

Можно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о -сохранение выводной информации в файле.

Это необязательная опция,т.к.в...

Страница автора

Ссылка скрыта от гостей

Установка:

Код:

# git clone https://github.com/Testzero-wz/wscan.git

# cd wscan

# python3 -m pip install wscan

# wscan --help вывод справки

# wscan -u "http://www.example.com/" -f -m стандартное тестированиеМожно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о -сохранение выводной информации в файле.

Это необязательная опция,т.к.в...