Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Сбор информации - OSINT

Soft Узнаем все о пользователях VkFind

Сен 19

- 12 605

- 21

Это мощный комбайн, который ускоряет процесс сбора информации о пользователе / участников групп / встреч / друзей и д.р.

Работает в двух режимах: с одной и с ∞ количеством ссылок

Работает в двух режимах: с одной и с ∞ количеством ссылок

- "Получить id" - вырезает id страницы из ссылок

- "Андрей Доменов" или

- или "Стена" "ВКонтакте" и многих других

- "Найти все сообщения..." - открывается вкладка в браузере по умолчанию со вставленным id

- Там может быть много информации - как человек был подписан ранее(имя остается старое), ссылки из новостных групп, кто-то фотки выкладывает, комментарии, любовные послание, а у кого-то резюме с адресом проживания...

Seeker - Узнаем местоположение с высокой точностью.

Июл 20

- 125 616

- 225

Всем привет. Представляю вам скрипт "Seeker".

Разработчик -== thewhiteh4t

Страница разработчика -== thewhiteh4t/seeker

Seeker - Скрипт для поиска местоположения человека. Посредством перехода по ссылки , также используется ngrok.

Seeker использует HTML5, Javascript, JQuery и PHP для захвата информации об устройстве и геолокации с высокой точностью.

Точность полученной информации точна примерно до 30 метров.

Разработчик -== thewhiteh4t

Страница разработчика -== thewhiteh4t/seeker

Seeker - Скрипт для поиска местоположения человека. Посредством перехода по ссылки , также используется ngrok.

Seeker использует HTML5, Javascript, JQuery и PHP для захвата информации об устройстве и геолокации с высокой точностью.

Точность полученной информации точна примерно до 30 метров.

Он размещает поддельный веб-сайт на Apache Server и использует Ngrok , которая запрашивает разрешение на размещение, и если пользователь...Внимание!

- На iPhone по какой-то причине точность местоположения составляет около 65 метров.

- Так как на территории России сервисы ngrok и serveo заблокированы, то ссылку получить вы ни как не сможете. Одно из самых простых решений описано здесь.

Статья Наращиваем потенциал nmap (nmap+vulscan)

Июл 03

- 17 414

- 9

Приветствую всех кто зашёл в данную статью.

Я наконец-то смог выделить время для описании данной связки (хоть и за счёт своего рабочего времени, но не суть).

Начало

Всем знакома такая утилита как nmap. Она даже не нуждается в представлении, ибо любой эникейщих хоть раз в жизни её запускал, а пользователи данного ресурса скорее всего используют её даже в повседневной жизни.

А вот vulscan - это уже интереснее.

Как показали мои опыты с данным продуктом, процесс анализа происходит так:

Я наконец-то смог выделить время для описании данной связки (

Начало

Всем знакома такая утилита как nmap. Она даже не нуждается в представлении, ибо любой эникейщих хоть раз в жизни её запускал, а пользователи данного ресурса скорее всего используют её даже в повседневной жизни.

А вот vulscan - это уже интереснее.

Если пересказывать своими словами то, vulscan - это дополнительный модуль, состоящий из скрипта и 8-ми баз с записями об уязвимостях в формате csv.Vulscan - это модуль, который расширяет nmap до сканера уязвимостей. Опция nmap -sV обеспечивает обнаружение версии для каждой службы, которая используется для определения потенциальных недостатков в соответствии с идентифицированным продуктом.(Перевод с оф.сайта)

Как показали мои опыты с данным продуктом, процесс анализа происходит так:

- Nmap с ключом -sV...

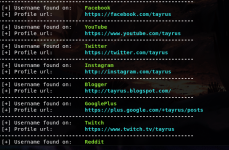

Статья Namechk - ищем человека по нику

Июн 09

- 13 053

- 7

Hello всем, решил поделиться с вами инструментом под названием namechk, который по нику ищет профиль на 100 сайтах, форумах и соц.сетях.

Инструмент основан на сайте:

Качать здесь:

Выдайте права:

Теперь давайте попробуем поискать:

Инструмент работает: А теперь кратко по функциям:

Искать доступные имена:

Искать доступные имена на вашем сайте(указанном):

Искать по списку:

Искать имена, которые используются:

Искать имена, которые используются, по листу:

Инструмент основан на сайте:

Код:

namechk.com

Код:

https://github.com/HA71/Namechk

Код:

chmod +x namechk.sh

Код:

./namechk.sh tayrus -fuИскать доступные имена:

Код:

./namechk.sh <username> -au

Код:

./namechk.sh <username> -au -co

Код:

./namechk.sh -l -au

Код:

./namechk.sh <username> -fu

Код:

./namechk.sh -l -fuSamurai Email Discovery - Утилита для поиска e-mail адресов

Май 28

- 7 714

- 7

Всем привет! Сегодня хочу ознакомить Вас с небольшим фреймворком, написанным на Bash, целью которого является поиск почтовых ящиков.

Samurai Email Discovery – много писать о нем смысла не имеет, я лучше покажу.

Samurai Email Discovery – производит поиск адресов по трем векторам:

Обязательным является наличие в системе Lynx, установим его из репозиториев.

Запуск и использование:

Попробуем, выполнить поиск по названию компании:

По домену она отработала аналогичным образом, по Google доркам, поиск занял много времени, но и...

Samurai Email Discovery – много писать о нем смысла не имеет, я лучше покажу.

Samurai Email Discovery – производит поиск адресов по трем векторам:

- Google Dork – поиск по доркам Google

- Domain – поиск по доменному имени

- Company – поиск по названию/домену компании.

Код:

git clone https://github.com/0x3curity/SamuraiОбязательным является наличие в системе Lynx, установим его из репозиториев.

Код:

apt install lynxЗапуск и использование:

Код:

chmod +x samurai.sh

./samurai.shПопробуем, выполнить поиск по названию компании:

По домену она отработала аналогичным образом, по Google доркам, поиск занял много времени, но и...

Striker - Сканер для получения различной информации

Апр 23

- 7 663

- 6

Добрый день,Уважаемые Форумчане и Друзья.

Встретился неплохой инструмент для новичков , хотя и другим он тоже может быть полезен. Автором его является известный пентестер UltimateHackers. Его вы можете узнать по работам над XSStrike,ReconDog.

За счёт встроенного модуля обхода защиты Cloudflare , Striker достаёт очень полезную информацию. Несмотря на определение ,что это инструмент нахождения уязвимостей , всё же больше он разведывательный. И его функционал выявления уязвимостей сильно ограничен конечно. Проведя несколько тестов , я не видел ,чтобы он что-то находил из этой задачи.

В разведывательном направлении , дела обстоят иначе , и сканер прекрасно справляется с такой работой. Если сравнить на этом этапе обычное сканирование цели nmap и striker , то последний ,больше информации позволяет получить.

Тем не менее,в опции входит следующее:

Встретился неплохой инструмент для новичков , хотя и другим он тоже может быть полезен. Автором его является известный пентестер UltimateHackers. Его вы можете узнать по работам над XSStrike,ReconDog.

За счёт встроенного модуля обхода защиты Cloudflare , Striker достаёт очень полезную информацию. Несмотря на определение ,что это инструмент нахождения уязвимостей , всё же больше он разведывательный. И его функционал выявления уязвимостей сильно ограничен конечно. Проведя несколько тестов , я не видел ,чтобы он что-то находил из этой задачи.

В разведывательном направлении , дела обстоят иначе , и сканер прекрасно справляется с такой работой. Если сравнить на этом этапе обычное сканирование цели nmap и striker , то последний ,больше информации позволяет получить.

Тем не менее,в опции входит следующее:

Check and Bypass Cloudflare

Retrieve Server and Powered by Headers

Fingerprint the operating system of Web...

Retrieve Server and Powered by Headers

Fingerprint the operating system of Web...

Статья Пара полезных программ для поиска дополнительных доменов/сабдоменов (не брутфорс)

Апр 04

- 3 998

- 5

При анализе цели для пентеста все пользуются теми или иными программами по поиску сабдоменов, так как это увеличивает шансы на успешное проникновение. Это программы по типу Anubis, dirb222 и прочие, смысл работы которых - брутфорс доменов третьего (и выше) уровней по заданному словарю. В данной заметке я опишу 2 другие программы, которые не используют брутфорс, но могут сильно помочь в "расширении кругозора"

1. CTFR

Не занимается брутфорсом, а анализирует данные

1. CTFR

https://github.com/UnaPibaGeek/ctfrНе занимается брутфорсом, а анализирует данные

Ссылка скрыта от гостей

Certificate Transparency – экспериментальный открытый IETF стандарт и open source проект, инициатором которого является Google. Certificate Transparency не добавляет никаких дополнительных проверок владения доменом и не предотвращает выпуск сертификатов, а лишь позволяет любому узнать про все сертификаты, которые были выпущены удостоверяющим центром. Когда все...

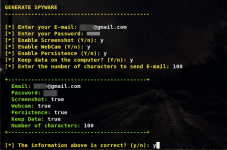

sAINT - Spyware

Фев 18

- 15 141

- 26

Всем привет! Сегодня я вам покажу утилиту sAINT.

Устанавливаем maven

Качаем с гита

Переходим в директорию sAINT

Разрешаем выполнение скрипта

Запускаем скрипт и ждем установки

Запускаем

WARNING: Использовать только GMAIL!

Вводите ваш gmail и пароль к нему.

Настраиваем

На вашем gmail аккаунте включите это

Теперь переходим sAINT/target наш spyware это saint-1.0-jar-with-dependencies.jar (можно и exe)

После открытия если вы включили persistence он добавляется в автозагрузку, отправляет скриншот рабочего стола и фото с вебкамеры, а также keylogg(нажатые клавиши)...

Устанавливаем maven

Код:

apt-get install maven -y

Код:

git clone https://github.com/tiagorlampert/sAINT.git

Код:

cd sAINT/

Код:

chmod +x configure.sh

Код:

./configure.sh

Код:

java -jar sAINT.jarВводите ваш gmail и пароль к нему.

Настраиваем

На вашем gmail аккаунте включите это

Код:

https://www.google.com/settings/security/lesssecureappsПосле открытия если вы включили persistence он добавляется в автозагрузку, отправляет скриншот рабочего стола и фото с вебкамеры, а также keylogg(нажатые клавиши)...

Статья [Аудит web приложений] - Как правильно проводить сбор информации целевого веб ресурса.

Ноя 10

- 9 292

- 7

Всем привет, сегодня речь пойдет о самой на первый взгляд такой простой теме как сбор информации.

Обратимся к теории.

Сбор информации заключает в себе получение большого количества данных о цели, которые пригодятся в использовании в дальнейшем. В данной статье мы будем рассматривать сбор информации о целевом веб ресурсе, инструменты которые позволяют собрать информацию, некоторые техники. Так вот, как вы наверняка знаете сбор информации делится на 2 этапа. Это активный и пассивный. Во время пассивного сбора наша цель даже не подозревает о действиях которые мы осуществляем(т.е. не знает что мы собираем информацию о ней). Чаще всего этот этап проходит при сборе с сторонних ресурсов(к примеру с google). А при активном сканировании вы уже взаимодействуете с целью(ищите открытые порты).

План сбора...

Обратимся к теории.

Сбор информации заключает в себе получение большого количества данных о цели, которые пригодятся в использовании в дальнейшем. В данной статье мы будем рассматривать сбор информации о целевом веб ресурсе, инструменты которые позволяют собрать информацию, некоторые техники. Так вот, как вы наверняка знаете сбор информации делится на 2 этапа. Это активный и пассивный. Во время пассивного сбора наша цель даже не подозревает о действиях которые мы осуществляем(т.е. не знает что мы собираем информацию о ней). Чаще всего этот этап проходит при сборе с сторонних ресурсов(к примеру с google). А при активном сканировании вы уже взаимодействуете с целью(ищите открытые порты).

План сбора...