Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Сбор информации - OSINT

Статья WarBerryPi - Tactical Exploitation

Дек 31

- 6 671

- 13

Привет форум! Давайте рассмотрим очередной инструмент для сканирования локальных сетей.

Утилита, на которую я хочу обратить внимание, называется Warberrypi – Tactical Exploitation.

WarBerry - был создан с одной целью, получение всей возможной информации в течении короткого промежутка времени, и осуществление этого скрытно, настолько, насколько это возможно. Необходимо лишь подключить наш компьютер к целевой сети. Метод сканирования этой утилиты не вызывает помех в работе сети, что не приводит к быстрому обнаружению. Warberry объединяет множество инструментов, для достижения наибольшей эффективности и функциональности.

Установим ее себе со страницы github:

> git clone https://github.com/secgroundzero/warberry

Затем выполняем команду для установки Warberry:

> bash bootstrap.sh

Ждем окончания:

Перед запуском предлагаю ознакомиться детальнее с программой...

Утилита, на которую я хочу обратить внимание, называется Warberrypi – Tactical Exploitation.

WarBerry - был создан с одной целью, получение всей возможной информации в течении короткого промежутка времени, и осуществление этого скрытно, настолько, насколько это возможно. Необходимо лишь подключить наш компьютер к целевой сети. Метод сканирования этой утилиты не вызывает помех в работе сети, что не приводит к быстрому обнаружению. Warberry объединяет множество инструментов, для достижения наибольшей эффективности и функциональности.

Установим ее себе со страницы github:

> git clone https://github.com/secgroundzero/warberry

Затем выполняем команду для установки Warberry:

> bash bootstrap.sh

Ждем окончания:

Перед запуском предлагаю ознакомиться детальнее с программой...

Статья Имитация взлома или как обманывают во Вконтакте

Дек 30

- 16 815

- 33

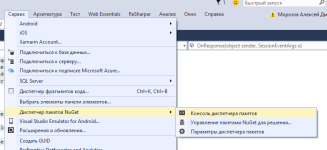

Попросил меня мой хороший товарищ, написать такую программу, которая будет менять вёрстку в браузере на лету, дабы похвастаться перед друзьями сколько много у него денег на счету или обмануть каких - нибудь людей "взломом вк".

Казалось бы, "Да чё нам стоит - дом построить", залез в исходный код элемента, нажал редактировать элемент, поменял в вёрстке на нужный элемент. Профит. Дело это, конечно, хорошее, но беда в том, что ничего из этого не выйдет и после перезагрузки страницы наш счет вернется на прежний. Что же давайте это поправим....

Итак, пишем собственного бота для работы со стороннем браузером на C# или прокси сервер.

Надо ли говорить, что в ненадежных руках, эта штука, представляет серьезную опасность, поэтому сорцы будут чуток битые.

Поехали.

Открываем Visual Studio, создаем...

Казалось бы, "Да чё нам стоит - дом построить", залез в исходный код элемента, нажал редактировать элемент, поменял в вёрстке на нужный элемент. Профит. Дело это, конечно, хорошее, но беда в том, что ничего из этого не выйдет и после перезагрузки страницы наш счет вернется на прежний. Что же давайте это поправим....

Итак, пишем собственного бота для работы со стороннем браузером на C# или прокси сервер.

Надо ли говорить, что в ненадежных руках, эта штука, представляет серьезную опасность, поэтому сорцы будут чуток битые.

Поехали.

Открываем Visual Studio, создаем...

Статья The Harvester

Окт 12

- 13 352

- 18

Привет! В этой статье я покажу очередной инструмент, который поможет собрать информацию о целевом объекте, перед началом тестирования на проникновение.

Утилита называется theHarvester – по словам разработчиков, она является универсальным инструментом для сбора учетных записей, электронной почты, имена субдоменов, виртуальных хостов, открытых портов, баннеров и имен сотрудников из различных общедоступных источников (поисковые системы, ключевые серверы PGP)

Инструмент достаточно прост, но в то же время достаточно эффективен на ранних стадиях тестирования. Так же его можно использовать для того, чтобы посмотреть, как много о вашей компании можно узнать в интернете.

Список изменений в версии v2.7 11/10/2016 (взято с сайта разработчиков):

· Discovery: Fixed PGP keyserver search.

· Added missing search engines, fixed search engine handling.

· Fixed email parser for cleaner results. Thanks Th4nat0s

· Improved XML...

Утилита называется theHarvester – по словам разработчиков, она является универсальным инструментом для сбора учетных записей, электронной почты, имена субдоменов, виртуальных хостов, открытых портов, баннеров и имен сотрудников из различных общедоступных источников (поисковые системы, ключевые серверы PGP)

Инструмент достаточно прост, но в то же время достаточно эффективен на ранних стадиях тестирования. Так же его можно использовать для того, чтобы посмотреть, как много о вашей компании можно узнать в интернете.

Список изменений в версии v2.7 11/10/2016 (взято с сайта разработчиков):

· Discovery: Fixed PGP keyserver search.

· Added missing search engines, fixed search engine handling.

· Fixed email parser for cleaner results. Thanks Th4nat0s

· Improved XML...

Статья Maltego: инструкция для инструмента разведки на основе открытых источников

Сен 08

- 29 507

- 19

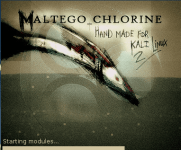

Maltego – это программа, которая проводит сбор информации на основе разнообразных сканирований, в том числе сканирований на наличие документов с метаданными, сканирований уязвимостей, программа анализирует полученную информацию и графически отображает собранные данные.

У Maltego графический интерфейс и пользоваться ей нетрудно, но есть несколько моментов, которые могут помешать разобраться. Например, необходимость регистрировать e-mail и необходимость импортировать настройки.

Эта инструкция и предназначена для того, чтобы дать начальное представление о программе, чтобы научить азам её использования.

Описание и возможности вы можете прочитать по ссылке выше – не будем это переписывать. Начнём действовать!

Можно запустить из меню или набрать в консоли

Кстати, обратите внимание на кодовое имя – Maltego_chlorine и на пометку Hand Made For Kali Linux 2.

Нас встречает мастер:

Нажимаем далее. Нам...

У Maltego графический интерфейс и пользоваться ей нетрудно, но есть несколько моментов, которые могут помешать разобраться. Например, необходимость регистрировать e-mail и необходимость импортировать настройки.

Эта инструкция и предназначена для того, чтобы дать начальное представление о программе, чтобы научить азам её использования.

Описание и возможности вы можете прочитать по ссылке выше – не будем это переписывать. Начнём действовать!

Можно запустить из меню или набрать в консоли

Код:

maltegoКстати, обратите внимание на кодовое имя – Maltego_chlorine и на пометку Hand Made For Kali Linux 2.

Нас встречает мастер:

Нажимаем далее. Нам...

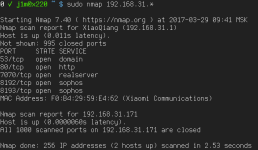

Статья Как вывести результаты сканирования nmap

Авг 22

- 5 790

- 0

Оглавление книги Книга по Nmap на русском

Предыдущая часть Как обойти брандмауэры при сканировании nmap

В данной главе рассмотрим:

Любая утилита безопасности полезна ровно настолько, насколько полезны выдаваемые ею результаты. Различные сложные тесты и алгоритмы имеют мало пользы, если они не представлены в хорошо организованной и удобной для понимания форме. Предоставляя разлиные способы вывода результатов Nmap используется людьми и программным обеспечением, т.к. нет такого формата, который подходил бы всем. Поэтому Nmap предлагает несколько форматов, включая интерактивный режим для чтения людьми и XML...

Предыдущая часть Как обойти брандмауэры при сканировании nmap

В данной главе рассмотрим:

- Вывод результатов

- Различные опции

- Взаимодействие во время выполнения

- Примеры

Любая утилита безопасности полезна ровно настолько, насколько полезны выдаваемые ею результаты. Различные сложные тесты и алгоритмы имеют мало пользы, если они не представлены в хорошо организованной и удобной для понимания форме. Предоставляя разлиные способы вывода результатов Nmap используется людьми и программным обеспечением, т.к. нет такого формата, который подходил бы всем. Поэтому Nmap предлагает несколько форматов, включая интерактивный режим для чтения людьми и XML...

Статья Как обойти брандмауэры при сканировании nmap

Авг 22

- 4 005

- 0

Оглавление книги Книга по Nmap на русском

Предыдущая часть Книга по Nmap - Скриптовый движок Nmap

Следующая часть Как вывести результаты сканирования nmap

Обход Брандмауэров/IDS

Многие пионеры Интернета представляли его в своем воображении как открутую глобальную сеть с универсальным пространством IP адресов, позволяющую создавать виртуальные соединения между любыми двумя точками. Это позволило бы хостам общаться на равных, обмениваясь информацией между собой. Люди могли бы получить доступ к своим домашним системам с работы, изменяя настройки климат-контроля или открывая двери ранним гостям. Этому видению глобальной соединенности не суждено было сбыться по причинам...

Предыдущая часть Книга по Nmap - Скриптовый движок Nmap

Следующая часть Как вывести результаты сканирования nmap

Обход Брандмауэров/IDS

Многие пионеры Интернета представляли его в своем воображении как открутую глобальную сеть с универсальным пространством IP адресов, позволяющую создавать виртуальные соединения между любыми двумя точками. Это позволило бы хостам общаться на равных, обмениваясь информацией между собой. Люди могли бы получить доступ к своим домашним системам с работы, изменяя настройки климат-контроля или открывая двери ранним гостям. Этому видению глобальной соединенности не суждено было сбыться по причинам...

Статья Основы и приемы сканирования портов с nmap

Авг 15

- 5 120

- 0

Оглавление книги Книга по Nmap на русском

Предыдущая часть Как обнаружить хосты с помощью nmap

Следующая часть Как определить порты и порядок сканирования с nmap

В данной главе рассмотрим:

Хотя Nmap постоянно наращивала функциональность, изначально утилита разрабатывалась как эффективный сканер портов, и она по-прежнему сохраняет свои основные функции. Простой командой nmap <цель сканирования> будет произведено сканирование более чем 1660 TCP портов на <целевой машине>. В то время как...

Предыдущая часть Как обнаружить хосты с помощью nmap

Следующая часть Как определить порты и порядок сканирования с nmap

В данной главе рассмотрим:

- Основы сканирования портов

- Различные приемы сканирования портов

Хотя Nmap постоянно наращивала функциональность, изначально утилита разрабатывалась как эффективный сканер портов, и она по-прежнему сохраняет свои основные функции. Простой командой nmap <цель сканирования> будет произведено сканирование более чем 1660 TCP портов на <целевой машине>. В то время как...

Статья Книга по Nmap на русском

Авг 15

- 29 459

- 4

Оглавление

- Преамбула

- Сводка опций

- Определение цели сканирования

- Обнаружение хостов

- Основы сканирования портов

- Различные приемы сканирования портов

- Определение портов и порядка сканирования

- Обнаружение служб и их версий

- Определение ОС

- Скриптовый движок Nmap(NSE – Nmap Scripting Engine)

- Опции управления временем и производительностью

- Обход Брандмауэров/IDS...

Статья Как определить порты и порядок сканирования с nmap

Авг 04

- 4 201

- 0

Оглавление книги Книга по Nmap на русском

Предыдущая часть Основы и приемы сканирования портов с nmap

Следующая часть Книга по Nmap - Скриптовый движок Nmap

В данной главе рассмотрим:

В дополнении ко всем методам сканирования описанными ранее, Nmap предлагает опции для определения портов для сканирования, а также порядка сканирования: произвольного или последовательного. По умолчанию, Nmap сканирует все порты до 1024 включительно, а также все порты с...

Предыдущая часть Основы и приемы сканирования портов с nmap

Следующая часть Книга по Nmap - Скриптовый движок Nmap

В данной главе рассмотрим:

- Определение портов и порядка сканирования

- Обнаружение служб и их версий

- Определение ОС

В дополнении ко всем методам сканирования описанными ранее, Nmap предлагает опции для определения портов для сканирования, а также порядка сканирования: произвольного или последовательного. По умолчанию, Nmap сканирует все порты до 1024 включительно, а также все порты с...

Статья Как обнаружить хосты с помощью nmap

Авг 04

- 4 468

- 0

К первой части книги Книга по Nmap на русском

К следующей части книги Основы и приемы сканирования портов с nmap

Nmap - обнаружение хостов

Одна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов до списка активных или интересных хостов. Сканирование каждого порта каждого IP адреса медленно и необязательно. Конечно же то, что делает хост интересным для исследования во многом определяется целями сканирования. Сетевые администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по обнаружению...

К следующей части книги Основы и приемы сканирования портов с nmap

Nmap - обнаружение хостов

Одна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов до списка активных или интересных хостов. Сканирование каждого порта каждого IP адреса медленно и необязательно. Конечно же то, что делает хост интересным для исследования во многом определяется целями сканирования. Сетевые администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по обнаружению...