Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Начинающим про сети или вставлю свои 5 копеек

Янв 05

- 16 582

- 22

Всем привет дорогие друзья или просто читатели нашего прекрасного форума. Недавно я наткнулся на вот эту статью. Автор выбрал хорошую тему, но подача материала мне не очень понравилась. Всем ведь не угодить. И решил я привести автору пример того, как он мог написать те 2-е мизерные темы)

1. Сеть - это целая система из компьютеров, которая обеспечивает обмен информации между ними.

2. Как мы теперь знаем, компьютерные сети нужны для обменя информацией между 2-я и более устройствами* .

Сети подразделены на:

[Переходим к делу]

Для начала разберемся в том, что же такое сети и какие они бывают.

1. Сеть - это целая система из компьютеров, которая обеспечивает обмен информации между ними.

2. Как мы теперь знаем, компьютерные сети нужны для обменя информацией между 2-я и более устройствами* .

Сети подразделены на:

- Локальные...

Учим Python - [Ч8] - Отойдем от темы

Янв 05

- 5 418

- 0

Всем привет дорогие друзья! Решил я сегодня написать не про интереснейшие исключения, а про мельчайшие детали которые наверняка сделают ваш код лучше. Про исключения мы поговорим в конце данной части.

1. Цель урока

Сегодня вам не нужно решать сложные задачи. Обратим внимание на сам код. Мы постараемся сделать его лучше, читабильней! А после этой части перейдем к уже более интересным вещям)

2. Запомни

Теперь запомни одну вещь, а точнее правило. Ты должен не просто прочитать то, что я написал в этом цикле и то что еще напишу. Ты должен понимать код который видишь и пишешь. Никаких "Я выучил Python!" после прочтения данного цикла. Ты должен вникать. Не получается - задавай вопросы) За спрос никто не убьет. А теперь дам вам задание.

Как вы думаете, код ниже является хорошим или плохим?

Код:

def t():

f=input()...Fsociety – фреймворк для хакера

Янв 05

- 37 407

- 54

Приветствую тебя, дорогой читатель! Сегодня мы поговорим о фреймворке Fsociety. Данный фреймворк содержит в себе все инструменты используемые в небезызвестном сериале Mr. Robot. Структура фреймворка состоит из огромного набора инструментов для проведения тестирования на прониктовение отсортированных по категориям от сбора информации до пост-эксплуатации. Плюсом Fsociety является то, что его можно запустить на Windows, Linux и Android. Для работы фреймворка необходимо иметь Python 2.7.

- Установка для Linux...

Статья [0] - Подмена DNS роутера

Янв 03

- 74 481

- 112

Статья написана только для образовательных целей

Всем Салам. Писал статью про подмену DNS роутера, похищения паролей и подстановки своей рекламы, но получалось все это дело слишком громоздким. И решил я разделить на 3 части. А может будет и четвертая часть, где будем настраивать SSL для нашего фейка и пятая часть, где создадим свою админку где будем собирать структурировано наши плоды. Дополнительные скорее всего будет, если интерес ко всему этому.

[0] - Немного теории.

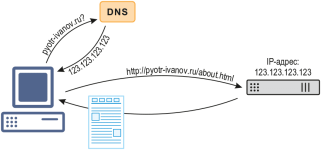

Всем Салам. Итак, сегодня мы разберем поднятие нашего DNSChef. DNSChef - это DNS прокси, который поможет нам поднять фальшивый DNS для замены им стандартного, выдаваемого провайдером.

DNS сервер - это такой же компьютер, где хранятся IP-адреса. Когда мы вводим адрес сайта в браузере мы обращаемся к DNS - серверу и говорим: "Эй, железяка, мне нужен IP-адрес на котором расположен этот сайт", после чего он выдает нам IP по...

Статья Обходим NAT

Янв 03

- 20 453

- 37

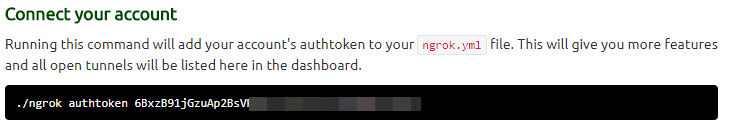

Регаемся на сайте ngrok:

Качаем под вашу систему:

После регистрации и загрузки ngrok идем сюды:

Устанавливаем наш токен.

Запускаем так:

Вместо ip, ваш локальный ip (ifconfig)

Вместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

При создании в метасплоите или в ратнике указываем 0.tcp.ngrok.io(или ip хоста) порт 11318, а слушаем 192.168.1.3(ваш ip):1604(ваш порт)

Ссылка скрыта от гостей

Качаем под вашу систему:

Ссылка скрыта от гостей

После регистрации и загрузки ngrok идем сюды:

Ссылка скрыта от гостей

Устанавливаем наш токен.

Запускаем так:

Код:

./ngrok tcp ip:portВместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

Код:

ping 0.tcp.ngrok.ioСтатья «как начать и не закончить» дальнобойный Wi-fi

Дек 31

- 38 474

- 101

Наставление юному плохишу или «как начать и не закончить»

Смысл данной статьи в основном обьяснить начинающему в необходимых мерах и соблюдении правил безопасности и по возможности поверхностно ввести в курс дела! Сразу скажу что для работы нужен ноутбук , и wi-fi адаптер.

Чаечек в сладость , чифирочек в радость дамы и господа (дабы вам никогда не услышать - это где-то в зоне под Барнаулом , нужно думать головой изначально , а не взламывать и использовать узвимости с завидной оголтелостью!!!). Сегодня я как новый член,,,,,пользователь на форуме хочу внести и свой небольшой вклад и дать чуток своего сознания в окрепшие и не очень умы граждан белых стран!

Как известно делясь знаниями мы и сами становимся совершенными посему,,,,,в путь

Давным давно , когда еще лебеди гнездились рядом с деревянным домом , а жайворята курлыкали в диком поле родился маленький юнец , который спустя много долгих лет странствий по различным землям...

Смысл данной статьи в основном обьяснить начинающему в необходимых мерах и соблюдении правил безопасности и по возможности поверхностно ввести в курс дела! Сразу скажу что для работы нужен ноутбук , и wi-fi адаптер.

Чаечек в сладость , чифирочек в радость дамы и господа (дабы вам никогда не услышать - это где-то в зоне под Барнаулом , нужно думать головой изначально , а не взламывать и использовать узвимости с завидной оголтелостью!!!). Сегодня я как новый член,,,,,пользователь на форуме хочу внести и свой небольшой вклад и дать чуток своего сознания в окрепшие и не очень умы граждан белых стран!

Как известно делясь знаниями мы и сами становимся совершенными посему,,,,,в путь

Давным давно , когда еще лебеди гнездились рядом с деревянным домом , а жайворята курлыкали в диком поле родился маленький юнец , который спустя много долгих лет странствий по различным землям...

Статья Wi-Fi Cantenna 2.4 ГГц: Создаем бюджетную антенну для усиления сигнала

Дек 29

- 26 221

- 47

Приветствую всех форумчан и с Наступающим! Это моя последняя статья в этом году.

Написана по многочисленным просьбам и только в ознакомительных целях!

Никогда не направляйте показанное ниже изделие на людей и другие живые организмы.

Посвящается тем, кто не может купить себе нормальную дорогую антенну. Сделай сам.

Изготовление cantenna резко усилит ваш Wi-Fi сигнал! Работает не только с адаптерами, но и маршрутизаторами, которые имеют внешний разъем под съемную антенну.

Требования для этого пошагового руководства

Материалы

Написана по многочисленным просьбам и только в ознакомительных целях!

Никогда не направляйте показанное ниже изделие на людей и другие живые организмы.

Посвящается тем, кто не может купить себе нормальную дорогую антенну. Сделай сам.

Изготовление cantenna резко усилит ваш Wi-Fi сигнал! Работает не только с адаптерами, но и маршрутизаторами, которые имеют внешний разъем под съемную антенну.

Требования для этого пошагового руководства

Материалы

- Беспроводной маршрутизатор с внешним разъемом под съемные антенны, желательно с кастомной прошивкой или беспроводной USB-адаптер со съемной антенной (ALFA, TP-Link)

- ПК, ноутбук или RPi. Работает даже на Nexus 5 c установленной Kali Nethunter

- Пустая банка с плоским дном, желательно толстостенная и...

Статья Руководство по настройке и использованию Cairo Dock

Дек 25

- 13 329

- 9

Современные среды рабочего стола GNOME, KDE и Unity затмили блеск Cairo Dock, но если вы хотите действительно настроить свой рабочий стол, то вы не найдете более стильного решение. Cairo Dock обеспечивает запуск приложений из системы меню и имеет такие косметически приятные функции, как встроенное окно терминала, которое всплывает из дока. В этом руководстве показано, как установить и настроить Cairo Dock.

Что такое Cairo Dock

Cairo Dock, как показано на рисунке, предоставляет способ загрузки приложений с помощью панелей и пусковых установок в нижней части экрана. Док включает в себя меню и ряд других полезных иконок, таких как возможность подключения к беспроводным сетям и проигрывание аудио треков. Док-станции могут быть размещены на верхней, нижней или по двум сторонам экрана и их можно настроить по своему вкусу.

Как установить Cairo Dock

Не имеет особого...

Что такое Cairo Dock

Cairo Dock, как показано на рисунке, предоставляет способ загрузки приложений с помощью панелей и пусковых установок в нижней части экрана. Док включает в себя меню и ряд других полезных иконок, таких как возможность подключения к беспроводным сетям и проигрывание аудио треков. Док-станции могут быть размещены на верхней, нижней или по двум сторонам экрана и их можно настроить по своему вкусу.

Как установить Cairo Dock

Не имеет особого...

Учим Python Ч7(Функции, комментарии)

Дек 22

- 5 522

- 1

Всем привет дороге друзья или просто читатели нашего форума!

Сегодня речь пойдет о функциях. В прошлой части мы немного ознакомились с функциями и изучили циклы.

Также, конструкция у функций опять же проста

Пока что мы не дошли до функционального программирования, а только начали сним знакомство. Впереди нас ждет еще много интересного. А теперь давайте напишем самую простейшую "программу" с использованием функций.

Дано:

Нам даны 2 числа - A, B. Мы должны написать функцию, которая посчитает их...

Сегодня речь пойдет о функциях. В прошлой части мы немного ознакомились с функциями и изучили циклы.

[1] - Вспомним о функциях.

Как вы знаете из прошлого урока(если говорить проще)

Функции - это фрагмент кода который мы можем использовать когда понадобиться.

Также, конструкция у функций опять же проста

Код:

def имя_функции():

действия

...Пока что мы не дошли до функционального программирования, а только начали сним знакомство. Впереди нас ждет еще много интересного. А теперь давайте напишем самую простейшую "программу" с использованием функций.

Дано:

Нам даны 2 числа - A, B. Мы должны написать функцию, которая посчитает их...

Как использовать Shodan API с Python для автоматизации сканирования уязвимых устройств

Дек 16

- 17 670

- 11

Йоу йоу йоу ! Здравствуйте мои дорогие читатели, друзья и испытатели!

Открываю рубрику Python для тестирования на проникновения!

Вся информация в моих статьях содержит сугубо ознакомительный характер, предупреждаю вас если вы будете использовать ее во вред, вас могут преследовать по закону УКРФ и вы понесете наказание в рамках закона.

Сегодня я хочу поговорить о супер поисковике "Shodan"

Как использовать Shodan API с Python, для автоматизации сканирования уязвимых устройств

Шодан называет себя «поисковиком для подключенных к интернету девайсов». С таким количеством устройств, подключенных к интернету с различными уровнями безопасности, специальные возможности этой поисковой системы дают нам огромные шансы для проведения тестирования и атак. В этом уроке мы будем использовать Python для уязвимостей...

Открываю рубрику Python для тестирования на проникновения!

Вся информация в моих статьях содержит сугубо ознакомительный характер, предупреждаю вас если вы будете использовать ее во вред, вас могут преследовать по закону УКРФ и вы понесете наказание в рамках закона.

Сегодня я хочу поговорить о супер поисковике "Shodan"

Как использовать Shodan API с Python, для автоматизации сканирования уязвимых устройств

Шодан называет себя «поисковиком для подключенных к интернету девайсов». С таким количеством устройств, подключенных к интернету с различными уровнями безопасности, специальные возможности этой поисковой системы дают нам огромные шансы для проведения тестирования и атак. В этом уроке мы будем использовать Python для уязвимостей...