Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Обходим NAT

Янв 03

- 20 496

- 37

Регаемся на сайте ngrok:

Качаем под вашу систему:

После регистрации и загрузки ngrok идем сюды:

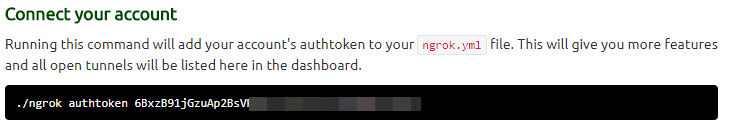

Устанавливаем наш токен.

Запускаем так:

Вместо ip, ваш локальный ip (ifconfig)

Вместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

При создании в метасплоите или в ратнике указываем 0.tcp.ngrok.io(или ip хоста) порт 11318, а слушаем 192.168.1.3(ваш ip):1604(ваш порт)

Ссылка скрыта от гостей

Качаем под вашу систему:

Ссылка скрыта от гостей

После регистрации и загрузки ngrok идем сюды:

Ссылка скрыта от гостей

Устанавливаем наш токен.

Запускаем так:

Код:

./ngrok tcp ip:portВместо port, порт который вам нужен.

Ну вот и все.

Если хотите получить ip хоста:

Код:

ping 0.tcp.ngrok.ioСтатья «как начать и не закончить» дальнобойный Wi-fi

Дек 31

- 38 657

- 101

Наставление юному плохишу или «как начать и не закончить»

Смысл данной статьи в основном обьяснить начинающему в необходимых мерах и соблюдении правил безопасности и по возможности поверхностно ввести в курс дела! Сразу скажу что для работы нужен ноутбук , и wi-fi адаптер.

Чаечек в сладость , чифирочек в радость дамы и господа (дабы вам никогда не услышать - это где-то в зоне под Барнаулом , нужно думать головой изначально , а не взламывать и использовать узвимости с завидной оголтелостью!!!). Сегодня я как новый член,,,,,пользователь на форуме хочу внести и свой небольшой вклад и дать чуток своего сознания в окрепшие и не очень умы граждан белых стран!

Как известно делясь знаниями мы и сами становимся совершенными посему,,,,,в путь

Давным давно , когда еще лебеди гнездились рядом с деревянным домом , а жайворята курлыкали в диком поле родился маленький юнец , который спустя много долгих лет странствий по различным землям...

Смысл данной статьи в основном обьяснить начинающему в необходимых мерах и соблюдении правил безопасности и по возможности поверхностно ввести в курс дела! Сразу скажу что для работы нужен ноутбук , и wi-fi адаптер.

Чаечек в сладость , чифирочек в радость дамы и господа (дабы вам никогда не услышать - это где-то в зоне под Барнаулом , нужно думать головой изначально , а не взламывать и использовать узвимости с завидной оголтелостью!!!). Сегодня я как новый член,,,,,пользователь на форуме хочу внести и свой небольшой вклад и дать чуток своего сознания в окрепшие и не очень умы граждан белых стран!

Как известно делясь знаниями мы и сами становимся совершенными посему,,,,,в путь

Давным давно , когда еще лебеди гнездились рядом с деревянным домом , а жайворята курлыкали в диком поле родился маленький юнец , который спустя много долгих лет странствий по различным землям...

Статья Wi-Fi Cantenna 2.4 ГГц: Создаем бюджетную антенну для усиления сигнала

Дек 29

- 26 326

- 47

Приветствую всех форумчан и с Наступающим! Это моя последняя статья в этом году.

Написана по многочисленным просьбам и только в ознакомительных целях!

Никогда не направляйте показанное ниже изделие на людей и другие живые организмы.

Посвящается тем, кто не может купить себе нормальную дорогую антенну. Сделай сам.

Изготовление cantenna резко усилит ваш Wi-Fi сигнал! Работает не только с адаптерами, но и маршрутизаторами, которые имеют внешний разъем под съемную антенну.

Требования для этого пошагового руководства

Материалы

Написана по многочисленным просьбам и только в ознакомительных целях!

Никогда не направляйте показанное ниже изделие на людей и другие живые организмы.

Посвящается тем, кто не может купить себе нормальную дорогую антенну. Сделай сам.

Изготовление cantenna резко усилит ваш Wi-Fi сигнал! Работает не только с адаптерами, но и маршрутизаторами, которые имеют внешний разъем под съемную антенну.

Требования для этого пошагового руководства

Материалы

- Беспроводной маршрутизатор с внешним разъемом под съемные антенны, желательно с кастомной прошивкой или беспроводной USB-адаптер со съемной антенной (ALFA, TP-Link)

- ПК, ноутбук или RPi. Работает даже на Nexus 5 c установленной Kali Nethunter

- Пустая банка с плоским дном, желательно толстостенная и...

Статья Руководство по настройке и использованию Cairo Dock

Дек 25

- 13 366

- 9

Современные среды рабочего стола GNOME, KDE и Unity затмили блеск Cairo Dock, но если вы хотите действительно настроить свой рабочий стол, то вы не найдете более стильного решение. Cairo Dock обеспечивает запуск приложений из системы меню и имеет такие косметически приятные функции, как встроенное окно терминала, которое всплывает из дока. В этом руководстве показано, как установить и настроить Cairo Dock.

Что такое Cairo Dock

Cairo Dock, как показано на рисунке, предоставляет способ загрузки приложений с помощью панелей и пусковых установок в нижней части экрана. Док включает в себя меню и ряд других полезных иконок, таких как возможность подключения к беспроводным сетям и проигрывание аудио треков. Док-станции могут быть размещены на верхней, нижней или по двум сторонам экрана и их можно настроить по своему вкусу.

Как установить Cairo Dock

Не имеет особого...

Что такое Cairo Dock

Cairo Dock, как показано на рисунке, предоставляет способ загрузки приложений с помощью панелей и пусковых установок в нижней части экрана. Док включает в себя меню и ряд других полезных иконок, таких как возможность подключения к беспроводным сетям и проигрывание аудио треков. Док-станции могут быть размещены на верхней, нижней или по двум сторонам экрана и их можно настроить по своему вкусу.

Как установить Cairo Dock

Не имеет особого...

Учим Python Ч7(Функции, комментарии)

Дек 22

- 5 544

- 1

Всем привет дороге друзья или просто читатели нашего форума!

Сегодня речь пойдет о функциях. В прошлой части мы немного ознакомились с функциями и изучили циклы.

Также, конструкция у функций опять же проста

Пока что мы не дошли до функционального программирования, а только начали сним знакомство. Впереди нас ждет еще много интересного. А теперь давайте напишем самую простейшую "программу" с использованием функций.

Дано:

Нам даны 2 числа - A, B. Мы должны написать функцию, которая посчитает их...

Сегодня речь пойдет о функциях. В прошлой части мы немного ознакомились с функциями и изучили циклы.

[1] - Вспомним о функциях.

Как вы знаете из прошлого урока(если говорить проще)

Функции - это фрагмент кода который мы можем использовать когда понадобиться.

Также, конструкция у функций опять же проста

Код:

def имя_функции():

действия

...Пока что мы не дошли до функционального программирования, а только начали сним знакомство. Впереди нас ждет еще много интересного. А теперь давайте напишем самую простейшую "программу" с использованием функций.

Дано:

Нам даны 2 числа - A, B. Мы должны написать функцию, которая посчитает их...

Как использовать Shodan API с Python для автоматизации сканирования уязвимых устройств

Дек 16

- 17 744

- 11

Йоу йоу йоу ! Здравствуйте мои дорогие читатели, друзья и испытатели!

Открываю рубрику Python для тестирования на проникновения!

Вся информация в моих статьях содержит сугубо ознакомительный характер, предупреждаю вас если вы будете использовать ее во вред, вас могут преследовать по закону УКРФ и вы понесете наказание в рамках закона.

Сегодня я хочу поговорить о супер поисковике "Shodan"

Как использовать Shodan API с Python, для автоматизации сканирования уязвимых устройств

Шодан называет себя «поисковиком для подключенных к интернету девайсов». С таким количеством устройств, подключенных к интернету с различными уровнями безопасности, специальные возможности этой поисковой системы дают нам огромные шансы для проведения тестирования и атак. В этом уроке мы будем использовать Python для уязвимостей...

Открываю рубрику Python для тестирования на проникновения!

Вся информация в моих статьях содержит сугубо ознакомительный характер, предупреждаю вас если вы будете использовать ее во вред, вас могут преследовать по закону УКРФ и вы понесете наказание в рамках закона.

Сегодня я хочу поговорить о супер поисковике "Shodan"

Как использовать Shodan API с Python, для автоматизации сканирования уязвимых устройств

Шодан называет себя «поисковиком для подключенных к интернету девайсов». С таким количеством устройств, подключенных к интернету с различными уровнями безопасности, специальные возможности этой поисковой системы дают нам огромные шансы для проведения тестирования и атак. В этом уроке мы будем использовать Python для уязвимостей...

Взламываем onion сайты.

Дек 11

- 25 126

- 20

Привет, в этой статье я хочу рассказать о способах взлома onion сайтов. Самый простой способ найти уязвимость на сайте - это воспользоваться сканером уязвимостей, а вот как его настроить под onion - это уже другой вопрос. Давайте воспользуемся популярным сканером sqlmap, чтобы запустит его для сканирования onion сайта достаточно выполнить команду:

А вот со сканером nmap, нам придется повозиться. Итак, для начала нам нужно:

1) Скачать и установить специальную версию nmap-nseportscan-socks4a.

2) Добавить в файл hosts запись «127.0.0.1 .onion», это позволяет избежать ошибки разрешения имени .onion

3) Скачать и запустить Tor.

4) Запустить nmap с правами root, используя следующие параметры:

sudo ./nmap -sK --script connectscan, <список скриптов> --proxy socks4a://127.0.0.1:9050 cx7b2vy6foxjlzsh.onion –F.

А, что делать если не один из сканеров не сработал ...

Код:

python sqlmap.py -u «.onion/qwertyqwerty.php» --data=«id=1» --tor --tor-port=9050 --tor-type=SOCKS51) Скачать и установить специальную версию nmap-nseportscan-socks4a.

2) Добавить в файл hosts запись «127.0.0.1 .onion», это позволяет избежать ошибки разрешения имени .onion

3) Скачать и запустить Tor.

4) Запустить nmap с правами root, используя следующие параметры:

sudo ./nmap -sK --script connectscan, <список скриптов> --proxy socks4a://127.0.0.1:9050 cx7b2vy6foxjlzsh.onion –F.

А, что делать если не один из сканеров не сработал ...

Статья Разработка Шифрующих Программ на C#: Механизм Самоудаления

Дек 11

- 14 341

- 20

Доброго времени суток!

Сегодня я покажу как написать простой и уже опробованный в разных местах шифровальщик (не детектится антивирусами), который после завершения процесса сам себя удалит.

Писать будем на С#

Все исходники будут по ссылке ниже, но я и администрация форума предупреждают, что статья написана исключительно в ознакомительных целях и Вы несёте персональную ответственность по закону УК вашей страны за использование материалов из этой статьи в неправомерных целях.

Итак.

Шифрование будет обеспечено модулем, известным еще с моих предыдущих статей CryptoNote

Модуль Copy - открывающий файл и проводящий математические операции с каждым байтом. Очень шустрый. Его описание вы можете найти в тех же старых статьях.

!!! Обратите внимание на комментарии. !!! Если хотите получить шифровальщик без возможности расшифровки - вместо decodeString...

Сегодня я покажу как написать простой и уже опробованный в разных местах шифровальщик (не детектится антивирусами), который после завершения процесса сам себя удалит.

Писать будем на С#

Все исходники будут по ссылке ниже, но я и администрация форума предупреждают, что статья написана исключительно в ознакомительных целях и Вы несёте персональную ответственность по закону УК вашей страны за использование материалов из этой статьи в неправомерных целях.

Итак.

Шифрование будет обеспечено модулем, известным еще с моих предыдущих статей CryptoNote

Модуль Copy - открывающий файл и проводящий математические операции с каждым байтом. Очень шустрый. Его описание вы можете найти в тех же старых статьях.

!!! Обратите внимание на комментарии. !!! Если хотите получить шифровальщик без возможности расшифровки - вместо decodeString...

Статья Cr3dOv3r - credential reuse attacks

Дек 10

- 13 686

- 26

Всем привет! В этой статье, хочу показать работу достаточно простого, но в умелых, и не очень, руках достаточно эффективного инструмента, для поиска и подбора паролей к различным учетным записям.

Cr3dOv3r – мы запускаем инструмент с указанием почтового ящика, а, он в свою очередь пытается найти соответствия в слитых базах. Результатом будут, все найденные сведения об утечке ваших данных. (Используетс API сайта hacked-emails).

Затем вы даете ему пароль этого почтового ящика, после чего он проверяет эти учетные данные на 16 сайтах (например, facebook, twitter, google ...), после чего он сообщает вам, что регистрация прошла успешно, или наоборот.

Зависимости:

[ATTACH type="full"...

Cr3dOv3r – мы запускаем инструмент с указанием почтового ящика, а, он в свою очередь пытается найти соответствия в слитых базах. Результатом будут, все найденные сведения об утечке ваших данных. (Используетс API сайта hacked-emails).

Затем вы даете ему пароль этого почтового ящика, после чего он проверяет эти учетные данные на 16 сайтах (например, facebook, twitter, google ...), после чего он сообщает вам, что регистрация прошла успешно, или наоборот.

Зависимости:

- Python 3.x or 2.x (Prefered 3).

- Linux or windows system (Not tested on OSX yet) .

- Остальные зависимости перечислены в requirements.txt

Код:

git clone https://github.com/D4Vinci/Cr3dOv3r.git