Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Полное погружение в контроль доступа к AWS S3 - получение контроля над вашими ресурсами

Янв 30

- 5 889

- 4

Статья является переводом. Оригинал находится

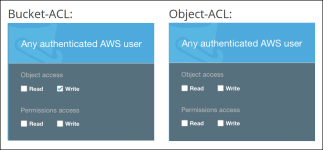

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Ссылка скрыта от гостей

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Ссылка скрыта от гостей

этой статьи доступна в блоге Detectify.Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Soft Discover Script или как автоматизировать получение информации о сети или компании

Янв 20

- 3 490

- 5

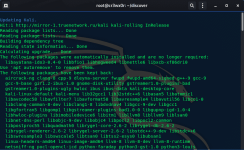

Всем привет, сегодня хочу продемонстрировать инструмент Discover Script предназначенный для быстрого и эффективного выявления пассивной информации о компании или же её сети. Инструмент разработан Ли Бэйрдом - leebaird/discover.

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

Discover Script включает в себя следующий функционал:

RECON

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

[COLOR=rgb(243...

Статья Гайд 2020 по запуску режима монитора в TP-LINK TL-WN722N v2/v3 Kali Linux Wardriving

Янв 20

- 51 890

- 86

English version

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Введение

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Требования

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Soft MacroPack - Обфускация shellcode

Янв 08

- 7 934

- 7

Приветствую, сегодня хочу представить аудитории инструмент, целью которого является обфускация вашего, или где-то позаимствованного кода. Итогом будет, как обещают авторы, снижение агрессии на него АВ-программ. Я полагаю, не нужно обьяснять, что обфусцированные примеры не стоит постить на любимый многими «хакерами» ресурс.

Вот собственно, Macro Pack:

Macro Pack - это инструмент, используемый для автоматизации обфускации и генерации документов MS Office для проведения тестирования на проникновение. Macro Pack – позволяет обойти алгоритмы выявления вредоносного кода антивирусными программами и упростит преобразование vba – полезной нагрузки в окончательный документ Office.

Более подробная информация находится тут:

> sevagas/macro_pack

Особенности:

Вот собственно, Macro Pack:

Macro Pack - это инструмент, используемый для автоматизации обфускации и генерации документов MS Office для проведения тестирования на проникновение. Macro Pack – позволяет обойти алгоритмы выявления вредоносного кода антивирусными программами и упростит преобразование vba – полезной нагрузки в окончательный документ Office.

Более подробная информация находится тут:

> sevagas/macro_pack

Особенности:

- Отсутствует необходимость конфигурирования

- Необходимые действия могут быть выполнены одной строкой кода

- Создание Word, Excel и PowerPoint...

Статья Эксплуатирование Движка Управления Intel - Часть 2: Включение RED разблокировки JTAG на Intel ME 11.x (INTEL-SA-00086)

Янв 02

- 3 773

- 0

Оригинал статьи находится здесь:Ссылка скрыта от гостей

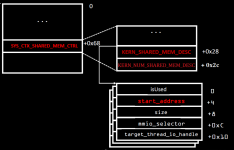

Привет, друг! Давно не виделись! Я начинаю эту статью сразу после того, как опубликую первую часть: Понимание TXE PoC PT.

Если вы не читали первую часть, то прочтите её прямо сейчас, потому что это всего лишь продолжение моего предыдущего поста, но из-за его длины я решил разделить его на несколько частей.

Теперь, когда мы знаем, как работает существующий эксплойт TXE, но нам нужно перенести его на ME 11.x. К сожалению, метод systracer очень сложно воспроизвести, так как вы контролируете только несколько битов в адресе...

Статья Эксплуатирование Движка Управления Intel - Часть 1: Понимание TXE PoC PT (INTEL-SA-00086)

Янв 02

- 7 255

- 1

Оригинал статьи находится здесь:Ссылка скрыта от гостей

Часть II

Позвольте мне рассказать вам историю (думаю, я начну все свои посты в блоге с этого, учитывая, как долго они всегда заканчиваются).

Некоторое время я работал над воспроизведением уязвимости Intel, о которой компания PT Research рассказала на выставке BlackHat Europe 2017, мне удалось выполнить о чем рассказывалось, и поэтому мне захотелось поделиться своим путешествием и опытом со всеми, в надежде, что это поможет другим взять управление своих машин под контроль (а не наоборот).

Во-первых, для тех, кто не знает, компания...

Soft OpenBullet (Brute)

Дек 31

- 6 045

- 15

Сайт программы Buller

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Код:

REQUEST GET "https://codeby.net/"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

PARSE "<SOURCE>" LR "xfToken\" value=\"" "\"" -> VAR "token"

#Login REQUEST POST "https://codeby.net/login/login"

CONTENT "login=<USERNAME>&password=<PASSWORD>&remember=1&_xfRedirect=https%3A%2F%2Fcodeby.net%2F&_xfToken=<token>"

CONTENTTYPE "application/x-www-form-urlencoded"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

KEYCHECK

KEYCHAIN Success OR

KEY "Настройки"

KEYCHAIN Failure OR

KEY "Войти"Статья Анализ паролей для предотвращения Credential stuffing

Дек 23

- 8 550

- 6

Ссылка скрыта от гостей

Мы знаем, что пароли - отстой.

Если вы этого не понимаете, вбейте в гугл "почему пароли - отстой", и я избавлю вас от нескольких страниц текста.

На протяжении многих лет, веб-сайты требовали от пользователей создавать все более сложные пароли, пытаясь не дать злоумышленнику получить доступ к учетной записи жертвы, путем брутфорса. Каждый сайт имеет свой собственный смехотворный набор правил, в результате чего пароли трудно запоминаются.

Многие предпочитают создать один "хороший" пароль и использовать его для всех своих учетных записей в Интернете. Понятие "хороший" зависит от вашей позиции

Ссылка скрыта от гостей

Статья Устройство локальной сети

Дек 13

- 12 040

- 16

КОМПЬЮТЕРНЫЕ СЕТИ

<< Начало

3. Устройство локальной сети

Итак, рассмотрев в двух предыдущих частях историю развития и основы работы компьютерных сетей, мы подошли к более значимой части – к устройству локальных вычислительных сетей, обычно обозначается латинской аббревиатурой LAN (Local Area Network).

Почему эта часть считается наиболее важной?

На сегодняшний день локальные сети используются повсеместно, при том не только в организациях и на предприятиях, но и в домашних условиях. Вспомните предыдущую статью, там мы рассматривали сеть, состоящую из двух компьютеров и периферийного устройства. Также сеть может состоять из маршрутизатора, компьютера и, к примеру, смартфона, подключенного к нашей сети посредством беспроводной связи Wi-Fi. Каждый из этих сетевых устройств имеет свой уникальный для данной сети внутренний IP-адрес, представленный, к...

<< Начало

3. Устройство локальной сети

Итак, рассмотрев в двух предыдущих частях историю развития и основы работы компьютерных сетей, мы подошли к более значимой части – к устройству локальных вычислительных сетей, обычно обозначается латинской аббревиатурой LAN (Local Area Network).

Почему эта часть считается наиболее важной?

На сегодняшний день локальные сети используются повсеместно, при том не только в организациях и на предприятиях, но и в домашних условиях. Вспомните предыдущую статью, там мы рассматривали сеть, состоящую из двух компьютеров и периферийного устройства. Также сеть может состоять из маршрутизатора, компьютера и, к примеру, смартфона, подключенного к нашей сети посредством беспроводной связи Wi-Fi. Каждый из этих сетевых устройств имеет свой уникальный для данной сети внутренний IP-адрес, представленный, к...

Категории блога

Команда онлайн

-

VladShначинающий

Пользователи онлайн

Всего: 511 (пользователей: 13, гостей: 498)