-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья [4] Burp Suite: Настройка параметров проекта

Мар 01

- 10 401

- 3

Приветствую, Codeby.net! Продолжаем разбираться в Burp Suite, эта статья посвящена настройка проекта, да, не атакам и взломам, а именно настройкам. Нужно пройти эту не очень захватывающую часть, чтобы свободно ориентироваться в инструменте, с которым вам, возможно, придётся часто работать.

Моё мнение, что свой рабочий арсенал, нужно знать досконально, итак, приступим.

В прошлых сериях:

Моё мнение, что свой рабочий арсенал, нужно знать досконально, итак, приступим.

В прошлых сериях:

Статья [3] Burp Suite: Установление доверия по HTTPS

Мар 01

- 9 123

- 7

Приветствую, Codeby.net! Продолжаем цикл статей посвященных тестированию web-приложений на проникновение с помощью Burp Suite.

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

- [2] Burp Suite. Атаки с помощью Intruder

Статья [7] Wi-Pi Pineapple - Работа с модулями. Модуль Evil Portal

Мар 01

- 4 430

- 7

Всем привет, это ещё одна статья посвященная работе с Wi-Fi Pineapple, в моём случае это Tetra, но надеюсь, и владельцы Nano не останутся ущемлёнными.

Итак, сегодня будем рассматривать, и применять на практике модуль Evil Portal.

Предыдущие части:

Итак, сегодня будем рассматривать, и применять на практике модуль Evil Portal.

Предыдущие части:

Статья [4] Wi-Fi Pineapple - Аудит Wi-Fi. Работа с модулями

Фев 11

- 6 754

- 6

Всем привет, представляю вашему вниманию, очередную статью, посвящённую Wi-Fi Pineapple, в частности Tetra.

В этой части мы разберем работы нескольких модулей, и я покажу, как они работают на практике.

Примечательно, что авторство двух модулей, рассматриваемых в этой статье, принадлежит одному из Grey Team, а именно - @n3d.b0y.

А мне выпала, честь их протестировать и познакомить вас с их функционалом.

Ниже, вы увидите список предыдущих статей по теме Wi-Fi Pineapple, если не читали, можете ознакомиться для начала:

В этой части мы разберем работы нескольких модулей, и я покажу, как они работают на практике.

Примечательно, что авторство двух модулей, рассматриваемых в этой статье, принадлежит одному из Grey Team, а именно - @n3d.b0y.

А мне выпала, честь их протестировать и познакомить вас с их функционалом.

Ниже, вы увидите список предыдущих статей по теме Wi-Fi Pineapple, если не читали, можете ознакомиться для начала:

Статья [3] Wi-Fi Pineapple - Создаем модуль. Часть 2

Фев 09

- 4 895

- 0

Привет, codeby.net!

Вводная информация

Создаем модуль. Часть 1

Это вторая статья посвященная написанию модуля для WiFi Pineapple. В данной уроке мы разберем базовую структуру файлов и поймем как и где писать код. Хочу с акцентировать внимание на том что я не учу вас программированию, цель данной статьи показать как строиться модуль что бы вы могли сразу приступить к работе.

И так приступим, чтобы наш модуль мог быть частью админ панели ананаса нужно придерживаться стандартов заложенными разработчиками платформы. Есть файлы которые обязательно должны быть в каждом модуле, через них будет происходить взаимодействие с веб-интерфейсом а также система будет распознать что это модуль. Давайте рассмотрим и разберем обязательные файлы и каталоги модуля...

Статья Reaver + PixieWPS + empty PIN real atack in example

Фев 07

- 11 683

- 12

Приветствие

Приветствую всех читателей\обитателей\пользователей\участников\... Codeby.net!

Довольно редко посещаю форум, но пытаюсь делать это с пользой для всех и себя в том числе, к сожалению чаще не получается.

Моя работа ни коем образом не связана с данной тематикой, вообще с техникой не связана, если только телефон и тот постоянно в работе (whatsapp,telegram,wechat,viber...), времени играться нет вообще, наверное поэтому пишу так мало.

Но вот у меня появилась свободная пара неделек, можно сказать первую неделю я уже потратил, осталась вторая неделя китайского нового года и хочется потратить не много своего времени с пользой для сообщества codeby, конечно же и новичков в этом направление.

Думаю пару тройку дней потрачу в написание нескольких статей/инструкций(самых простых, думаю написать пару\тройку статей адаптированных под новичков, ибо других пользователей удивить нечем, время летит, времени на чтение и самообразование в вечной гонки жизни...

Приветствую всех читателей\обитателей\пользователей\участников\... Codeby.net!

Довольно редко посещаю форум, но пытаюсь делать это с пользой для всех и себя в том числе, к сожалению чаще не получается.

Моя работа ни коем образом не связана с данной тематикой, вообще с техникой не связана, если только телефон и тот постоянно в работе (whatsapp,telegram,wechat,viber...), времени играться нет вообще, наверное поэтому пишу так мало.

Но вот у меня появилась свободная пара неделек, можно сказать первую неделю я уже потратил, осталась вторая неделя китайского нового года и хочется потратить не много своего времени с пользой для сообщества codeby, конечно же и новичков в этом направление.

Думаю пару тройку дней потрачу в написание нескольких статей/инструкций(самых простых, думаю написать пару\тройку статей адаптированных под новичков, ибо других пользователей удивить нечем, время летит, времени на чтение и самообразование в вечной гонки жизни...

Статья [1] Burp Suite: Знакомство с основным инструментарием

Фев 03

- 14 506

- 18

Всем привет! Перед вами вторая статья и цикла Burp Suite. Тестирование web-приложений на проникновение.

Предыдущая часть:

Я надеюсь, вы последовали моим рекомендациям и скачали весь необходимый софт:

Предыдущая часть:

Я надеюсь, вы последовали моим рекомендациям и скачали весь необходимый софт:

- Oracle VirtualBox

- Mozilla Firefox Browser

- 7-Zip file archiver

- Burp Suite - Community or Professional

- Oracle Java

- OWASP BWA VM

- Подготовка...

Статья [2] Wi-Fi Pineapple - Создаем модуль. Часть 1

Фев 02

- 6 605

- 2

Привет, codeby.net!

Вводная информация

Создаем модуль. Часть 2

В данной статье мы разберем что из себя представляет WiFi Pineapple изнутри и настроим рабочую среду для комфортной разработки в будущем.

Одно из преимуществ ананаса это то что можно разрабатывать собственные модули тем самым расширив функционал устройства на основе API. Это дает нам возможность не тратя много времени автоматизировать рутинную работу что позволит в будущем гораздо эффективней проводить аудит беспроводных сетей.

Прежде чем начать нам надо разобраться с чем мы имеем дело. WiFi Pineapple использует кастомизированную прошивку

Ссылка скрыта от гостей

от hack5. Веб-интерфейс построен с использование технологий...Статья [0] Burp Suite: Тестирование web-приложений на проникновение

Янв 31

- 16 460

- 18

Приветствую уважаемую аудиторию портала Codeby.net!

Хочу анонсировать цикл статей, целиком посвященный тестированию web-приложений на проникновение.

В частности, детальному разбору функционала, анализу вектора атак, проведению атак на web-приложения и сайты с помощью Burp Suite.

Материала много, и я постараюсь в этом цикле дать практические знания, выбрав самое главное и полезное, из массы, имеющейся в наличии информации.

Во вводной статье, которую вы сейчас читаете, рассмотрим следующие моменты:

Хочу анонсировать цикл статей, целиком посвященный тестированию web-приложений на проникновение.

В частности, детальному разбору функционала, анализу вектора атак, проведению атак на web-приложения и сайты с помощью Burp Suite.

Материала много, и я постараюсь в этом цикле дать практические знания, выбрав самое главное и полезное, из массы, имеющейся в наличии информации.

Во вводной статье, которую вы сейчас читаете, рассмотрим следующие моменты:

- Что такое...

Статья [1] Wi-Fi Pineapple Tetra - Настройка и подключение Cloud C2

Янв 31

- 13 250

- 31

Приветствую, уважаемую аудиторию форума Codeby.net.

В этой, второй статье, из цикла посвященного разбору возможностей и эмуляций атак на беспроводные сети, с помощью Wi-Fi Pineapple Tetra, я хочу описать следующие пункты:

Собираем, и подготавливаем Tetra к работе:

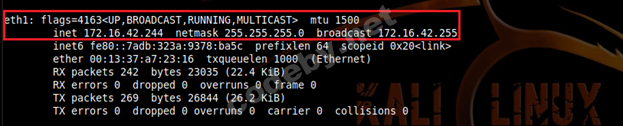

Подключаем USB – кабели к порту eth1 – на Tetra, под таким именем и будет определяться устройство в списке сетевых интерфейсов Kali Linux.

Проверяем активные сетевые подключения:

Pineapple - определилась системой, как я и говорил, под именем - eth1.

Обращаемся в браузере по адресу хоста, и попадаем в панель управления нашей Tetra:

Следуя...

В этой, второй статье, из цикла посвященного разбору возможностей и эмуляций атак на беспроводные сети, с помощью Wi-Fi Pineapple Tetra, я хочу описать следующие пункты:

- Первое включение и подготовка к работе.

- Подключение Wi-Fi Pineapple Tetra к Cloud C2 от Hak5.

Собираем, и подготавливаем Tetra к работе:

Подключаем USB – кабели к порту eth1 – на Tetra, под таким именем и будет определяться устройство в списке сетевых интерфейсов Kali Linux.

Проверяем активные сетевые подключения:

Код:

ifconfigPineapple - определилась системой, как я и говорил, под именем - eth1.

Обращаемся в браузере по адресу хоста, и попадаем в панель управления нашей Tetra:

Следуя...