Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Пентест веб-приложений: Передача учетных данных. Учетные данные по-умолчанию. Механизм блокировки аккаунтов

Май 17

- 5 468

- 0

Привет, Codeby!

Когда-то давно я начал перевод Owasp Testing Guide тут на форуме, но до сих пор не завершил начатое. "Штош", продолжим )

Это продолжение перевода

Версия 5.0 в настоящее время находится в разработке, кому интересно, могут ознакомиться на гитхабе или официальном

Мой перевод может содержать неточности и быть не полным, поэтому рекомендую почаще обращаться к оригиналу.

Когда-то давно я начал перевод Owasp Testing Guide тут на форуме, но до сих пор не завершил начатое. "Штош", продолжим )

Это продолжение перевода

Ссылка скрыта от гостей

, которая на данный момент является актуальной. Версия 5.0 в настоящее время находится в разработке, кому интересно, могут ознакомиться на гитхабе или официальном

Ссылка скрыта от гостей

.Мой перевод может содержать неточности и быть не полным, поэтому рекомендую почаще обращаться к оригиналу.

Soft Лучшие хакерские программы | Инструменты для пентеста

Апр 22

- 88 497

- 7

Хакерские инструменты: список инструментов по безопасности для тестирования и демонстрации слабостей в защите приложений и сетей, эти инструменты предназначены для профессионалов по информационной безопасности.

| Пароли | |

|---|---|

|

Ссылка скрыта от гостей

| Cain & Abel — это инструмент по восстановлению пароля для операционной системы Microsoft. Этот инструмент позволяет восстановить пароли различного рода посредством прослушивания сети. |

|

Ссылка скрыта от гостей

| CacheDump, лицензирована под GPL, демонстрирует, как восстановить информацию из записей кэша: имя пользователя и MSCASH. |

|

Ссылка скрыта от гостей

| John the Ripper быстрый взломщик паролей, в настоящее время доступен на разного рода Unix (официально поддерживаются 11 не считая различных архитектур), Windows... |

Статья Собираем боевую машину для пентеста с нуля - часть 2

Мар 30

- 13 248

- 20

Первая часть - здесь были подготовительные работы по установке и настройке системы. А теперь займёмся установкой программ.

Первое что нас должно интересовать - это установленные языки программирования, даже если ты полный ламер, и не можешь связать пару строк. Всё просто - мы будем пользоваться всевозможными программами, а они как известно пишутся на разных ЯП. В Linux Mint уже предустановлены python2 и python3. Проверить это можно введя соответствующие команды в терминал.

Также присутствует язык perl.

Однако очень нужный PHP не предустановлен. Зачем нам вообще PHP? Ну как же, все уязвимые машины для тренировки отработки уязвимостей, такие как DVWA, bWAPP, Metasploitable 2 и т.д., работают на PHP.

Для установки PHP воспользуемся командой:

sudo apt-get...

Первое что нас должно интересовать - это установленные языки программирования, даже если ты полный ламер, и не можешь связать пару строк. Всё просто - мы будем пользоваться всевозможными программами, а они как известно пишутся на разных ЯП. В Linux Mint уже предустановлены python2 и python3. Проверить это можно введя соответствующие команды в терминал.

Также присутствует язык perl.

Однако очень нужный PHP не предустановлен. Зачем нам вообще PHP? Ну как же, все уязвимые машины для тренировки отработки уязвимостей, такие как DVWA, bWAPP, Metasploitable 2 и т.д., работают на PHP.

Для установки PHP воспользуемся командой:

sudo apt-get...

Статья Собираем боевую машину для пентеста с нуля - часть 1

Мар 27

- 15 598

- 6

Всем привет!

Сегодня мы будем собирать "боевого слона" - Combat Mint.

Для пентеста существуют разные специализированные операционные системы, например, Kali Linux, Parrot Security. Однако разнообразие предустановленного софта, как показывает практика, вовсе не является большим плюсом этих дистрибутивов. Дело в том, что в реальности никто не использует даже половину возможностей установленных программ по-умолчанию. А зачем тогда лишний мусор?

На многих форумах, в том числе и на этом, неоднократно писалось, что лучше всего собрать машину "под себя". То есть устанавливать исключительно то, что в реальности будет использоваться. Правда далеко не все имеют представление как это хоть примерно делается, и что всё-таки нужно установить в первую очередь. Для таких пользователей и будет данная статья.

При самостоятельной сборке, кроме того что на машине не будет много чего ненужного, есть ещё один положительный момент - опыт. А опыт как известно "не...

Сегодня мы будем собирать "боевого слона" - Combat Mint.

Для пентеста существуют разные специализированные операционные системы, например, Kali Linux, Parrot Security. Однако разнообразие предустановленного софта, как показывает практика, вовсе не является большим плюсом этих дистрибутивов. Дело в том, что в реальности никто не использует даже половину возможностей установленных программ по-умолчанию. А зачем тогда лишний мусор?

На многих форумах, в том числе и на этом, неоднократно писалось, что лучше всего собрать машину "под себя". То есть устанавливать исключительно то, что в реальности будет использоваться. Правда далеко не все имеют представление как это хоть примерно делается, и что всё-таки нужно установить в первую очередь. Для таких пользователей и будет данная статья.

При самостоятельной сборке, кроме того что на машине не будет много чего ненужного, есть ещё один положительный момент - опыт. А опыт как известно "не...

Статья Правильная фишинговая атака на определенную личность

Окт 20

- 7 321

- 11

Уж не мало постов про фишинг, но пока не встречал пост, где пишется об одной из важных частей, т.е использовании соц.инженерии. Очень редко возникают случаи, когда мне приходится применить фишинг, наверное раз пол года или год. Но даже так, полезно знать.

Фишинг требует хорошей социальной инженерии, а без неё в настоящее время особо не справиться. (разве, что только с динозаврами)

После создания фишинга нам требуется как-нибудь укрыть нашу ссылку и иметь качества как:

Соц.инж включает в себя и психологию тоже и это очень важно. Без него соц.инж ничто! (Моё мнение)

Во время атаки на определенную цель, лучше для начала изучить жертву:

Фишинг требует хорошей социальной инженерии, а без неё в настоящее время особо не справиться. (разве, что только с динозаврами)

После создания фишинга нам требуется как-нибудь укрыть нашу ссылку и иметь качества как:

- Хороший домен;

- HTTPS протокол; \[Есть хостинги которые делают то бесплатно]

- SSL какой нибудь; [ну или использовать что то вроде Ngrok ]

- Качественная страница;

- Проверка данных на валид;

Соц.инж включает в себя и психологию тоже и это очень важно. Без него соц.инж ничто! (Моё мнение)

Во время атаки на определенную цель, лучше для начала изучить жертву:

- где проживает...

Статья Web-shell без JavaScript с файл-менеджером на борту

Окт 10

- 9 587

- 7

Всем привет!

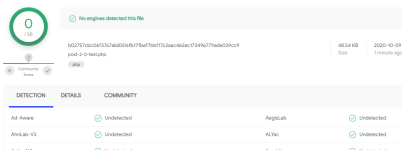

В начале этого года мною был написан простой вариант шелла с небольшим набором функций. Данный шелл был заточен под невидимость для антивирусов и другого специализированного ПО.

Но вот мне захотелось написать уже вариант имеющий в арсенале файл-менеджер с разными плюшками. Так как писать много раз написанное не всегда интересно, то я поставил себе более сложную задачу – написать такой шелл без единой строчки кода JavaScript. Дело в том, что большинство элементов, которые требуют действия пользователей - разные клики и т.д и т.п, пишутся именно с применением JS. Это разумно, так как у JavaScript имеется огромный арсенал обработки событий, который позволяет значительно облегчить жизнь программисту. А использование фреймворка jquery делает это ещё проще.

Однако здесь кроется подводный камень – требуется подключение jquery, а значит нужно ссылаться на удалённый...

В начале этого года мною был написан простой вариант шелла с небольшим набором функций. Данный шелл был заточен под невидимость для антивирусов и другого специализированного ПО.

Но вот мне захотелось написать уже вариант имеющий в арсенале файл-менеджер с разными плюшками. Так как писать много раз написанное не всегда интересно, то я поставил себе более сложную задачу – написать такой шелл без единой строчки кода JavaScript. Дело в том, что большинство элементов, которые требуют действия пользователей - разные клики и т.д и т.п, пишутся именно с применением JS. Это разумно, так как у JavaScript имеется огромный арсенал обработки событий, который позволяет значительно облегчить жизнь программисту. А использование фреймворка jquery делает это ещё проще.

Однако здесь кроется подводный камень – требуется подключение jquery, а значит нужно ссылаться на удалённый...

Статья Уязвимость Recon

Окт 07

- 4 341

- 0

Приветствую Друзей и Уважаемых Форумчан. Сегодня разберём уязвимость обнаруженную в мае 2020 года специалистами компании Onapsis.

Описание

Данная уязвимость получила название RECON (Remotely Exploitable Code On NetWeave) И была оценена на 10 баллов по соответствующей шкале.

Уязвимыми оказались SAP-приложения NetWeaver Application Server версий 7.30-7.5 Опасность в том,что при удалённой атаке атакующий получает доступ и контроль с админскими правами. Достигается это за счёт обхода авторизации и создании своей учётной записи.

Recon имеет две разновидности: CVE-2020-6286 и CVE-2020-6287. Первая позволяет загружать Zip-файлы в обход каталога в определённую директорию. Другая позволяет создать учётную запись как произвольного пользователя ,так и администратора.

Информация предназначена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено её применение в незаконных...

Описание

Данная уязвимость получила название RECON (Remotely Exploitable Code On NetWeave) И была оценена на 10 баллов по соответствующей шкале.

Уязвимыми оказались SAP-приложения NetWeaver Application Server версий 7.30-7.5 Опасность в том,что при удалённой атаке атакующий получает доступ и контроль с админскими правами. Достигается это за счёт обхода авторизации и создании своей учётной записи.

Recon имеет две разновидности: CVE-2020-6286 и CVE-2020-6287. Первая позволяет загружать Zip-файлы в обход каталога в определённую директорию. Другая позволяет создать учётную запись как произвольного пользователя ,так и администратора.

Информация предназначена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено её применение в незаконных...

Статья Roadmap для пентестера

Авг 10

- 129 067

- 149

Данную карту написал для меня мой знакомый @Proxy n1nja , а доработал её я. С его позволения я хотел бы поделиться ей с вами.

План обучения пентесту с нуля и до профессионала

Основы. Начальный уровень: сети

Книга: Николай Кузьменко: Компьютерные сети и сетевые технологии . Подробнее: Книга охватывает очень широкий круг вопросов. Отлично подойдет в качестве первой книги по сетям, а так же познакомит с разными вещами,такими как: рейдмасивы, как работает сервер и т.д.

Книга: Э.Таненбаум, Д.Уэзеролл "Компьютерные сети" 5-е изд...

Статья Автоматизация OWASP ZAP, Часть 1, Вводная часть

Апр 30

- 8 657

- 3

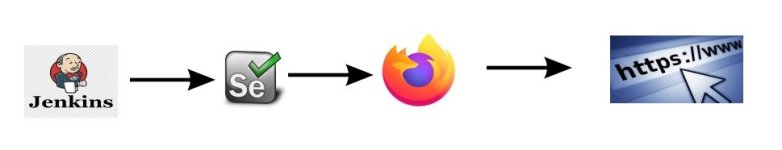

Приветствую тебя, на моей первой статье по циклу автоматизации OWASP ZAP и по совместительству на первой статье на форуме.

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Статья Блог начинающего Bug Хантера. Уязвимости при SMS-аутентификации + Кейсы. Часть 3.1

Апр 26

- 8 000

- 3

Всем Салам. Эта статья является неким дополнением и продолжением этой статьи BruteForce, как недооцененный вид атаки (Account TakeOver)

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....