-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Как обнаружить уязвимость SACK Panic с помощью Wireshark

Фев 15

- 3 285

- 0

Недавно мы провели углубленный анализ уязвимости SACK Panic (которая впервые была раскрыта в июне 2019 года), чтобы выяснить ее эффективность для машин Linux. В ходе этого исследования мы нашли новый метод обнаружения уязвимых серверов с помощью популярного анализатора сетевого трафика Wireshark. В этой статье приводятся сведения об уязвимости SACK Panic, новом методе обнаружения и ряде мер по смягчению, рекомендованных для защиты от SACK Panic.

Хотя воздействие, по-видимому, ограничивается

1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Хотя воздействие, по-видимому, ограничивается

Ссылка скрыта от гостей

, эту проблему необходимо решить, чтобы пользователи поняли, как эти недостатки могут нарушить их сетевую инфраструктуру и почему исправления необходимы.1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Статья Переполнение Кучи и перезапись структурного указателя на функцию - Изучение методов эксплуатации на примерах, часть 15

Янв 19

- 5 715

- 9

Доброго времени суток codeby. В предыдущих статьях мы работали с уязвимостями форматных строк, а в этой статье мы познакомимся с переполнением буфера в кучи и посмотрим на процесс эксплуатации как это работает.

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Исходный код

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct data {

char name[64];

};

struct fp {

int (*fp)();

};

void winner()

{

printf("level passed\n");

}

void nowinner()

{

printf("level has not been passed\n");

}

int main(int argc, char **argv)

{

struct data *d;

struct fp *f;

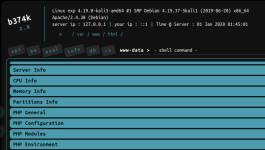

d = malloc(sizeof(struct data))...Статья Создаём беспалевный web-shell и испытываем в боевых условиях

Янв 02

- 30 362

- 37

Предисловие.

В один прекрасный день мне вдруг захотелось написать свой web-shell. Зачем же изобретать велосипед? В сети есть множество известных бэкдоров типа WSO, C99, r57, и без проблем можно скачать любой понравившийся. Дело в том, что я потратил достаточно времени на изучение мини-шеллов, и конечно не обошёл вниманием и полноценные бэкдоры.

Так вот практика показала, что немалая часть из них имеют на борту стучалки/звонилки, и прочие нехорошие внедрения. Бывают они и на самом видном месте, даже видел с комментарием – вы можете удалить это, или поменять адрес на свой )))

Как правило такие шеллы занимают приличный объём 1000-2000 строк кода на PHP+JS. Если вы конечно хорошо владеете этими языками программирования, и готовы потратить время на построчное изучение кода, дабы не попасть впросак, то всё отлично. Можно всё перелопатить, деобфусцировать отдельные участки кода, удалить заразу, если таковая нашлась и наслаждаться...

В один прекрасный день мне вдруг захотелось написать свой web-shell. Зачем же изобретать велосипед? В сети есть множество известных бэкдоров типа WSO, C99, r57, и без проблем можно скачать любой понравившийся. Дело в том, что я потратил достаточно времени на изучение мини-шеллов, и конечно не обошёл вниманием и полноценные бэкдоры.

Так вот практика показала, что немалая часть из них имеют на борту стучалки/звонилки, и прочие нехорошие внедрения. Бывают они и на самом видном месте, даже видел с комментарием – вы можете удалить это, или поменять адрес на свой )))

Как правило такие шеллы занимают приличный объём 1000-2000 строк кода на PHP+JS. Если вы конечно хорошо владеете этими языками программирования, и готовы потратить время на построчное изучение кода, дабы не попасть впросак, то всё отлично. Можно всё перелопатить, деобфусцировать отдельные участки кода, удалить заразу, если таковая нашлась и наслаждаться...

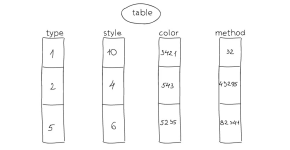

Статья Research Yandex.ClickHouse. Инъекции в столбцовом СУБД

Дек 12

- 2 741

- 0

Всем Салам. Снова хочу поделиться с вами случаем, с которым столкнулся во время пентеста и его дальнейшего исследования. В целях обработки большого количества данных в Яндекс.Метрике, Яндексом была создана колоночная СУБД ClickHouse. В рамках проектов по анализу защищённости мы встречали ClickHouse в системах статистики, сбора событий, в биржевых системах.

URL:

Введение

Главными преимуществами ClickHouse являются скорость, гибкость, масштабируемость, и основной областью применения являются системы аналитики.

Колоночные СУБД обеспечивают высокую производительность для задач, в которых необходимо часто запрашивать данные из одного столбца, и остальные данные из строки не нужны.

Благодаря используемой структуре хранимых данных, обращение идёт только к...

URL:

Ссылка скрыта от гостей

Введение

Главными преимуществами ClickHouse являются скорость, гибкость, масштабируемость, и основной областью применения являются системы аналитики.

Колоночные СУБД обеспечивают высокую производительность для задач, в которых необходимо часто запрашивать данные из одного столбца, и остальные данные из строки не нужны.

Благодаря используемой структуре хранимых данных, обращение идёт только к...

Soft Модификация форка Reaver — t6x — для использования атаки Pixie Dust

Ноя 28

- 4 973

- 2

When poor design meets poor implementation.

Когда убогий дизайн встречается с убогой реализацией.

(это не про форки Reaver, это про WPS)

Когда убогий дизайн встречается с убогой реализацией.

(это не про форки Reaver, это про WPS)

Что такое Reaver?Обновление: Пользователям Kali Linux не нужно ставить эти программы вручную. Теперь всё это есть в системе “из коробки”. Подробности читайте здесь. Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

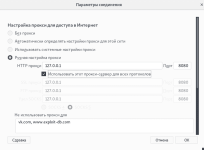

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver создан для надёжной и практичной атаки на...Soft Burp Suite. 1 часть. Обзор и начальная настройка

Ноя 27

- 15 384

- 27

Приветствую аудиторию Codeby. Давно хотел начать писать сюда, но всё откладывал. Знаю, что здесь уже есть похожие статьи, но я не могу по зову совести выбросить какой-то материал, т.к планируется целый цикл статей и одна статья будет ступенью в понимании другой.

Это самый настоящий армейский швейцарский нож в мире ИБ. Если вы хотите уметь проводить аудиты безопасности, то вы обязаны изучить эту платформу, т.к она ускорит весь процесс, а её удобству можно только позавидовать.

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности. Написан на Java.

Официальный сайт...

Это самый настоящий армейский швейцарский нож в мире ИБ. Если вы хотите уметь проводить аудиты безопасности, то вы обязаны изучить эту платформу, т.к она ускорит весь процесс, а её удобству можно только позавидовать.

Что такое Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности. Написан на Java.

Официальный сайт...

Статья Уязвимости форматных строк и перезапись глобальных переменных - Изучение методов эксплуатации на примерах, часть 13

Ноя 24

- 3 756

- 0

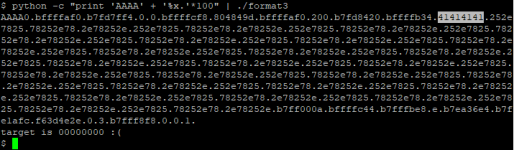

Доброго времени суток, посетители портала codeby. Продолжаем разбирать уязвимости форматных строк. И так предыдущей статье мы ознакомились с перезаписью глобальных переменных, на этот раз мы будем так же перезаписывать глобальные переменные к конкретному значению. Но при этом более тщательнее контролируя данные которые хотим записать.

Описание ExploitMe

Это более продвинутый уровень переход от формата2, он показывает, как записать в память процесса более 1 или 2 байта памяти. Это также учит вас тщательно контролировать, какие данные записываются в память процесса.

Этот уровень находится в / opt / protostar / bin / format3

Описание ExploitMe

Это более продвинутый уровень переход от формата2, он показывает, как записать в память процесса более 1 или 2 байта памяти. Это также учит вас тщательно контролировать, какие данные записываются в память процесса.

Этот уровень находится в / opt / protostar / bin / format3

Ссылка скрыта от гостей

...Статья Red/Blue Team – детальный обзор

Ноя 08

- 11 597

- 2

Вступление

Мир инфобеза постоянно расширяется, и пентест набирает все больше и больше популярности. Только на Codeby можно найти сотни статей о данной теме. Но вот редтиминг и блютиминг почему-то не так явно освещается, а особенно в СНГ сегменте. Из-за этих размышлений, я решил написать статью, которая расставит все точки над и, а также даст гибкое представление о данной области.

Что такое Red и Blue Team. В чем разница?

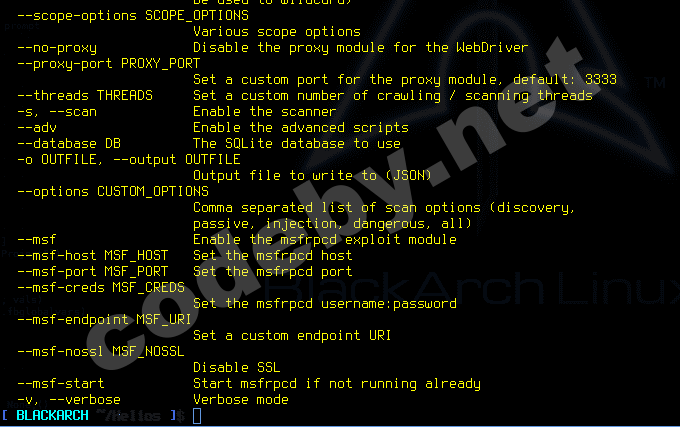

Soft Утилита Helios и ещё несколько слов о Wordpress

Ноя 04

- 5 427

- 2

Приветствую, Уважаемые Друзья,Форумчане. Неприметная утилитка попалась на глаза,решил её протестировать. Она оказалась результативной на своём поле. Автор рассматриваемой утилиты Stefan Vlems г.Эйндховен-это Нидерланды. Для написания статьи также частично воспользовался вот этим

Установка:

Использование:

В утилиту встроена база, которую можно обновлять:

Умеет сканировать домен:

Доступна опция поверхностного сканирования:

Ссылка скрыта от гостей

. В продолжение к опциям, их немало.Установка:

Код:

# git clone https://github.com/stefan2200/Helios.git

# cd Helios/

# pip install -r requirements.txt

# chmod +x helios.py

# python helios.py -hВ утилиту встроена база, которую можно обновлять:

Код:

# cd webapps/databases

# python update.py -a

Код:

# python helios.py -u "http://target.com/" -c -s

Код:

# python helios.py -u "http://target.com/" -c -s...Не смогли пройти курс WAPT ? — вам сюда

Окт 28

- 6 025

- 9

WAPT - перезагрузка

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

- Предлагаю еще раз попробовать свои силы с потоком, который стартует 1 марта;

- Стоимость обучения для вас составит 12.000 руб за 4,5 месяца;

- Обучение начинаете с первого урока. Практика так же, с 1 задания;

- Напишите мне или в обратную связь письмо с аккаунта форума, для которого предоставлялся доступ к форуму курса. Вы сильно сократите время проверки, если оставите комментарий в письме, где мы обсуждали покупку.