-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья SQL - прежде чем ломать базы данных - часть 2

Авг 02

- 8 802

- 9

Всем привет!

В ПЕРВОЙ ЧАСТИ были рассмотрены некоторые приёмы и операторы. Углубимся в тему.

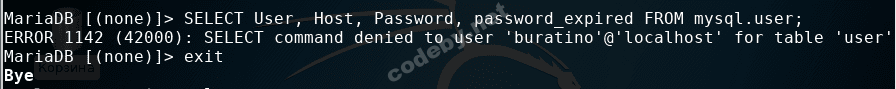

Стартуем сервис mysql, заходим под пользователем buratino и попробуем ввести такую команду SELECT User, Host, Password, password_expired FROM mysql.user;

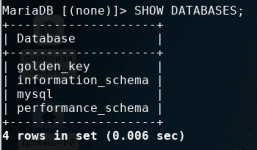

Мы получили ошибку, в которой говорится что он не имеет доступа к таблице user. Почему так произошло, ведь мы ему наделили полные права. Дело в том, что права у него только на базу golden_key, а здесь запрос к базе mysql. Когда мы выводили список баз, то их было две - golden_key и information_schema. Откуда тогда взялась база mysql? Дело в том что MariaDB имеет несколько баз, и сейчас мы зайдём под root и сможем вывести полный список.

Ага, появились ещё 2 базы, которых мы ранее не видели mysql и performance_schema. База performance_schema нужна для мониторинга, диагностики...

В ПЕРВОЙ ЧАСТИ были рассмотрены некоторые приёмы и операторы. Углубимся в тему.

Стартуем сервис mysql, заходим под пользователем buratino и попробуем ввести такую команду SELECT User, Host, Password, password_expired FROM mysql.user;

Мы получили ошибку, в которой говорится что он не имеет доступа к таблице user. Почему так произошло, ведь мы ему наделили полные права. Дело в том, что права у него только на базу golden_key, а здесь запрос к базе mysql. Когда мы выводили список баз, то их было две - golden_key и information_schema. Откуда тогда взялась база mysql? Дело в том что MariaDB имеет несколько баз, и сейчас мы зайдём под root и сможем вывести полный список.

Ага, появились ещё 2 базы, которых мы ранее не видели mysql и performance_schema. База performance_schema нужна для мониторинга, диагностики...

Пишем свой DOS скрипт на Python3

Июл 31

- 28 119

- 19

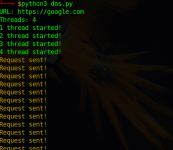

Всем привет! Сегодня я вам покажу, как вы можете написать свой скрипт для DOS атак.

Конечно же слово атака здесь применяется в хорошем смысле. Тестируйте только на себе

Для начала разберемся что такое DOS и в чем различие от DDOS.

DoS (аббр. англ. Denial of Service «отказ в обслуживании») — хакерская атака на вычислительную систему с целью довести её до отказа

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от

Думаю вы поняли. Если проще объяснить различие, то получится так: ddos - много атакующих и одна цель. dos - один атакующий и одна цель.

Цель этой...

Конечно же слово атака здесь применяется в хорошем смысле. Тестируйте только на себе

Для начала разберемся что такое DOS и в чем различие от DDOS.

DoS (аббр. англ. Denial of Service «отказ в обслуживании») — хакерская атака на вычислительную систему с целью довести её до отказа

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от

Ссылка скрыта от гостей

Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). Такая атака проводится в том случае, если требуется вызвать отказ в обслуживании хорошо защищённой крупной компании или правительственной организации.Думаю вы поняли. Если проще объяснить различие, то получится так: ddos - много атакующих и одна цель. dos - один атакующий и одна цель.

Цель этой...

Статья C2 через ICMP

Июл 31

- 4 911

- 2

Оглавление:

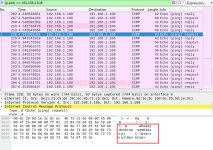

1. Краткое описание работы протокола ICMP

2. Командование и управление через протокол ICMP

2.1 Зависимости

2.2 icmpsh: C2-канал и его установка

2.3 Запуск icmpsh как сервер

2.4 Запуск icmpsh как клиент

3. ICMP туннелирование3.1 Зависимости

3.2 Конфигурация ICMP через серверную машину (цель)

3.3 Настройка туннеля ICMP через клиентскую машину (злоумышленник)

3.4 Подключение SSH через ICMP

Краткое описание работы протокола ICMP

Протокол межсетевых управляющих сообщений (ICMP) является...

Статья SQL - прежде чем ломать базы данных

Июл 31

- 17 632

- 20

Всем привет!

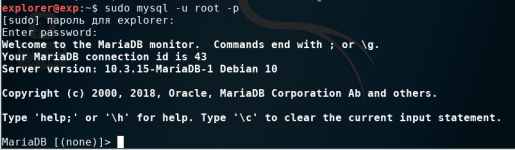

В сети очень много материала по внедрению SQL-инъекций, однако я скажу что стоит изучать эту тему не с внедрения, а с создания баз данных и освоения операторов SQL. Только так придёт понимание, когда знаешь всё изнутри. Самый распространённый вариант БД это MySQL, поэтому рассматривать будем именно её.

Приступим:

Рассказывать буду на примере Kali Linux, в этой ОС уже предустановлена система управления базами данных (СУБД). Если у вас другой дистрибутив, то можно проверить наличие MySQL командой mysql --version, в Кали на выходе получаете примерно следующее:

mysql Ver 15.1 Distrib 10.3.15-MariaDB, for debian-linux-gnu (x86_64) using readline 5.2

Как видно база данных стоит MariaDB, это не должно смущать. MariaDB это форк MySQL, только работающая быстрее, поэтому имеет совместимость по sql-операторам.

Если MySQL не установлена на вашей оси, то это несложно сделать. Например установка на Debian 9...

В сети очень много материала по внедрению SQL-инъекций, однако я скажу что стоит изучать эту тему не с внедрения, а с создания баз данных и освоения операторов SQL. Только так придёт понимание, когда знаешь всё изнутри. Самый распространённый вариант БД это MySQL, поэтому рассматривать будем именно её.

Приступим:

Рассказывать буду на примере Kali Linux, в этой ОС уже предустановлена система управления базами данных (СУБД). Если у вас другой дистрибутив, то можно проверить наличие MySQL командой mysql --version, в Кали на выходе получаете примерно следующее:

mysql Ver 15.1 Distrib 10.3.15-MariaDB, for debian-linux-gnu (x86_64) using readline 5.2

Как видно база данных стоит MariaDB, это не должно смущать. MariaDB это форк MySQL, только работающая быстрее, поэтому имеет совместимость по sql-операторам.

Если MySQL не установлена на вашей оси, то это несложно сделать. Например установка на Debian 9...

Статья Пентест веб-приложений: Тестирование HTTP-методов, HSTS, кроссдоменных политик, прав доступа к файлам.

Июл 26

- 7 121

- 0

Привет, codeby.

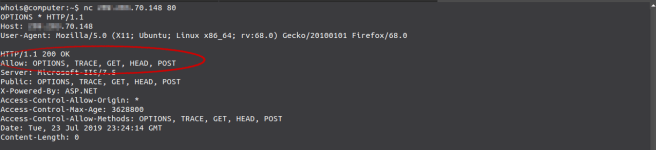

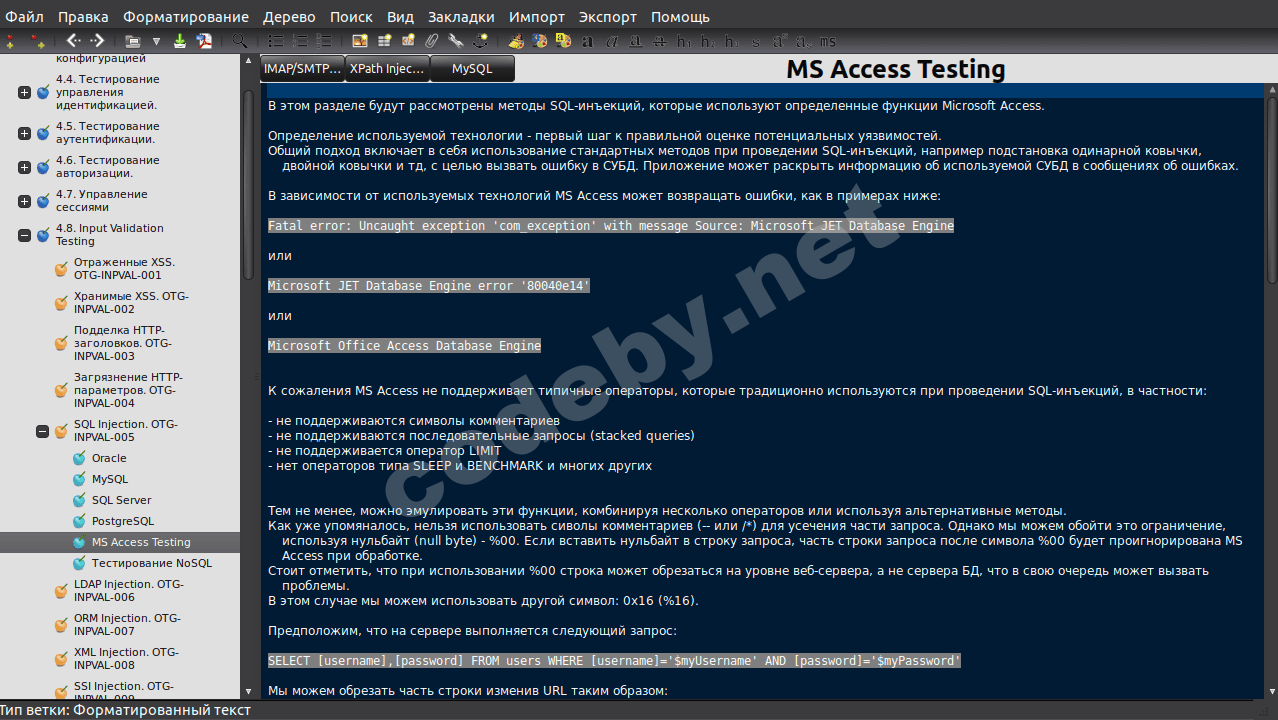

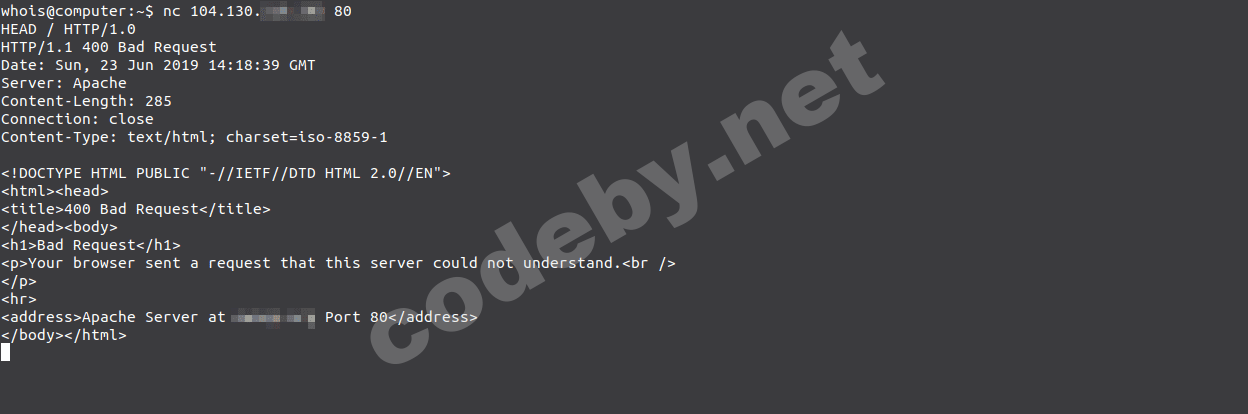

В этой статье определим, какие HTTP-методы поддерживаются веб-сервером; узнаем, как метод TRACE связан с атакой XST; определим, включен ли на сервере механизм HSTS; поговорим о кроссдоменной политике и о правах доступа к файлам на сервере.

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

[URL...

codeby.net

[URL...

В этой статье определим, какие HTTP-методы поддерживаются веб-сервером; узнаем, как метод TRACE связан с атакой XST; определим, включен ли на сервере механизм HSTS; поговорим о кроссдоменной политике и о правах доступа к файлам на сервере.

Как стать хакером и как взломать сайт или беглое знакомство с OWASP Testing Guide

В этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах

Введение в пентест веб-приложений: поиск утечек информации с помощью поисковых систем

Сегодня получим небольшую дозу теории и приступим к практической части

Пентест веб приложений: определение веб-сервера, изучение robots.txt, определение приложений на веб-сервере.

Сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Пентест веб-приложений: Исследование исходного кода веб-страниц. Определение точек входа. Карта приложения.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения

Статья Пентест веб-приложений: Обнаружение резервных копий, старых и забытых файлов. Поиск административных интерфейсов и подбор паролей к ним.

Июл 20

- 8 476

- 10

Привет, codeby!

В данной статье будет рассмотрена тема забытых файлов на сервере, устаревших файлов, бэкапов, временых файлов и тех, которые в принципе не должны быть доступны обычным пользователям из браузера. Рассмотрим угрозы, которые таят эти файлы и способы поиска таких файлов. Так же затронем тему поиска административных интерфейсов и подбора к ним учетных данных.

В данной статье будет рассмотрена тема забытых файлов на сервере, устаревших файлов, бэкапов, временых файлов и тех, которые в принципе не должны быть доступны обычным пользователям из браузера. Рассмотрим угрозы, которые таят эти файлы и способы поиска таких файлов. Так же затронем тему поиска административных интерфейсов и подбора к ним учетных данных.

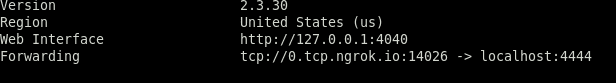

Статья Похек на шару, чем опасен ngrok и кривые руки

Июл 16

- 8 949

- 11

Сегодня мы поучимся с вами мыслить немного нестандартно. Я покажу вам, к чему могут привести такие вещи, как забывчивость поменять (удалить) стандартные учетные записи, игнорирование создания сертификатов и публичные сервисы.

Затронем некоторые сетевые протоколы, такие как SSH, telnet, FTP, smb и т.п. Как только вы уловите мысль, сможете крутить как вздумается.

Данное микро исследование предназначено для мамкиных хакеров и тех, кто не в состоянии самостоятельно сделать шаг влево шаг вправо и пользуется чужими разработками c красной кнопкой “Хекнуть без регистрации и СМС”. Матёрым волкам всё это известно и не будет интересно в принципе (наверное).

Дисклеймер: данная статья носит чисто информативный характер. Все действия, показанные в данной статье, выдуманы в состоянии аффекта и отрисованы в фотожопе.

Вы сами...

Статья Пентест веб-приложений: Тестирование конфигурации инфраструктуры приложения. Расширения файлов.

Июл 12

- 7 538

- 15

Здравствуй, codeby!

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

Статья Пентест веб-приложений: Определение фреймворка и веб-приложения. Карта архитектуры приложения.

Июл 08

- 5 937

- 5

Привет, codeby!

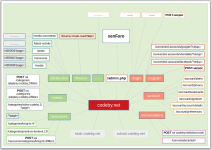

Сегодня мы научимся определять фреймворк и веб-приложение, а так же составим карту архитектуры приложения. На этом «разведка перед боем» будет завершена и следующих статьях приступим непосредственно к тестированию.

Сегодня мы научимся определять фреймворк и веб-приложение, а так же составим карту архитектуры приложения. На этом «разведка перед боем» будет завершена и следующих статьях приступим непосредственно к тестированию.

Статья Пентест веб-приложений: Исследование исходного кода веб-страниц. Определение точек входа. Карта приложения.

Июл 06

- 7 844

- 5

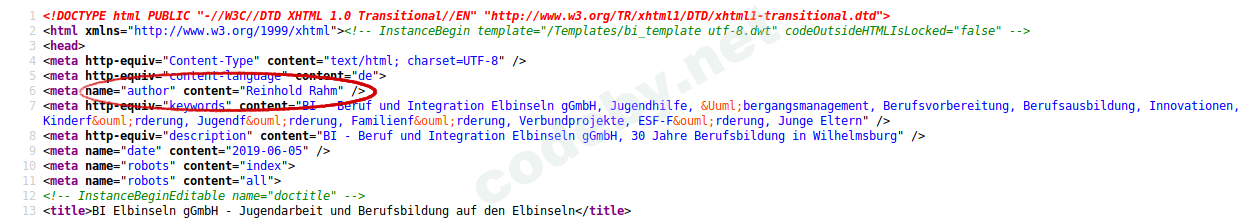

Исследование исходных кодов веб-страниц приложения.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

Комментарии HTML в коде начинаются с символов

Комментарии javascript бывают однострочные, и следуют за двойным слэшем

И бывают многострочные, которые заключаются между...

<!-- и заканчиваются -->:<!-- это комментарий html -->Комментарии javascript бывают однострочные, и следуют за двойным слэшем

//// однострочный комментарий javascriptИ бывают многострочные, которые заключаются между...