Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Soft Entropy: Тестируем IP-камеры

Окт 21

- 9 666

- 13

Добрый день,Уважаемые Друзья и Форумчане.

Понедельник-нелёгкое время, поэтому решил запостить что-нибудь лёгкое.

У Entynetproject Organization стали попадаться неплохие инструменты для pentest.

Автор данного инструмента enty8080.

Предназначен для тестирования и эксплуатации уязвимости wifi-камер, связанных с сервером GoAhead.

Применение рассматриваемого инструмента запрещено в незаконных целях.

Информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Будьте пожалуйста этичными.

Установка:

Опции интуитивно понятны и единственная сложность-это раздобыть ключи API shodan, или zoomeye.

Если их надумаете использовать,то команда на поиск IP-камер:

Для работы со списком из текстового файла (файл...

Понедельник-нелёгкое время, поэтому решил запостить что-нибудь лёгкое.

У Entynetproject Organization стали попадаться неплохие инструменты для pentest.

Автор данного инструмента enty8080.

Предназначен для тестирования и эксплуатации уязвимости wifi-камер, связанных с сервером GoAhead.

Применение рассматриваемого инструмента запрещено в незаконных целях.

Информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Будьте пожалуйста этичными.

Установка:

Код:

# git clone https://github.com/entynetproject/entropy.git

# cd entropy

# chmod +x install.sh

# ./install.shЕсли их надумаете использовать,то команда на поиск IP-камер:

Код:

# entropy -b 2 -v --shodan API_ключ

или # python3 entropy.py -b 2 -v --shodan API_ключСтатья Пентест веб-приложений: Роли пользователей. Процесс регистрации и получения аккаунта. Перечисление аккаунтов.

Сен 12

- 6 112

- 4

Привет, Codeby!

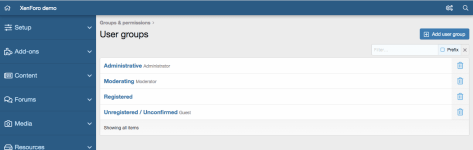

Продолжаем изучать пентест веб-приложений и OWASP Testing Guide. Сегодня поговорим о ролях пользователей, о процессе регистрации и получении аккаунта, а так же об определении имен и аккаунтов пользователей, зарегистрированных в системе.

Соответствующий раздел OWASP Testing Guide -

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

[URL...

codeby.net

[URL...

Продолжаем изучать пентест веб-приложений и OWASP Testing Guide. Сегодня поговорим о ролях пользователей, о процессе регистрации и получении аккаунта, а так же об определении имен и аккаунтов пользователей, зарегистрированных в системе.

Соответствующий раздел OWASP Testing Guide -

Ссылка скрыта от гостей

Как стать хакером и как взломать сайт или беглое знакомство с OWASP Testing Guide

В этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах

Введение в пентест веб-приложений: поиск утечек информации с помощью поисковых систем

Сегодня получим небольшую дозу теории и приступим к практической части

Пентест веб приложений: определение веб-сервера, изучение robots.txt, определение приложений на веб-сервере.

Сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Статья Shodan - взлом камер

Авг 29

- 27 154

- 36

Приветствую вас, дорогие форумчане. Сегодня у нас на прицеле взлом камер. Наверно все знают, что такие темы довольно распространенные. Но скажу что многие из нил либо устарели или же просто не рабочие. В этой статье я попытаюсь этого избежать. Приступим.

Введение

И так. Давайте рассмотрим весь функционал, который мы будем использовать для взлома:

1. Netscraped

2. Python3

3. Shodan

4. Curl

Здесь надеюсь все понятно. Как и, что устанавливать объясню дальше.

Практика

Для начало откроем терминал и приступим к обновлению и установке:

apt-get install python3 // У кого не установлено

apt-get install python3-shodan // Пакет Shodan для Python3

apt-get install curl // Тоже тем у кого не установлено

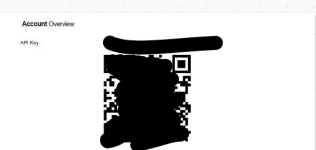

И так. Теперь идем на

Введение

И так. Давайте рассмотрим весь функционал, который мы будем использовать для взлома:

1. Netscraped

2. Python3

3. Shodan

4. Curl

Здесь надеюсь все понятно. Как и, что устанавливать объясню дальше.

Практика

Для начало откроем терминал и приступим к обновлению и установке:

apt-get install python3 // У кого не установлено

apt-get install python3-shodan // Пакет Shodan для Python3

apt-get install curl // Тоже тем у кого не установлено

И так. Теперь идем на

Ссылка скрыта от гостей

и там регаемся. После переходим в аккаунт и копируем наш API код. Это обязательно так как ничего не...Статья SQL-injection, Error Based - XPATH

Авг 21

- 9 943

- 17

Всем привет!

Предыдущие статьи по инъекциям:

union-based union-based-bystrye-texniki

Начиная с версии MySQL 5.1, разработчики внедрили функции для работы с XML. Для работы с XML есть две функции:

ExtractValue() - Позволяет выбирать записи средствами XPAth.

UpdateXML() - Возвращает измененный XML-фрагмент.

XPath (XML Path Language) — язык запросов к элементам XML-документа.

Несмотря на то, что в коде учебной веб-страницы мы не будем использовать XML, уязвимость прекрасно будет работать )

Мы просто будем использовать одну из функций XPATH, чтобы генерировать ошибку и получать вывод нужных данных.

Ну что же, запустим mysql, и создадим новую базу...

Предыдущие статьи по инъекциям:

union-based union-based-bystrye-texniki

Начиная с версии MySQL 5.1, разработчики внедрили функции для работы с XML. Для работы с XML есть две функции:

ExtractValue() - Позволяет выбирать записи средствами XPAth.

UpdateXML() - Возвращает измененный XML-фрагмент.

XPath (XML Path Language) — язык запросов к элементам XML-документа.

Несмотря на то, что в коде учебной веб-страницы мы не будем использовать XML, уязвимость прекрасно будет работать )

Мы просто будем использовать одну из функций XPATH, чтобы генерировать ошибку и получать вывод нужных данных.

Ну что же, запустим mysql, и создадим новую базу...

Статья SQL-injection, UNION BASED - Быстрые техники

Авг 16

- 10 748

- 13

Приветствую тебя читатель!

Надеюсь ты уже решил базовые задачки из предыдущей статьи.

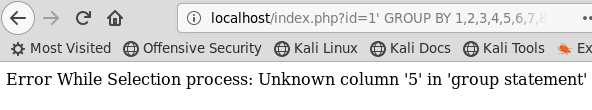

А сегодня я расскажу о более продвинутых техниках, позволяющих извлекать данные из баз гораздо быстрее. Данный подход называется DIOS(DUMP IN ONE SHOOT)

В прошлый раз определить что в таблице 4 столбца получилось только за 4 запроса. При большем количестве столбцов и подавно запросов будет больше. Но есть способ, который работает в большинстве случаев, с помощью которого можно узнать количество колонок всего лишь отправив 1 запрос. В этом нам поможет уже знакомый оператор GROUP BY.

Только использовать его на сей раз будем по-иному. Откроем наш прошлый сайт и отправим-ка мы во-о-о-т такенный запрос:

1' GROUP BY...

Надеюсь ты уже решил базовые задачки из предыдущей статьи.

А сегодня я расскажу о более продвинутых техниках, позволяющих извлекать данные из баз гораздо быстрее. Данный подход называется DIOS(DUMP IN ONE SHOOT)

В прошлый раз определить что в таблице 4 столбца получилось только за 4 запроса. При большем количестве столбцов и подавно запросов будет больше. Но есть способ, который работает в большинстве случаев, с помощью которого можно узнать количество колонок всего лишь отправив 1 запрос. В этом нам поможет уже знакомый оператор GROUP BY.

Только использовать его на сей раз будем по-иному. Откроем наш прошлый сайт и отправим-ка мы во-о-о-т такенный запрос:

1' GROUP BY...

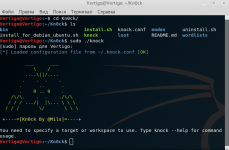

Soft Kn0ck framework

Авг 12

- 4 546

- 4

Приветствую Уважаемых Форумчан,Друзей и Читателей.

Сегодня будет немного сумбурный обзор,на который потратил много времени.

Потребовалось снести свою лабораторию для освобождения мест.

И решил обновить дистрибутивы Kali и Parrot для VBox.

В результате,вы видите обзор на Kali Linux 2019.2

Parrot 4.6 проиграла на сей раз,даже был неприятно удивлён.

На обоих дистрах уже готовы пакеты git,на Parrot предустановлен сканер OpenVas и много ещё чего,что порадовало,пока..

Пока не увидел,как firefox насмерть вешает систему,которая виснет также намертво,как и другие инструменты.

Переустановил Libreoffice,Firefox и многое другое,в итоге сделал вывод,что лучше пока пользоваться предыдущей версией.

Это было так,к слову,коротка заметка.

А инструмент,о котором хотелось бы поговорить,называется Kn0ck.

Создал его Faruq (telnet22).

Не совсем обычный получился небольшой framework для Pentest.

Установка:

Сегодня будет немного сумбурный обзор,на который потратил много времени.

Потребовалось снести свою лабораторию для освобождения мест.

И решил обновить дистрибутивы Kali и Parrot для VBox.

В результате,вы видите обзор на Kali Linux 2019.2

Parrot 4.6 проиграла на сей раз,даже был неприятно удивлён.

На обоих дистрах уже готовы пакеты git,на Parrot предустановлен сканер OpenVas и много ещё чего,что порадовало,пока..

Пока не увидел,как firefox насмерть вешает систему,которая виснет также намертво,как и другие инструменты.

Переустановил Libreoffice,Firefox и многое другое,в итоге сделал вывод,что лучше пока пользоваться предыдущей версией.

Это было так,к слову,коротка заметка.

А инструмент,о котором хотелось бы поговорить,называется Kn0ck.

Создал его Faruq (telnet22).

Не совсем обычный получился небольшой framework для Pentest.

Установка:

Код:

# git clone https://github.com/telnet22/Kn0ck.git

# cd Kn0ck/

# chmod +x install.sh...Статья SQL-injection, начало - UNION BASED

Авг 09

- 30 683

- 58

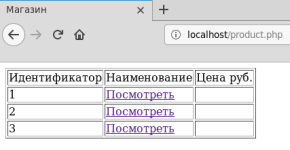

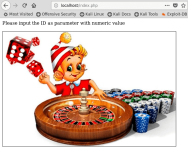

Приветствую тебя читатель!

Сегодня мы будем взламывать базу данных Mysql. Материала по этой теме в сети предостаточно, но когда я начал изучать эту тему, то она показалась мне весьма запутанной. Все гайды были несколько абстрактны, непонятно почему запрос именно такой, а не другой и т.д. Поэтому, прежде чем ломать базы данных, нужно хоть немного понимать что делают те или иные запросы sql. Именно поэтому, я сначала написал эти статьи Часть 1 Часть 2 Часть 3

Если ты новичок, и непременно хочешь разбираться в sql-инъекциях, то сначала проделай то, что написано в этих статьях. А для чего вообще нужно ручное тестирование? Ведь есть куча программ во главе с sqlmap. Я так скажу - не все...

Сегодня мы будем взламывать базу данных Mysql. Материала по этой теме в сети предостаточно, но когда я начал изучать эту тему, то она показалась мне весьма запутанной. Все гайды были несколько абстрактны, непонятно почему запрос именно такой, а не другой и т.д. Поэтому, прежде чем ломать базы данных, нужно хоть немного понимать что делают те или иные запросы sql. Именно поэтому, я сначала написал эти статьи Часть 1 Часть 2 Часть 3

Если ты новичок, и непременно хочешь разбираться в sql-инъекциях, то сначала проделай то, что написано в этих статьях. А для чего вообще нужно ручное тестирование? Ведь есть куча программ во главе с sqlmap. Я так скажу - не все...

Статья Эксплуатация инъекций в ORM Doctrine (DQL).

Авг 08

- 2 521

- 0

Всем Салам. В ходе пентестов, уже несколько раз сталкивались с ORM-Doctrine и наличием там возможности эксплуатации инъекций, а в сети про DQL инъекции ничего нет. В связи с этим был сделан этот небольшой ресерч.

В дальнейшем будет изучено еще глубже и другие ORM и их диалекты, например, Phalcon (Phql).

В современных веб-приложениях всё реже бывают инъекции, все используют подготовленные запросы и ORM, но мы до сих пор встречаем инъекции при пентестах.

Особый интерес представляют диалекты SQL, встроенные в ORM-библиотеки. Это дополнительная абстракция, которая также подвержена инъекциям, при этом могут возникать уязвимости и при трансляции выражений из диалекта в конкретную реализацию SQL.

Введение

ORM — это библиотека, связывающая объекты и их атрибуты в коде с таблицами и полями в базе данных.

Абстракция ORM позволяет представлять реляционные таблицы БД в виде обычных объектов и обращаться с ними, как с объектами.

ORM...

В дальнейшем будет изучено еще глубже и другие ORM и их диалекты, например, Phalcon (Phql).

В современных веб-приложениях всё реже бывают инъекции, все используют подготовленные запросы и ORM, но мы до сих пор встречаем инъекции при пентестах.

Особый интерес представляют диалекты SQL, встроенные в ORM-библиотеки. Это дополнительная абстракция, которая также подвержена инъекциям, при этом могут возникать уязвимости и при трансляции выражений из диалекта в конкретную реализацию SQL.

Введение

ORM — это библиотека, связывающая объекты и их атрибуты в коде с таблицами и полями в базе данных.

Абстракция ORM позволяет представлять реляционные таблицы БД в виде обычных объектов и обращаться с ними, как с объектами.

ORM...

Статья SQL - прежде чем ломать базы данных - часть 3

Авг 04

- 8 719

- 8

ЧАСТЬ 1 ЧАСТЬ 2

Всем привет!

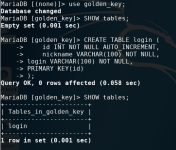

Поскольку в предыдущих частях я показывал примеры на одной таблице, то упустил очень важный оператор UNION, который будет постоянно использоваться в SQL-инъекциях. Поэтому встречайте часть 3 )

Запустите сервис mysql, создайте заново базу create database golden_key; если она ещё существует, просто удалите таблицу в ней, или просто сделайте базу с любым другим названием. Теперь создадим на этот раз две таблицы.

Скопируйте код, создайте таблицу login и убедитесь что она создана

CREATE TABLE login (

id INT NOT NULL AUTO_INCREMENT,

nickname VARCHAR(100) NOT NULL,

login VARCHAR(100) NOT NULL,

PRIMARY KEY(id)

);

Теперь сделаем вторую...

Всем привет!

Поскольку в предыдущих частях я показывал примеры на одной таблице, то упустил очень важный оператор UNION, который будет постоянно использоваться в SQL-инъекциях. Поэтому встречайте часть 3 )

Запустите сервис mysql, создайте заново базу create database golden_key; если она ещё существует, просто удалите таблицу в ней, или просто сделайте базу с любым другим названием. Теперь создадим на этот раз две таблицы.

Скопируйте код, создайте таблицу login и убедитесь что она создана

CREATE TABLE login (

id INT NOT NULL AUTO_INCREMENT,

nickname VARCHAR(100) NOT NULL,

login VARCHAR(100) NOT NULL,

PRIMARY KEY(id)

);

Теперь сделаем вторую...