Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья [1] Proxmark3 рабочее окружение + GUI

Апр 25

- 26 699

- 30

Доброго времени суток!

В этой части цикла по Proxmark3, мы рассмотрим установку и настройку рабочего окружения в среде OS Windows для комфортной работы с этим замечательным девайсом.

Меньше слов, переходим сразу к делу!

Начнем с того, что скачаем с Github сам ProxSpace – это и будет служить нам рабочим местом.

Распаковываем его в любую папку… (путь не должен содержать кириллицы и пробелов пример.(My folder/proxmark3).

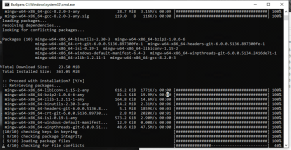

Далее запускаем runme.bat или runme64.bat и ждем пока все зависимости подтянутся ( очень долго, качает порядка 10 Гб, убедитесь, что на диске достаточно места).

После обновления у вас появится строка приглашения:

Закрываем...

В этой части цикла по Proxmark3, мы рассмотрим установку и настройку рабочего окружения в среде OS Windows для комфортной работы с этим замечательным девайсом.

Меньше слов, переходим сразу к делу!

Начнем с того, что скачаем с Github сам ProxSpace – это и будет служить нам рабочим местом.

Распаковываем его в любую папку… (путь не должен содержать кириллицы и пробелов пример.(My folder/proxmark3).

Далее запускаем runme.bat или runme64.bat и ждем пока все зависимости подтянутся ( очень долго, качает порядка 10 Гб, убедитесь, что на диске достаточно места).

После обновления у вас появится строка приглашения:

Закрываем...

Статья [0] Proxmark3 - Введение

Апр 25

- 36 522

- 32

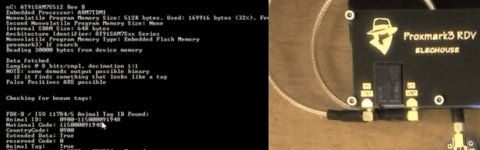

Всем привет, Cobeby.net! Мы публикуем для нашей аудитории цикл статей, посвящённый аппаратной платформе для анализа RFID - Proxmark.

На форуме было пару статей от @Ondrik8, их мы тоже включим сюда, чтобы дать как можно больше информации.

В этой статье, мы дадим ответы, на самые простые вопросы:

Proxmark- это устройство с открытым исходным кодом, которое позволяет осуществлять анализ, чтение и клонирование меток RFID (радиочастотная идентификация).

Proxmark можно рассматривать как самое мощное устройство, доступное в настоящее время для исследования RFID и Near Field Communication.

FPGA позволяет ему отвечать требованиям к синхронизации...

На форуме было пару статей от @Ondrik8, их мы тоже включим сюда, чтобы дать как можно больше информации.

В этой статье, мы дадим ответы, на самые простые вопросы:

- Что такое Proxmark?

- Чем отличаются Proxmark друг от друга?

- Область применения.

Proxmark- это устройство с открытым исходным кодом, которое позволяет осуществлять анализ, чтение и клонирование меток RFID (радиочастотная идентификация).

Proxmark можно рассматривать как самое мощное устройство, доступное в настоящее время для исследования RFID и Near Field Communication.

FPGA позволяет ему отвечать требованиям к синхронизации...

7-Zip plugins Forensic7z - открытие и просмотр образов ASR, E01, L01, AFF, AD1

Апр 24

- 5 345

- 0

Forensic7z - это plugin для популярного архиватора 7-Zip

Вы можете использовать Forensic7z для открытия и просмотра образов дисков, созданных специализированным программным обеспечением для криминалистического анализа, таким как Encase, FTK Imager, X-Ways.

На данный момент плагин Forensic7z поддерживает изображения в следующих форматах:

Установка Forensic7z

Дистрибутив Forensic7z представляет собой обычный Zip-архив, который содержит следующие три файла:

Вы можете использовать Forensic7z для открытия и просмотра образов дисков, созданных специализированным программным обеспечением для криминалистического анализа, таким как Encase, FTK Imager, X-Ways.

На данный момент плагин Forensic7z поддерживает изображения в следующих форматах:

- Экспертный формат сжатия свидетелей ASR (.S01)

- Encase Формат файла изображения (.E01, .Ex01)

- Encase Логический формат файла изображения (.L01, .Lx01)

- Расширенный формат криминалистики (.AFF)

- AccessData FTK Imager Логическое изображение (.AD1)

Установка Forensic7z

Дистрибутив Forensic7z представляет собой обычный Zip-архив, который содержит следующие три файла:

- Forensic7z.64.dll - 64-битная версия плагина

- Forensic7z.32.dll...

Статья HackRf Tutorial

Апр 23

- 11 161

- 6

N

Я решил попробовать что-то новое (сколько уже можно «теребить» Wi-Fi?!) и в качестве этого нового выбрал SDR и HackRF, то есть радио (FM, рации, сигналы от беспроводных клавиатур и мышей и прочее). Саму железяку (HackRF) я ещё не купил, но решил заранее подготовиться в плане документации. Я в плане SDR абсолютный новичок (у меня был давно Behold тюнер с FM и TV, но не думаю, что этот опыт мне пригодится в данной ситуации). То есть в этой теме я буду разбираться с самого-самого начала — если вам также это интересно и вы тоже начинаете с абсолютного нуля, то эта заметка должна стать для вас интересной.

Что такое SDR — Software-defined radio

Если коротко (как я себе это представляю): SDR (программно определяемая радиосистема) это когда все характеристики будущей радиоволны (например, её частота) создаются в компьютере, и затем такая «нарисованная» в компьютере волна отправляется на внешнюю железяку, чтобы быть отправленной как настоящая радиоволна. Благодаря такому подходу...

Что такое SDR — Software-defined radio

Если коротко (как я себе это представляю): SDR (программно определяемая радиосистема) это когда все характеристики будущей радиоволны (например, её частота) создаются в компьютере, и затем такая «нарисованная» в компьютере волна отправляется на внешнюю железяку, чтобы быть отправленной как настоящая радиоволна. Благодаря такому подходу...

Метаданные: как мета‑информация помогает в защите и оценке рисков

Апр 23

- 3 979

- 3

Информация о самой информации. Основные понятия

Метаданные - информация о самой информации. Иногда полезным является знать не только информацию, но и данные о самой информации, где, когда и кем она была создана. Для того, чтобы заводить разговоры о чём-либо, нужно знать о чём говоришь, следуя этой философии, узнаем у Гугла, что такое метаданные.

Он гласит: "Метаданные — это субканальная информация об используемых данных. Структурированные данные, представляющие собой характеристики описываемых сущностей для целей их идентификации, поиска, оценки, управления ими", не совсем понятная формулировка этого определения? Я тоже так думаю, намного понятней, если сказать:" Информация о любом творении информационных технологий, будто фотография, текстовый документ или же исполняемый файл"? Ну и собственно о плане этой статьи:

Метаданные - информация о самой информации. Иногда полезным является знать не только информацию, но и данные о самой информации, где, когда и кем она была создана. Для того, чтобы заводить разговоры о чём-либо, нужно знать о чём говоришь, следуя этой философии, узнаем у Гугла, что такое метаданные.

Он гласит: "Метаданные — это субканальная информация об используемых данных. Структурированные данные, представляющие собой характеристики описываемых сущностей для целей их идентификации, поиска, оценки, управления ими", не совсем понятная формулировка этого определения? Я тоже так думаю, намного понятней, если сказать:" Информация о любом творении информационных технологий, будто фотография, текстовый документ или же исполняемый файл"? Ну и собственно о плане этой статьи:

- Анализ метаданных фотоматериалов.

- Анализ метаданных прочих файлов, методы сбора информации для...

Статья Как наши приватные фотоматериалы попадают к мошенникам и как этому противостоять

Апр 22

- 4 556

- 7

Как используют наши фото на популярных фотообменниках?

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Статья Как скрыть данные в QR-коде методом LSB

Апр 21

- 5 549

- 0

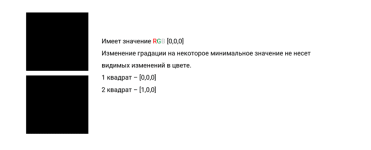

Сегодня рассмотрим один из примитивных, но рабочих способов сокрытия информации в QR коде методом LSB. Содержание этого способа заключается в следующем: QR-код состоит из чёрных квадратов, расположенных в квадратной сетке на белом фоне, которые считываются с помощью устройств обработки изображений. Проще говоря, QR код это совокупность пикселей белого и черного цвета определенной последовательности.

Каждый пиксель имеет свой уникальный битовый код. Метод LSB (наименее значащий бит) подразумевает собой замену последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека.

Суть заключается в следующем: имеется изображение трех пикселей RGB со значениями [0, 0, 0], каждый из них – абсолютно черный цвет. Если мы запишем в канал R значение, равное не нулю, а единице, то для нашего восприятия цвет не поменяется. Таким образом, в канал R...

Каждый пиксель имеет свой уникальный битовый код. Метод LSB (наименее значащий бит) подразумевает собой замену последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека.

Суть заключается в следующем: имеется изображение трех пикселей RGB со значениями [0, 0, 0], каждый из них – абсолютно черный цвет. Если мы запишем в канал R значение, равное не нулю, а единице, то для нашего восприятия цвет не поменяется. Таким образом, в канал R...

Статья Анализ безопасности macOS: создание уязвимых точек доступа через терминал и Kali Linux

Апр 21

- 7 892

- 5

Привет. В последние время от всех друзей слышу, что Mac OS X - самая безопасная система. Но почему? Основной аргумент - у данной ОС закрытая файловая система, в то время как у Windows она открыта. Это значит, что можно просмотреть все системные файлы или отредактировать их. Злоумышленники используют ее для устойчивости вирусов, путем перемещения вируса в папку с системными файлами и дальнейшим его переименованием в файл обновления, например explorer.exe. Но сейчас я покажу как можно создать бэкдор в яблочной системе при помощи команды в терминале.

Для создания бэкдора понадобится всеми любимый Metasploit, установленный на Kali Linux. В качестве жертвы выступит macOS Mojave версии 10.14.4 на моем макбуке. А в качестве атакующей машины - Kali Linux на virtual box. Заражение компьютера будет происходить через комманд шелл, написанный на питоне. В результате удачной атаки откроется доступ к файловой системе жертвы, возможность загружать сторонние эксплоиты на компьютер или скачивать...

Для создания бэкдора понадобится всеми любимый Metasploit, установленный на Kali Linux. В качестве жертвы выступит macOS Mojave версии 10.14.4 на моем макбуке. А в качестве атакующей машины - Kali Linux на virtual box. Заражение компьютера будет происходить через комманд шелл, написанный на питоне. В результате удачной атаки откроется доступ к файловой системе жертвы, возможность загружать сторонние эксплоиты на компьютер или скачивать...

Статья Исследование и анализ самых популярных эксплоитов и как защититься от них

Апр 20

- 9 363

- 10

Приветствую всех читателей форума! Сегодня я таки решился написать это, вопреки всем своим сомнениям и лени. А речь мы заведем о самых часто используемых эксплоитax для получения удаленного доступа. Каждый из них будет поочередно проанализирован и разобран для того, чтобы понять, как же защититься от этого.

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

- История происхождения и его разработка

- Где вы могли его видеть и где он был замешан?

- Подверженные атаке системы

- Краткий гайд по использованию

- Что препятствовало получению доступа?

- Отчёт с VirusTotal

- Как же такому противостоять?

- Недостатки

- Выводы