Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Введение в основные принципы логического программирования [часть 1]

Май 13

- 11 564

- 0

Всем привет!

Команда форума подготовила для вас перевод одной очень интересной статьи ->

Ссылка скрыта от гостей

. Приятного чтения! Логи́ческое программи́рование — парадигма программирования, основанная на автоматическом доказательстве теорем, а также раздел дискретной математики, изучающий принципы логического вывода информации на основе заданных фактов и правил вывода.(c)Wikipedia

Прежде чем мы поговорим о том, что это такое, и как это относится к искусственному интеллекту, давайте немного поговорим о парадигмах программирования.

Отступление от 5h3ll:

Парадигма программирования, определяет то, как вы будете подходить к решению проблемы. Тут не существует плохой, правильной или не правильной парадигмы, проще всего подобные абстракции, объясняются на примерах из реальной жизни.

Например...

Статья [6] Burp Suite: Spider - Сканирование сайта

Май 12

- 11 027

- 0

Приветствую всех гостей и постояльцев форума Codeby.net!

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Статья [5] Burp Suite. Sniper, Intruder - Практика и закрепление

Май 12

- 6 853

- 1

Приветствую, Codeby.net!

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

...

...

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

- [2] Burp Suite. Атаки с помощью Intruder

- [3] Burp Suite. Установление доверия по HTTPS

- [4] Burp Suite. Настройка параметров проекта

Статья Bettercap 2: Анализ и Тестирование Сетевых Соединений в WiFi

Май 11

- 17 611

- 9

Содержание:

Продолжим цикл статей по "bettercap 2.*..." инструкция по проведению MITM атак в WiFi сетях. Использую bettercap 2.* и некоторые другие инструменты.

Все действия будут проводиться на борту ParrotOS. Parrot - практически тот же Kali, только немного радушнее, хотя в некоторых моментах он так же бесит. В качестве "тестовой лаборатории" задействованы личные тестовые машины и аппараты:

- Предисловие

- "Transparent proxy" (Прозрачный прокси) - пропускаем трафик внутри подсети WLAN/LAN через свою машину

- "Interception of authorization data" - перехват авторизационных данных

- "DNS Spoofing" - Или, "Отравление DNS"

- Proxy JS Injection (XSS)

- Заключение

Продолжим цикл статей по "bettercap 2.*..." инструкция по проведению MITM атак в WiFi сетях. Использую bettercap 2.* и некоторые другие инструменты.

Все действия будут проводиться на борту ParrotOS. Parrot - практически тот же Kali, только немного радушнее, хотя в некоторых моментах он так же бесит. В качестве "тестовой лаборатории" задействованы личные тестовые машины и аппараты:

- Ноутбук с установленным Parrot в среде виртуальной машины VMware

- ПК с установленной Windows 7. По моему мнению - это удачная ветка Windows, хотя могу ошибаться, но привык к ней больше, чем к Linux

- Смартфон Sony...

Статья Криминалистическая экспертиза мобильных устройств - порядок проведения

Май 11

- 29 396

- 14

Содержание статьи:

Мобильные устройства, в частности сотовые телефоны, используются при совершении преступлений достаточно давно. Однако криминалистический анализ данных...

- Представление объекта на экспертизу

- Идентификация объекта

- Подготовка к исследованию

- Изоляция объекта

- Извлечение данных

- Ручное извлечение данных

- Извлечение данных на логическом уровне

- Извлечение данных на физическом уровне

- Извлечение данных из интегральной схемы памяти или «Chip-off»

- Извлечение данных на микроуровне

- Верификация полученных результатов

- Составление заключения

Мобильные устройства, в частности сотовые телефоны, используются при совершении преступлений достаточно давно. Однако криминалистический анализ данных...

Статья ProcDump encryption *.dmp с помощью Mimikatz

Май 10

- 6 339

- 0

Уже не впервой хакеры используют для разведки и сбора готовые программы как пример ProcDump.

Инструмент который будем использовать для раскрытия файла дампа - Mimikatz

У нас на форуме есть статья Ох уж этот Mimikatz

В нашем конкретном примере хакер использовал для сбора информации ProcDump и сделал дамп процеса lsass (сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера).

Начнем сразу с ошибки, если у Вас результат будет как на картинке ниже, то Вы просто не угадали с разрядностью Mimikatz (на PrtSc запущена версия х64)

Запускаем cmd или PowerShell заранее я скопировал в папку с Mimikatz файл "lsass.dmp" который был создам хакером с помощью ProcDump,

далее указаны команды:

Инструмент который будем использовать для раскрытия файла дампа - Mimikatz

У нас на форуме есть статья Ох уж этот Mimikatz

В нашем конкретном примере хакер использовал для сбора информации ProcDump и сделал дамп процеса lsass (сервис проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера).

Начнем сразу с ошибки, если у Вас результат будет как на картинке ниже, то Вы просто не угадали с разрядностью Mimikatz (на PrtSc запущена версия х64)

Запускаем cmd или PowerShell заранее я скопировал в папку с Mimikatz файл "lsass.dmp" который был создам хакером с помощью ProcDump,

далее указаны команды:

Код:

.\mimikatz.exe...Статья Аутентификация и авторизация в микросервисных приложениях [Часть 1]

Май 09

- 14 390

- 10

Доброго времени суток, codeby.

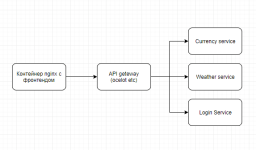

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

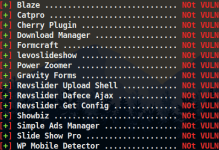

Статья Уязвимости WordPress и их эксплуатация для начинающего пентестера

Май 09

- 20 394

- 15

Перечисление, уязвимости и эксплуатация.

Для начала предлагаю вспомнить (или выучить) основы. Что из себя представляет процесс взлома сайта хакером? Как происходит разведка перед эксплуатацией?

Если переходить на примитивы, то веб-приложение работает на веб-сервере, а веб-сервер в свою очередь управляется операционной системой. То есть сразу перед аудитором безопасности открываются три вектора атаки - на машину, на веб-сервер(например, Apache2) и на веб-приложение.

Зная об этом, пентестер прорабатывает три направления атаки, поэтому он приступает к процессу, который называется "Enumerating" или русским языком "Перечисление".

Перечисление - это разведка, получение доступной информации о цели. Например версия OS, SSH, Apache или nginx, даст исследователю возможность перейти к следующему шагу - гуглению. Как бы смешно это не звучало, но чтобы получить информацию об уязвимостях того или иного программного обеспечения, нужно в поисковую...

Статья Ускоряем VPN соединение

Май 08

- 12 045

- 4

Содержание статьи:

1. Введение

2. Медленная служба VPN

3. Оборудование

4. VPN протоколы

В настоящее время

Хотя использование VPN – это действительно здорово, иногда соединение может работать достаточно медленно, что особенно раздражает, если вы смотрите видео из

Если VPN работает медленно, большинство людей автоматически начинает обвинять провайдера, что не во всех случаях является верным, т.к...

1. Введение

2. Медленная служба VPN

3. Оборудование

4. VPN протоколы

4.1 OpenVPN

4.2 PPTP

4.3 L2TP

4.4 IKEv2

5. Заключение 1. Введение

В настоящее время

Ссылка скрыта от гостей

широко используются по различного рода причинам, начиная от простой безопасности и конфиденциальности и вплоть до обхода сетевых ограничений.Хотя использование VPN – это действительно здорово, иногда соединение может работать достаточно медленно, что особенно раздражает, если вы смотрите видео из

Ссылка скрыта от гостей

Если VPN работает медленно, большинство людей автоматически начинает обвинять провайдера, что не во всех случаях является верным, т.к...

Статья Раскройте потенциал разведки: FinalRecon и ReconT для анализа кибербезопасности

Май 08

- 4 760

- 1

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим несколько инструментов для разведки.

Поскольку они немногим идентичны,не вижу смысла для каждого делать отдельный обзор.

В качестве цели побудет немного один и тот же ресурс.

Тестируемый ресурс в список неблагонадёжных попал скорее всего из-за ошибки одного из клиентов.

Что там произошло при взаиморасчётах - не моё дело, но признаков того, что он был создан с целью мошенничества, обнаружено не было.

Начнём с FinalRecon.

Инструмент был создан thewhiteh4t из Нью-Дели.

Установка:

Код:

# git clone https://github.com/thewhiteh4t/FinalRecon.git

# cd FinalRecon/

# pip3 install -r requirements.txt

# chmod +x finalrecon.py

# python3 finalrecon.py -h

Код:

# python3 finalrecon.py --sslinfo url_цели

# python3 finalrecon.py --whois url_цели

# python3 finalrecon.py...