Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Делаем USB-Backdoor из Raspberry Pi Zero W и P4wnP1

Янв 15

- 23 487

- 35

Доброго времени суток дорогие друзья. В этом посте я хочу показать, как собрать небольшой гаджет, используя Raspberry Pi Zero W. Суть которого будет заключаться в создание USB-Backdoor-а.

Что вам нужно:

Прошу обратить внимание, что этот проект предназначен только для образовательных целей!

Что вам нужно:

- Raspberry Pi Zero W

- Micro-SD карта

- USB-шнурок(USB-MicroUSB)

- Последняя версия Raspbian (достаточно версии Lite)

- Программное обеспечение P4wnP1

- Скрытый канал HID Frontdoor / Backdoor: Удаленный доступ к ОС Microsoft Windows через устройства HID

- Windows 10 Lockpicker: Разблокировка ОС Microsoft Windows со слабыми паролями (полностью автоматизировано).

- Кража учетных данных браузера: Крадет учетные данные из браузера и копирует их на встроенную SD-карту.

- Доступ к SSH по Wi-Fi, поддерживает скрытый ESSID.

- Эмуляция USB-устройства. Работает с поддержкой...

Статья Что хранят в себе скрытые файлы и папки на веб-сервере? Часть II

Янв 09

- 3 558

- 2

Предыдущая часть

Так же много информации в себе хранят файлы проектов IDE:

IDE (интегрированные среды разработки) используется многими программистами, для хранения настройки проектов, куча дополнительной информации в их собственных файлах. Если такая папка лежит на веб-сервере — это уже другой источник информации о этом веб-сервере.

Например, возьмем приложения JetBrains IDEs : IntelliJ IDEA, WebStorm, PHPStorm, RubyMine

Каждый проект, в каждой продукции JetBrains, создает собственные скрытые директории - .idea/.

Эти директории содержат всю информацию о нынешних проектах, их файлов, другие директории и IDE настройки.

Один из этих файлов, является очень важным с точки зрения безопасности — workspace.xml.

Этот файл содержит много ценной информации...

Так же много информации в себе хранят файлы проектов IDE:

IDE (интегрированные среды разработки) используется многими программистами, для хранения настройки проектов, куча дополнительной информации в их собственных файлах. Если такая папка лежит на веб-сервере — это уже другой источник информации о этом веб-сервере.

Например, возьмем приложения JetBrains IDEs : IntelliJ IDEA, WebStorm, PHPStorm, RubyMine

Каждый проект, в каждой продукции JetBrains, создает собственные скрытые директории - .idea/.

Эти директории содержат всю информацию о нынешних проектах, их файлов, другие директории и IDE настройки.

Один из этих файлов, является очень важным с точки зрения безопасности — workspace.xml.

Этот файл содержит много ценной информации...

Статья Что хранят в себе скрытые файлы и папки на веб-сервере? Часть I

Янв 09

- 7 862

- 3

Доброго времени суток! Сегодня я хочу рассказать, что содержат в себе скрытые папки и файлы на веб-сервере.

Скрытые файлы и директории, которые оставляют на веб сервере, могут иметь важную, конфиденциальную информацию. Веб-сервер может содержать много скрытой информации:

Эти данные можно поделить на 3 группы:

Давайте взглянем на все это более детально, что бы узнать какую информацию можно от них ожидать

Исходный код системы контроля версий

Git

Git «является...

Скрытые файлы и директории, которые оставляют на веб сервере, могут иметь важную, конфиденциальную информацию. Веб-сервер может содержать много скрытой информации:

- исходные коды версии системных папок и файлов (.git, .gitignore, .svn)

- файлы конфигурации (.npmrc, package.json, .htaccess)

- пользовательские файлы конфигурации (.json, .yml, .xml)

- и многое другое

Эти данные можно поделить на 3 группы:

- Файлы конфигурации для IDE (Интегрированная среда разработки)

- Исходный код системы контроля версий

- Проекты и/или файлы конфигурации и настройки для конкретной технологии

Давайте взглянем на все это более детально, что бы узнать какую информацию можно от них ожидать

Исходный код системы контроля версий

Git

Git «является...

Статья ESP8266 Deauther как бороться с ним.

Янв 03

- 6 479

- 7

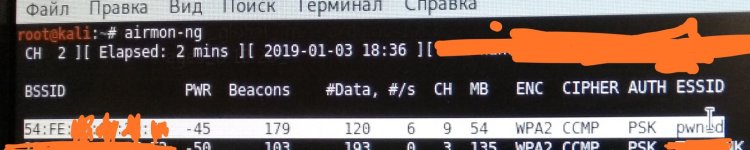

Всем привет!

Решил поискать способ как бороться с недоброжелателями которые глушат ваш wifi.

И ответ есть!

Есть плата NodeMCU основана на чипе esp8266 (версии могут отличаться) на которую заливается прошивка

deauther при помощи которой esp8266 посылает пакеты деантутификации

соответственно устройства которые приняли данный пакет отключаются от точки доступа.

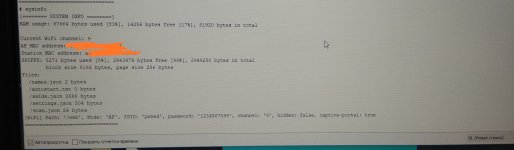

Как же мы будем бороться с этим устройством? Взглянув на характеристики самой платы понимаем

что она очень слабая (речь пойдет о esp8266mod) оперативной памяти 81920 байта из которой

~79% занято самой прошивкой , а при подключённом устройстве ~83%

, а при подключённом устройстве ~83%

.

.

Если одно подключённое устройство занимает так много оперативной памяти, можно вывести его из строя устроив атаку на фейковые подключения.

В проведении такой атаки нам поможет инструмент в kali linux mdk3.

Перед началом...

Решил поискать способ как бороться с недоброжелателями которые глушат ваш wifi.

И ответ есть!

Есть плата NodeMCU основана на чипе esp8266 (версии могут отличаться) на которую заливается прошивка

deauther при помощи которой esp8266 посылает пакеты деантутификации

соответственно устройства которые приняли данный пакет отключаются от точки доступа.

Как же мы будем бороться с этим устройством? Взглянув на характеристики самой платы понимаем

что она очень слабая (речь пойдет о esp8266mod) оперативной памяти 81920 байта из которой

~79% занято самой прошивкой

, а при подключённом устройстве ~83%

, а при подключённом устройстве ~83%

.

.Если одно подключённое устройство занимает так много оперативной памяти, можно вывести его из строя устроив атаку на фейковые подключения.

В проведении такой атаки нам поможет инструмент в kali linux mdk3.

Перед началом...

Soft Shellver-не только шпаргалка по reverse-shell

Дек 31

- 3 598

- 0

Добрый день,Уважаемые Форумчане и Друзья.

Пока куранты не у всех ещё пробили, решил запилить лёгкий обзорчик.

Представляю вам интересный и полезный инструмент Shellver.

Создал его 0xR0 для шпаргалки по написанию различных видов reverse-shell.

Но инструмент не только помогает и даёт богатое представление о таких опасных файлах и объектах.

Он ещё их генерирует,какие угодно вам и предназначен для самой настоящей атаки с запуском прослушивателя.

Порт для прослушки вы указываете сами,как и IP-атакующей машины.

Тестировал его на Parrot ,установленной на VBox.

Инструмент вычисляет соединения и определяет IP-адреса и затем спрашивает,на котором из них будем ждать reverse-shell.

И требуется в конце указать язык,на котором желаете использовать сгенерированный shell-скрипт.

Самые главные условия:запуск от root и английский язык в системе.

С первым подскажу как быть и отработать от простого юзера,а со вторым всё сложнее.

Переименование Рабочего стола в Desktop скорее всего не поможет.

Из...

Пока куранты не у всех ещё пробили, решил запилить лёгкий обзорчик.

Представляю вам интересный и полезный инструмент Shellver.

Создал его 0xR0 для шпаргалки по написанию различных видов reverse-shell.

Но инструмент не только помогает и даёт богатое представление о таких опасных файлах и объектах.

Он ещё их генерирует,какие угодно вам и предназначен для самой настоящей атаки с запуском прослушивателя.

Порт для прослушки вы указываете сами,как и IP-атакующей машины.

Тестировал его на Parrot ,установленной на VBox.

Инструмент вычисляет соединения и определяет IP-адреса и затем спрашивает,на котором из них будем ждать reverse-shell.

И требуется в конце указать язык,на котором желаете использовать сгенерированный shell-скрипт.

Самые главные условия:запуск от root и английский язык в системе.

С первым подскажу как быть и отработать от простого юзера,а со вторым всё сложнее.

Переименование Рабочего стола в Desktop скорее всего не поможет.

Из...

Статья Пишем простой спамер web form. Часть 1

Дек 29

- 10 422

- 3

Привет codeby.net!С наступающим новым годом и рождеством.

Суть данной статьи показать еще один вектор атаки которая не сложна в реализации но достаточно эффективная при правильном использовании. Постараюсь максимально простыми словами описать как самому написать спамер web form.

Бывает случаи когда нужно подпортить бизнес в интернете. Ситуации когда такое может случиться бывают разные. Речь пойдет о сайтах такого рода как интернет магазины или сервисы по бронированию чего либо, суть которых обработка заказов через свой сайт. Одним из вектором атаки может стать спам. Суть которого заключалась сделать так чтобы стало невыносимо обрабатывать заказы. В свою очередь это приведет к ухудшению работы сервиса так как скорость ответа реальным клиентам упадет, а когда они начнут бороться со спамом и усложнять форму это приведет к потери реальных клиентов.

В данной статье рассмотрим простой пример без усложнений в виде капчи, подтверждение по телефону и т.д. Я хочу...

Статья Знакомимся с LimeSDR Mini

Дек 27

- 13 236

- 0

Привет мир. Хочу обратить ваш взор на сей интересный

Но это всё цифры, нам же интересно увидеть качество работы на практике.

Первый взгляд

LimeSDR Mini по размерам сопоставима с rtl-sdr или даже с обычной флешкой. На оффициальном сайте можно докупить добротный акриловый корпус за 50$ (алюминиевые, к сожалению, доступны только по предзаказу). Это очень удобно, что бы носить с собой...

Ссылка скрыта от гостей

. Тема SDR начинает набирать обороты, и LimeSDR Mini как раз приходится для этого кстати. За 160$ разработчики предлагают full-duplex SDR (возможность приёма и передачи одновременно) со спектром частот 10 MHz - 3.5 GHz, максимальной шириной канала в 30 мегагерц и такой же частотой дискретизации, и всё это на 12-битном АЦП limemicro - LMS7002M (к примеру BladeRF x40 базируется на LMS6002M). Это просто шикарные характеристики за такую цену и лучшее соотношение по цене-качеству.Но это всё цифры, нам же интересно увидеть качество работы на практике.

Первый взгляд

LimeSDR Mini по размерам сопоставима с rtl-sdr или даже с обычной флешкой. На оффициальном сайте можно докупить добротный акриловый корпус за 50$ (алюминиевые, к сожалению, доступны только по предзаказу). Это очень удобно, что бы носить с собой...

Категории блога

Команда онлайн

-

oshmianskiДостойный программист